Пользователям Windows необходимо обращать внимание на подозрительные сертификаты сторонних производителей, установленные на их компьютерах. Используя поддельные самоподписанные сертификаты, добавленные пользователем в хранилище корневого центра сертификации, злоумышленники могут осуществлять атаки типа «человек посередине» (MiTM), перехватывать трафик (в том числе HTTPS), разрешать запуск вредоносных программ или скриптов и т. д.

Чтобы проверить хранилище сертификатов Windows на наличие недоверенных и подозрительных сертификатов сторонних производителей, можно использовать команду sigcheck инструмент. Этот инструмент позволяет сравнить список сертификатов, установленных на вашем компьютере, со списком доверенных корневых центров сертификации, который ведет компания Microsoft (в рамках программы Microsoft Trusted Root Certificate Program).

- Скачайте архив утилиты Sigcheck (https://learn.microsoft.com/en-us/sysinternals/downloads/sigcheck) и распакуйте его на локальный диск;

- Откройте командную строку и перейдите в каталог, в котором находится инструмент:

cd c:\tools\sigcheck - Проверьте наличие сертификатов сторонних производителей в хранилище Machine\root:

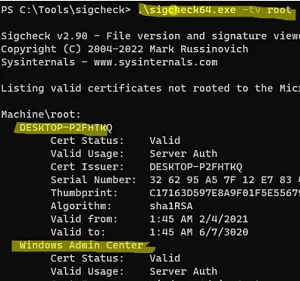

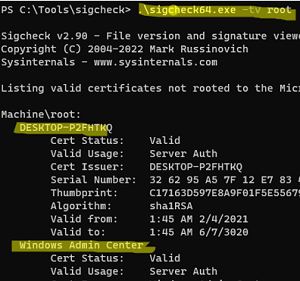

sigcheck64.exe -tv root

В этом примере инструмент показал, что в корневом ЦС машины установлены два сторонних сертификата DESKTOP-XXXXX и Windows Admin Center - Чтобы проверить все хранилища сертификатов компьютера:

.\sigcheck64.exe -tv *

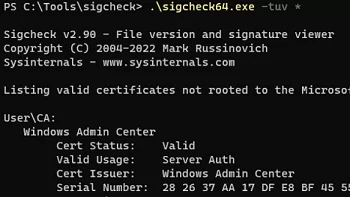

У пользователя могут быть установлены собственные сертификаты (это хранилище сертификатов, отличное от системного). Следующая команда выводит список всех подозрительных сертификатов, установленных в хранилище сертификатов текущего пользователя (добавьте параметр-u(пользователь)):

\sigcheck64.exe -tuv *

Некоторые вредоносные программы, которые не могут установить сертификат в системное хранилище, устанавливают его в хранилище сертификатов пользователя.

Sigcheck сравнивает список сертификатов, установленных на компьютере, со списком доверенных корневых сертификатов на сайте Microsoft и отображает только те сертификаты, которых нет в этом списке. В автономной среде (без прямого подключения к Интернету) может потребоваться вручную загрузить и скопировать файл authrootstl.cab файл (http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab), содержащий список корневых сертификатов в формате Certification Trust List, в папку инструмента. Это позволяет выполнить автономную проверку хранилища сертификатов.

В идеале на компьютере не должно быть сертификатов сторонних производителей. Если в списке есть сертификаты, которые вы явно не устанавливали и не использовали, их нужно удалить.

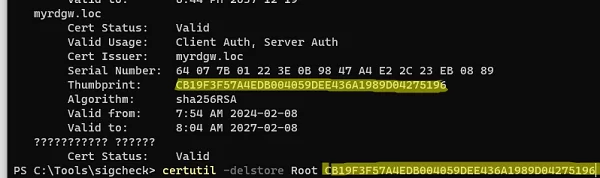

Скопируйте отпечаток подозрительного сертификата из вывода sigcheck и удалите сертификат из хранилища с помощью команды:

certutil –delstore Root CB19F3F57A4EDB004059DEE436A1989D04275196

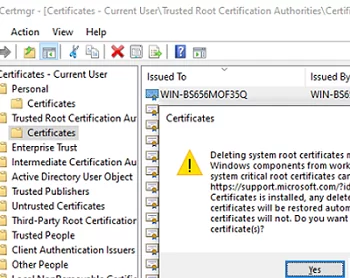

Вы также можете удалить сертификат, используя компьютерную программу (certlm.msc) или пользователя (certmgr.msc) оснастка «Управление сертификатами».

Разверните Доверенные корневые центры сертификации -> Сертификаты и удалите сертификаты, найденные инструментом SigCheck.

Мы рекомендуем регулярно проверять хранилище сертификатов на компьютере, особенно на OEM-устройствах с предустановленной Windows (производители часто включают свои корневые сертификаты в образы OEM-версий ОС).