Тонкие политики паролей (FGPP) позволяют создавать несколько политик паролей для определенных пользователей или групп. Множественные политики паролей доступны начиная с версии Active Directory для Windows Server 2008. В предыдущих версиях AD можно было создать только одну политику паролей на домен (с помощью политики домена по умолчанию).

В этой статье мы покажем, как создавать и настраивать несколько объектов настройки паролей в домене Active Directory.

Концепции тонких политик паролей

Тонкие политики паролей позволяют администратору создать несколько пользовательских политик. Объекты настройки паролей (PSO) в домене AD. В PSO можно задать требования к паролю (длина, сложность, история) и параметры блокировки учетной записи. Политики PSO можно назначать определенным пользователям или группам, но не контейнерам Active Directory (OUs). Если PSO назначена пользователю, то параметры политики паролей из GPO Default Domain Policy больше не применяются к нему.

Например, с помощью политик FGPP можно повысить требования к длине и сложности паролей для учетных записей администраторов, учетных записей служб или пользователей, имеющих внешний доступ к ресурсам домена (через VPN или DirectAccess).

Основные требования для использования нескольких политик паролей FGPP в домене:

- Функциональный уровень домена Windows Server 2008 domain или новее;

- Политики паролей могут быть назначены пользователям или Глобальная (!) группы безопасности;

- FGPP применяется полностью (вы не можете установить некоторые параметры пароля в GPO, а некоторые – в FGPP)

Как создать политику настройки паролей (PSO) в Active Directory?

В Windows Server 2012 и более новых версиях вы можете создавать и редактировать политики тонкой настройки паролей в графическом интерфейсе Центр администрирования Active Directory (ADAC) консоль.

В этом примере мы покажем, как создать и назначить отдельную политику паролей для Администраторы домена группа.

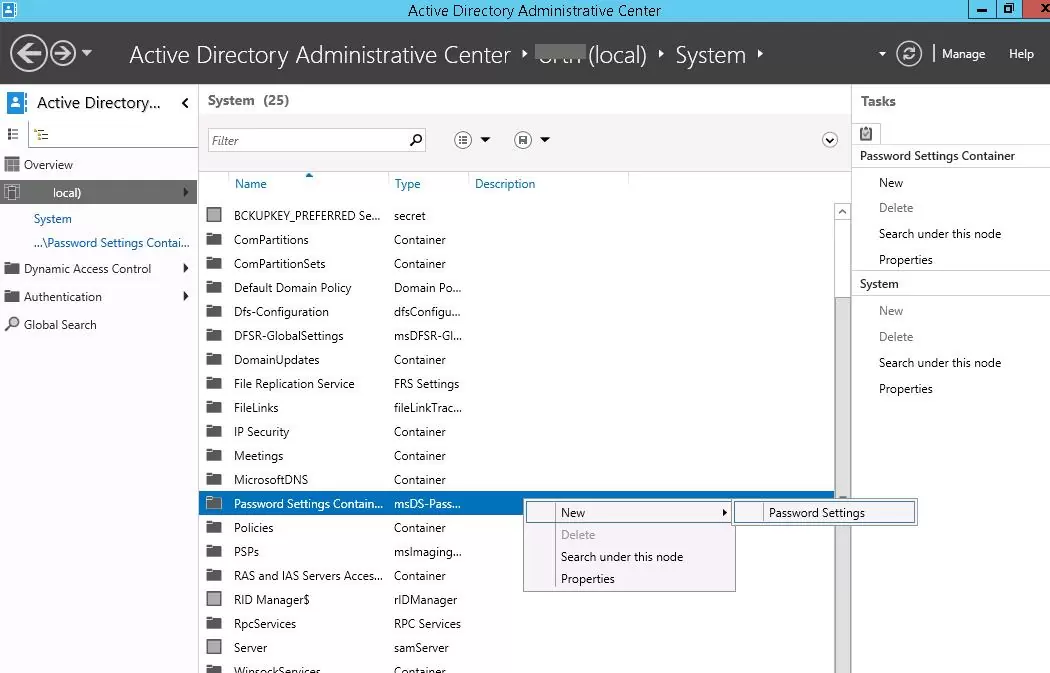

Запустите Центр администрирования Active Directory (dsac.msc), переключитесь на древовидное представление и разверните Система контейнер. Найдите Контейнер настроек пароля, щелкните его правой кнопкой мыши и выберите Новый -> Пароль Настройки.

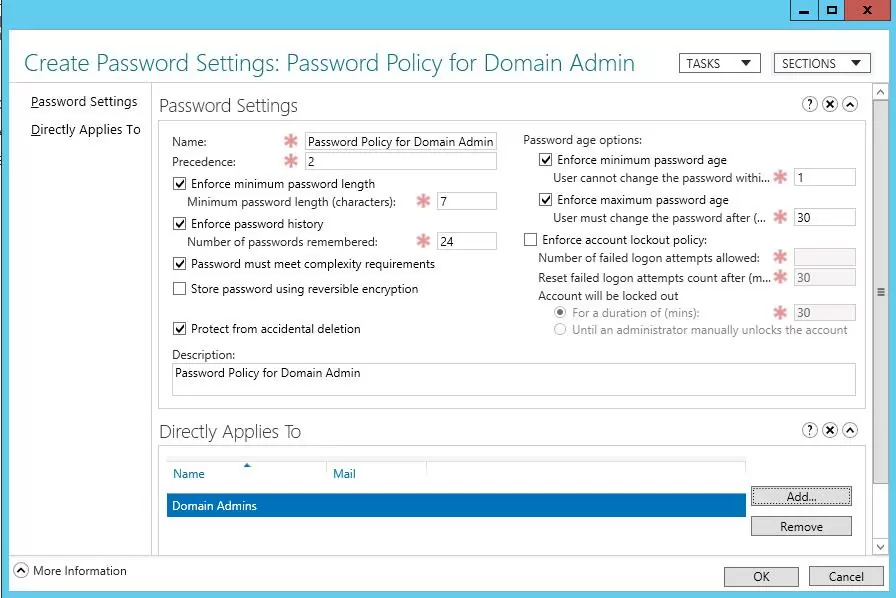

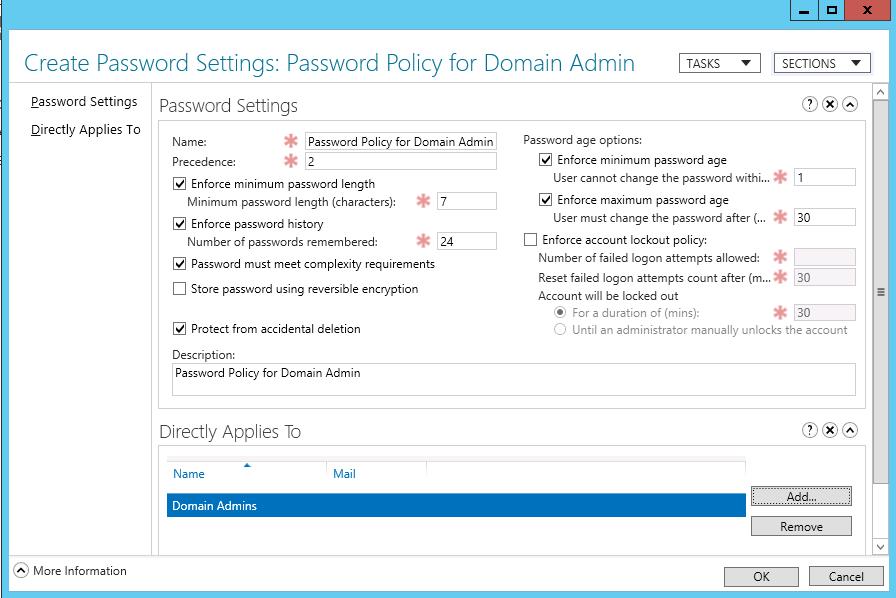

Укажите имя политики паролей (в нашем примере это Политика паролей для администраторов домена) и настроить ее параметры (минимальная длина и сложность пароля, количество паролей, хранящихся в истории, параметры блокировки, частота смены пароля и т. д.).

msDS-PasswordSettings класс) описывается отдельным атрибутом AD:

- msDS-LockoutDuration

- msDS-LockoutObservationWindow

- msDS-LockoutThreshold

- msDS-MaximumPasswordAge

- msDS-MinimumPasswordAge

- msDS-MinimumPasswordLength

- msDS-PasswordComplexityEnabled

- msDS-PasswordHistoryLength

- msDS-PasswordReversibleEncryptionEnabled

- msDS-PasswordSettingsPrecedence

Обратите внимание на Приоритет атрибут. Этот атрибут определяет приоритет текущей политики паролей. Если объекту назначено несколько политик FGPP, будет применена политика с наименьшим значением в поле Precedence.

- Если пользователю назначены две политики с одинаковым значением Precedence, будет применена политика с меньшим GUID.

- Если пользователю назначено несколько политик, и одна из них включена через группу безопасности AD, а другая назначена непосредственно учетной записи пользователя, то будет применена политика, назначенная учетной записи.

Затем добавьте группы или пользователей в Direct Applies To раздел для применения политики (в нашем случае это администраторы домена). Мы рекомендуем применять политику PSO к группам, а не к отдельным пользователям. Сохраните политику.

После этого данная политика паролей будет применяться ко всем членам группы администраторов домена.

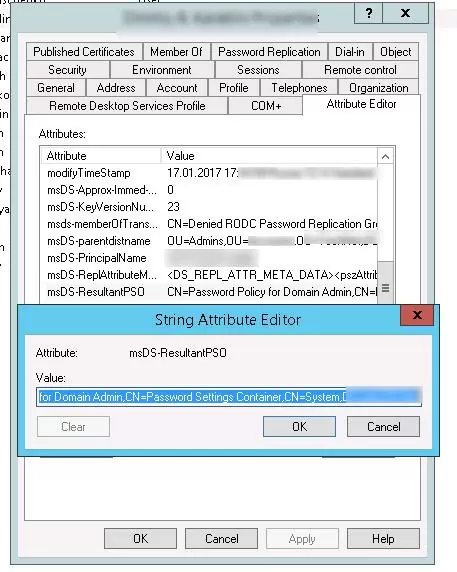

Запустите Active Directory Users and Computers (dsa.msc) консоль (с включенной опцией Advanced Features) и откройте свойства любого пользователя из группы Domain Admins. Перейдите на вкладку Редактор атрибутов и выберите Построено опция в Фильтр поле.

Найдите msDS-ResultantPSO атрибут пользователя. Этот атрибут показывает политику паролей, включенную для пользователя (CN=Password Policy for Domain Admin,CN=Password Settings Container,CN=System,DC=woshub,DC=com).

Вы также можете получить текущую политику PSO для пользователя с помощью функции dsget инструмент:

dsget user "CN=Max,OU=Admins,DC=woshub,DC=com" –effectivepso

Настройка тонких политик паролей (PSO) с помощью PowerShell

Вы можете управлять политиками паролей PSO с помощью PowerShell (на вашем компьютере должен быть установлен модуль Active Directory PowerShell).

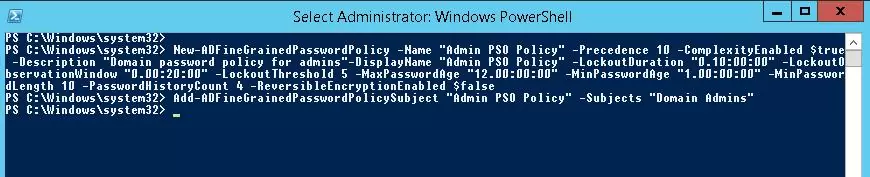

Для создания новой PSO используется команда New-ADFineGrainedPasswordPolicy:

New-ADFineGrainedPasswordPolicy -Name “Admin PSO Policy” -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.20:00:00” -LockoutObservationWindow “0.00:30:00” -LockoutThreshold 6 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 8 -PasswordHistoryCount 12 -ReversibleEncryptionEnabled $false

Теперь вы можете назначить политику паролей группе пользователей:

Add-ADFineGrainedPasswordPolicySubject “Admin PSO Policy” -Subjects “Domain Admins”

Чтобы изменить параметры политики PSO:

Set-ADFineGrainedPasswordPolicy "Admin PSO Policy" -PasswordHistoryCount:"12"

Перечислите все политики FGPP в домене:

Get-ADFineGrainedPasswordPolicy -Filter *

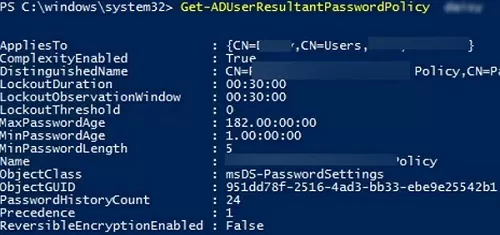

Используйте команду Get-ADUserResultantPasswordPolicy, чтобы получить результирующую политику паролей, которая применяется к определенному пользователю.

Get-ADUserResultantPasswordPolicy -Identity jsmith

Имя PSO, применяемого к пользователю, указывается в параметре Имя поле.

Список политик PSO, назначенных группе Active Directory, можно отобразить с помощью команды Get-ADGroup:

Get-ADGroup "Domain Admins" -properties * | Select-Object msDS-PSOApplied

Чтобы показать параметры политики паролей по умолчанию из GPO Default Domain Policy, выполните команду:

Get-ADDefaultDomainPasswordPolicy

P@ssw0rd, Pa$$w0rd, и т. д. Мы рекомендуем периодически проверять домен на наличие слабых паролей пользователей.