При подключении нового USB-устройства к компьютеру Windows автоматически обнаруживает его и устанавливает соответствующий драйвер. В результате пользователь может использовать подключенный USB-накопитель или устройство практически сразу. Если политика безопасности вашей организации запрещает использование портативных USB-накопителей (флэш-накопителей, жестких дисков USB, SD-карт и т. д.), вы можете заблокировать такое поведение. В этой статье мы покажем вам, как заблокировать использование внешних USB-накопителей в Windows, предотвратить запись данных на съемные флеш-накопители или запретить запуск исполняемых файлов с помощью групповой политики (GPO).

- Отключение съемных USB-накопителей в Windows с помощью групповой политики

- Блокировка USB-накопителей для определенных пользователей с помощью GPO

- Запрет доступа к USB-накопителям через реестр и привилегии групповой политики

- Как полностью отключить USB-накопители в Windows?

- История подключенных USB-накопителей в Windows

- Разрешить только определенные USB-накопители в Windows

Запрет съемных USB-накопителей в Windows с помощью групповой политики

В Windows можно гибко управлять доступом к внешним накопителям (USB, CD/DVD и т. д.) с помощью групповых политик Active Directory (радикальный способ отключения USB-портов через настройки BIOS мы не рассматриваем). Вы можете заблокировать только USB-накопители, в то время как другие типы USB-устройств (мышь, клавиатура, принтер, адаптеры USB на COM-порт), не распознанные как съемный диск, будут доступны пользователю.

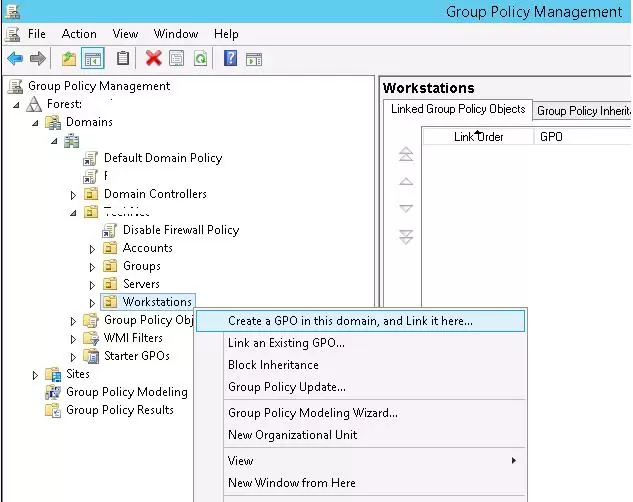

Мы собираемся заблокировать USB-накопители на всех компьютерах в домене OU с именем Рабочие станции. Вы можете применить политику ограничения USB ко всему домену, но это повлияет на серверы и другие технологические устройства.

- Откройте консоль управления GPO (

gpmc.msc), найдите контейнер Workstations в структуре Organizational Unit, щелкните на нем правой кнопкой мыши и создайте новую политику (Создать GPO в этом домене и связать его здесь); Совет. Вы можете настроить политику для ограничения использования USB-портов на автономном компьютере (домашнем компьютере или компьютере рабочей группы) с помощью редактора локальной групповой политики (gpedit.msc).

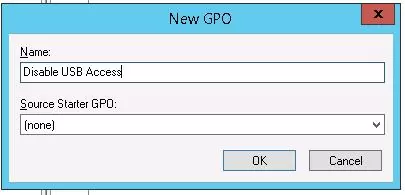

Совет. Вы можете настроить политику для ограничения использования USB-портов на автономном компьютере (домашнем компьютере или компьютере рабочей группы) с помощью редактора локальной групповой политики (gpedit.msc). - Установите имя GPO «Отключить доступ к USB»;

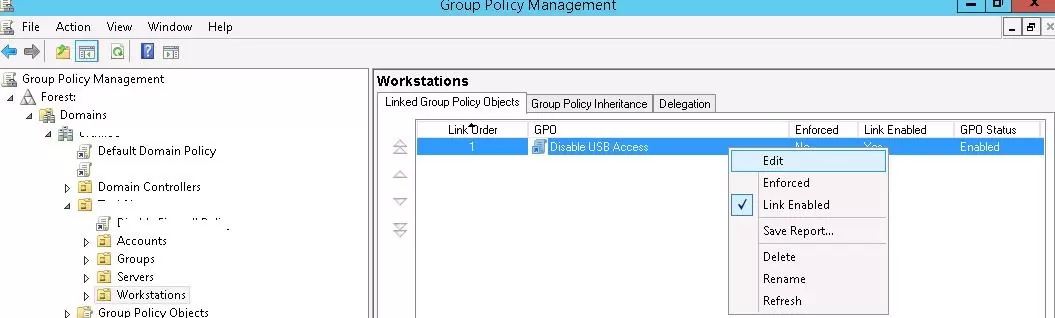

- Переключитесь в режим редактирования GPO (Редактировать).

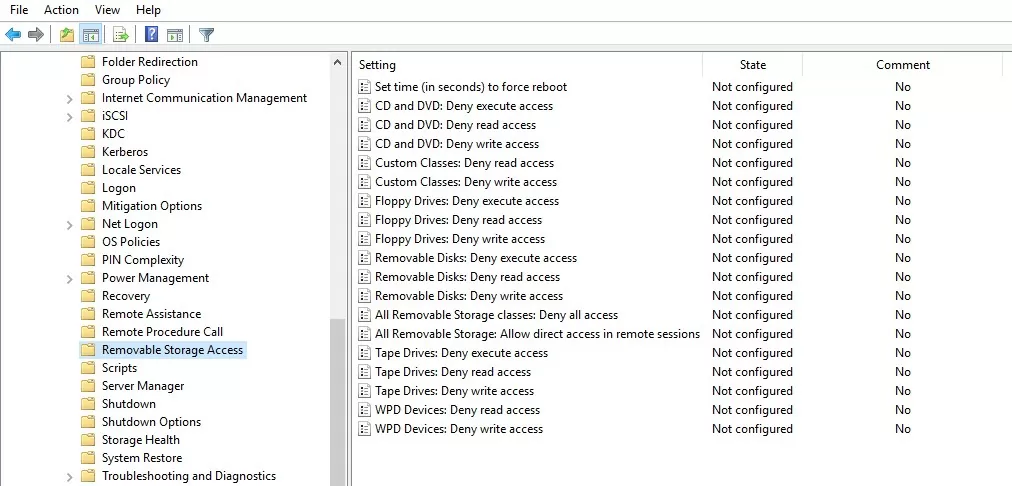

Параметры для блокировки внешних устройств хранения данных есть в разделах User и Computer Configuration редактора GPO:

- User Configuration -> Policies -> Administrative Templates -> System -> Removable Storage Access.

- Конфигурация компьютера -> Политики -> Административные шаблоны -> Система -> Доступ к съемным устройствам.

В разделе Доступ к съемным устройствам хранения данных В разделе есть несколько политик, позволяющих запретить использование различных типов хранилищ: CD/DVD, FDD, USB-устройства, ленты и т. д.

- CD и DVD: Запретить доступ к выполнению.

- CD и DVD: Запретить доступ для чтения.

- CD и DVD: Запретить доступ на запись.

- Пользовательские классы: Запретить доступ для чтения.

- Пользовательские классы: Запретить доступ на запись.

- Флоппи-дисководы: Запретить доступ на выполнение.

- Флоппи-дисководы: Запретить доступ для чтения.

- Флоппи-дисководы: Запретить доступ на запись.

- Съемные диски: Запретить доступ на выполнение.

- Съемные диски: Запретить доступ для чтения.

- Съемные диски: Запретить доступ на запись.

- Все классы съемных накопителей: Запретить любой доступ.

- Все съемные устройства хранения: Разрешить прямой доступ в удаленных сеансах.

- Ленточные накопители: Запретить доступ к выполнению.

- Ленточные накопители: Запретить доступ для чтения.

- Ленточные накопители: Запретить доступ на запись.

- Портативное устройство Windows — в этот класс входят смартфоны, планшеты, плееры и т. д.

- Устройства WPD: Запретить доступ на запись.

Как видите, для каждого класса устройств можно запретить запуск исполняемых файлов (защита компьютеров от вирусов), запретить чтение данных и запись/редактирование файлов на внешних носителях.

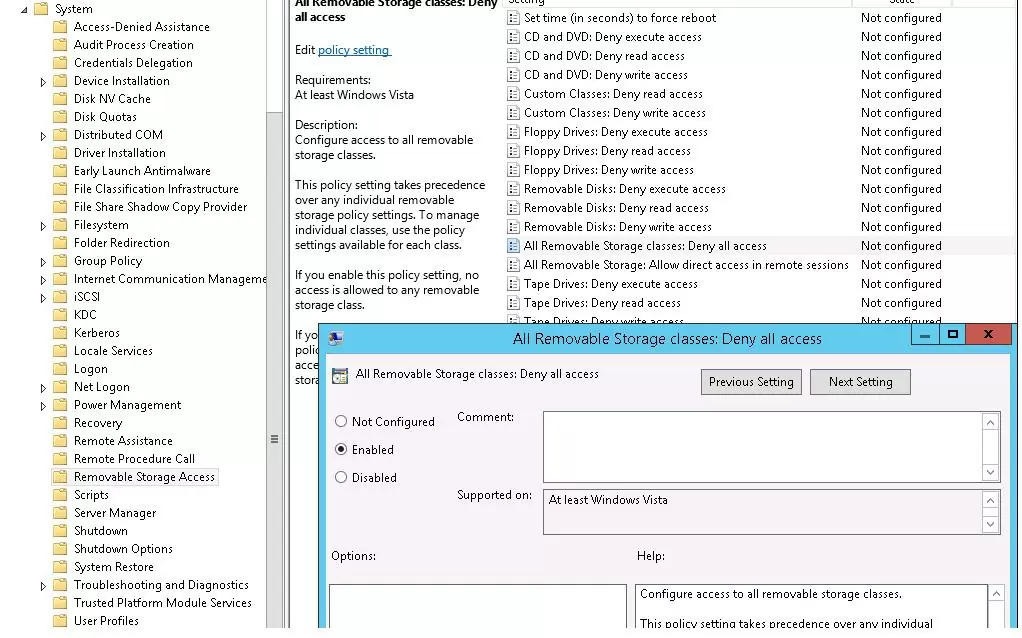

Вы можете применить «самую сильную» политику ограничения Все классы съемных накопителей: Запретить весь доступ чтобы полностью запретить доступ ко всем типам внешних устройств хранения. Чтобы включить эту политику, откройте ее свойства и измените значение с Не настроено на Включено.

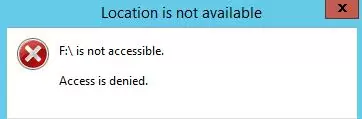

После включения и обновления параметров GPO на клиентских компьютерах (gpupdate /force), Windows обнаружит подключенные внешние устройства (не только USB-устройства, но и любые внешние диски), но при попытке открыть их возникнет ошибка:

Location is not available Drive is not accessible. Access is denied.

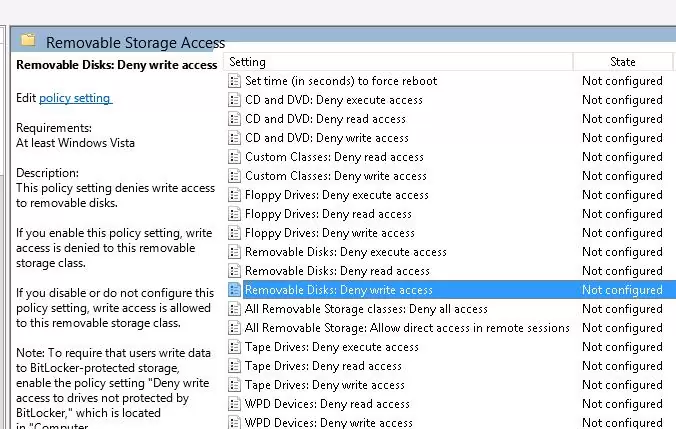

В том же разделе политики можно настроить более гибкие ограничения на использование внешних USB-накопителей.

Например, чтобы запретить запись данных на флэш-накопители USB и другие типы съемных USB-накопителей, следует включить политику Съемный диск: Запретить доступ на запись.

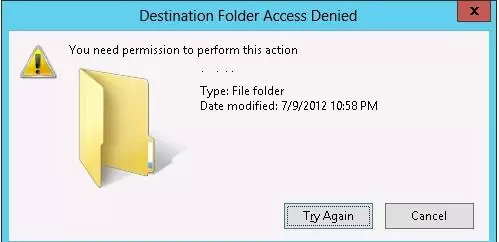

В этом случае пользователи смогут считывать данные с USB-накопителя, но при попытке записать на него информацию получат ошибку «Доступ запрещен»:

Destination Folder Access Denied You need permission to perform this action

Вы можете запретить запуск исполняемых файлов и сценариев с USB-накопителей с помощью параметра Съемные диски: Запретить доступ к выполнению политика.

Блокировка USB-накопителей для определенных пользователей с помощью GPO

Довольно часто возникает необходимость заблокировать USB-накопители для всех пользователей в домене, кроме администраторов.

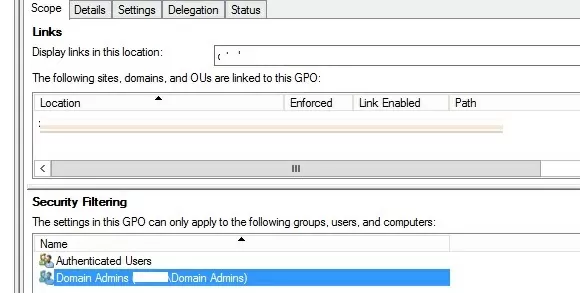

Вы можете использовать GPO Фильтрация безопасности чтобы сделать исключение в политике. Например, вы хотите предотвратить применение политики блокировки USB к группе администраторов домена

- Выберите свой Отключить доступ к USB политики в консоли управления групповыми политиками;

- Добавьте Администраторы домена группа в Фильтрация безопасности раздел;

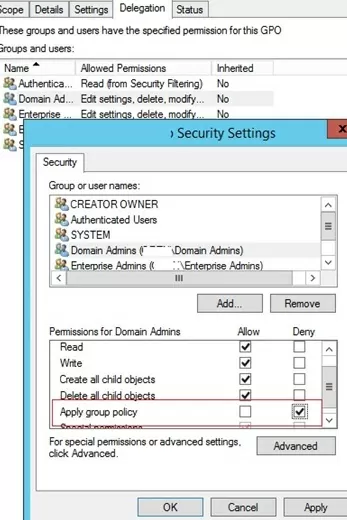

- Перейдите в раздел Делегация выберите вкладку и нажмите кнопку Дополнительно. В редакторе параметров безопасности укажите, что группе администраторов домена не разрешено применять этот GPO (Применить групповую политику — Запретить).

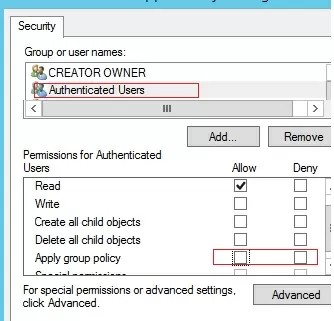

Может возникнуть и другая задача — вам нужно разрешить использование внешних USB-накопителей всем, кроме определенной группы пользователей. Создайте группу безопасности «Deny USB» и добавьте ее в параметры безопасности GPO. Для этой группы установите разрешения на чтение и применение GPO, и оставьте только разрешение на чтение для Аутентифицированные пользователи или Компьютеры в домене группу (сняв флажок Применить групповую политику флажок).

Добавьте в эту группу AD пользователей, которым необходимо заблокировать доступ к флэш-накопителям и съемным USB-дискам.

Запрет доступа к USB-накопителям через реестр и привилегии групповой политики

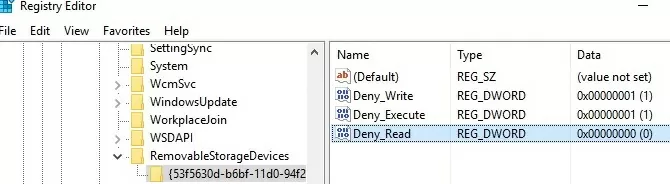

Вы можете более гибко контролировать доступ к внешним устройствам, настраивая параметры реестра, которые задаются политиками, рассмотренными выше, с помощью привилегий групповой политики (GPP). Все вышеперечисленные политики соответствуют определенным ключам реестра в папке HKLM (или HKCU) \SOFTWARE\Policies\Microsoft\Windows\RemovableStorageDevices (по умолчанию этот ключ реестра отсутствует).

- Чтобы включить одну из этих политик, необходимо создать новый подключ в указанном ключе с GUID класса устройства, доступ к которому вы хотите заблокировать (столбец 2);

- В новом ключе реестра необходимо создать параметр REG_DWORD с именем ограничения, которое вы хотите реализовать:

Deny_Read — запрет чтения данных из медиакласса;

Запрет_записи — запретить запись данных;

Запретить_выполнение — запрещает запуск исполняемых файлов из внешнего медиакласса. - Установите значение параметра:

1 — блокировать указанный тип доступа к устройствам данного класса;

0 — позволяют использовать этот класс устройств.

| Параметр групповой политики | GUID класса устройства | Имя параметра реестра |

| Флоппи-дисководы: Запретить доступ для чтения |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Запретить_чтение |

| Флоппи-дисководы: Запретить доступ на запись |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Запрет_записи |

| CD и DVD: Запретить доступ для чтения |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Запретить_чтение |

| CD и DVD: Запретить доступ на запись |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Запрет_записи |

| Съемные диски: Запретить доступ для чтения |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Запретить_чтение |

| Съемные диски: Запретить доступ на запись |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Запрет_записи |

| Ленточные накопители: Запретить доступ для чтения |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Запретить_чтение |

| Ленточные накопители: Запретить доступ на запись |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Запрет_записи |

| Устройства WPD: Запретить доступ для чтения |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Запретить_чтение |

| Устройства WPD: Запретить доступ на запись |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Запрет_записи |

Вы можете создать указанные ключи реестра и параметры вручную. На скриншоте ниже я создал RemovableStorageDevices ключ, и подключ с именем {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}. Используя параметры REG_DWORD, я запретил запись и запуск исполняемых файлов с USB-накопителей.

Чтобы быстро заблокировать чтение и запись данных на USB-накопители в Windows, можно запустить следующий сценарий PowerShell:

$regkey='HKLM:\Software\Policies\Microsoft\Windows\RemovableStorageDevices\{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}'

$exists = Test-Path $regkey

if (!$exists) {

New-Item -Path 'HKLM:\Software\Policies\Microsoft\Windows\RemovableStorageDevices' -Name '{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}' -Force | Out-Null

}

New-ItemProperty -Path $regkey -Name 'Deny_Read -Value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path $regkey -Name 'Deny_Write' -Value 1 -PropertyType 'DWord' -Force | Out-Null

В доменной среде эти параметры реестра можно развернуть на пользовательских компьютерах с помощью привилегий групповой политики.

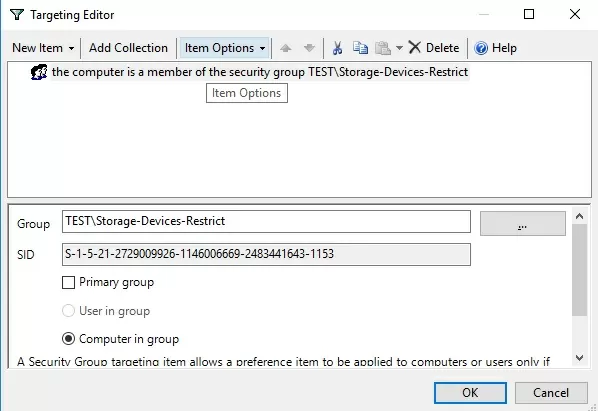

Вы можете использовать эти ключи реестра и нацеливание GPP на уровне элементов для гибкого применения параметров, ограничивающих использование внешних USB-накопителей. Можно применять политики к определенным группам безопасности AD, сайтам, версиям ОС, OUs (можно использовать даже фильтры WMI).

Например, можно создать Storage-Devices-Restrict доменную группу и добавьте учетные записи компьютеров, для которых нужно ограничить использование USB-накопителей. Эта группа должна быть указана в вашей политике GPP в поле Нацеливание на уровне элементов -> Группа безопасности раздел с Компьютер в группе. Это позволит применить политику блокировки USB к компьютерам, добавленным в эту группу AD.

Как полностью отключить USB-накопители в Windows?

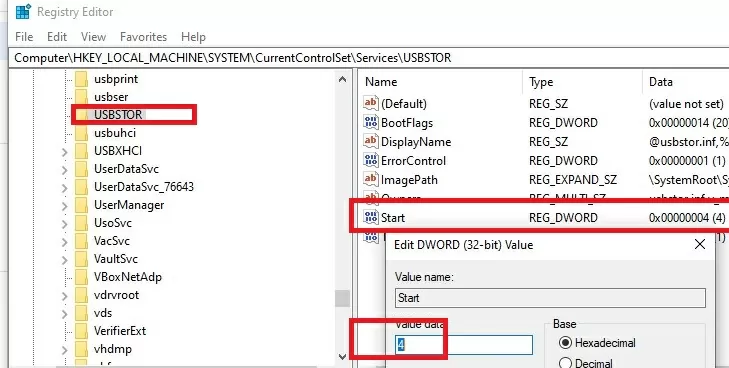

Вы можете полностью отключить USBSTOR (USB Mass Storage) драйвер, который необходим для правильного обнаружения и монтирования устройств хранения данных USB.

На автономном компьютере этот драйвер можно отключить, изменив значение параметра Start параметр реестра от 3 до 4. Это можно сделать с помощью PowerShell:

Set-ItemProperty "HKLM:\SYSTEM\CurrentControlSet\services\USBSTOR" -name Start -Value 4

Перезагрузите компьютер и попробуйте подключить USB-накопитель. Теперь он не должен отображаться в проводнике или консоли управления дисками, а в диспетчере устройств появится сообщение об ошибке установки драйвера устройства.

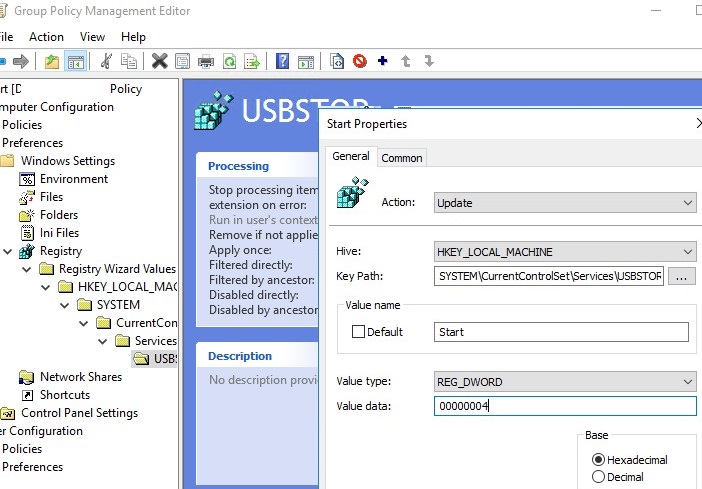

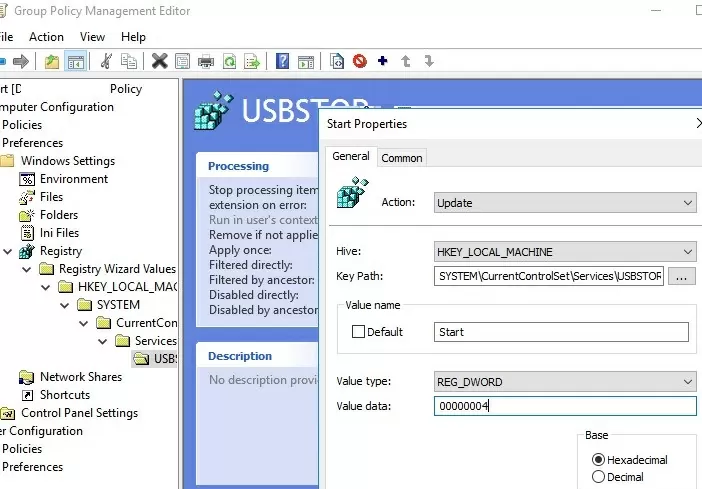

Вы можете запретить запуск драйвера USBSTOR на компьютерах домена с помощью параметров групповой политики. Для этого нужно внести изменения в реестр с помощью GPO.

Эти параметры можно развернуть на всех компьютерах домена. Создайте новую групповую политику, свяжите ее с OU с компьютерами и в Конфигурация компьютера -> Предпочтения -> Параметры Windows -> Реестр , создайте новый параметр со значениями:

- Действие: Обновить

- Улей: HKEY_LOCAK_MACHINE

- Путь к ключу: SYSTEM\CurrentControlSet\Services\USBSTOR

- Имя значения: Начало

- Тип значения: REG_DWORD

- Данные о значении: 00000004

История подключенных USB-накопителей в Windows

При устранении неполадок с политиками блокировки USB-носителей необходимо получить информацию об истории подключения USB-накопителей к компьютеру.

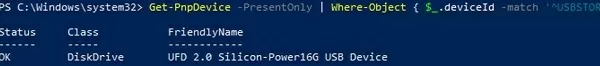

Чтобы получить список USB-накопителей, подключенных к компьютеру в данный момент, используйте следующую команду PowerShell:

Get-PnpDevice -PresentOnly | Where-Object { $_.deviceId -match '^USBSTOR' }

Состояние OK указывает, что этот USB-накопитель подключен и работает правильно.

Журнал событий Windows позволяет отслеживать события подключения/извлечения USB-накопителей.

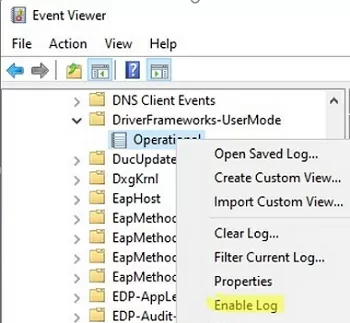

- Эти события можно найти в Event Viewer -> Application and Services Logs -> Windows -> Microsoft-Windows-DriverFrameworks-UserMode -> Operational;

- По умолчанию Windows не сохраняет историю подключений USB-накопителей. Поэтому вам придется включить ее вручную (Enable Log) или через GPO;

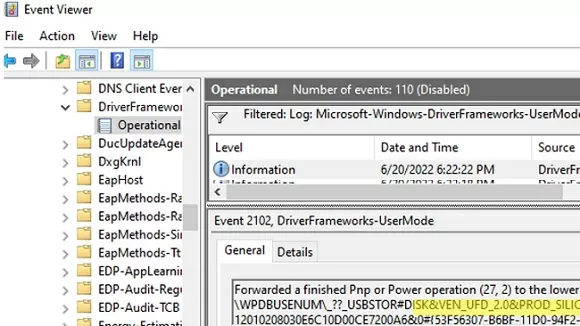

- Теперь вы можете использовать идентификатор события 2003 (

Pnp or Power Management operation to a particular device), чтобы получить информацию о том, когда был подключен USB-накопитель, и идентификатор события 2102 (Pnp or Power Management operation to a particular device) об извлечении флэш-накопителя:

Forwarded a finished Pnp or Power operation (27, 2) to the lower driver for device SWD\WPDBUSENUM\_??_USBSTOR#DISK&VEN_UFD_2.0&PROD_SILICON-POWER16G&REV_PMAP#89283229E6C10D23CE7200A2&2#{12234567-B6BF-11D0-2233-00A0AFBB3321F} with status 0x0.

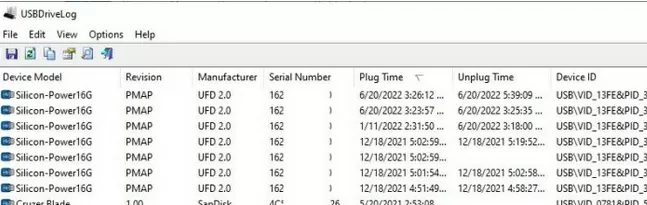

Вы также можете использовать бесплатную программу USBDriveLog инструмент от компании Nirsoft, который позволяет отобразить всю историю подключения USB-накопителей к компьютеру пользователя (отображается информация об устройстве, серийный номер, производитель, время подключения/отключения и идентификатор устройства).

Разрешить только определенные USB-устройства хранения данных в Windows

В Windows можно разрешить подключение к компьютеру только определенных (одобренных) USB-накопителей.

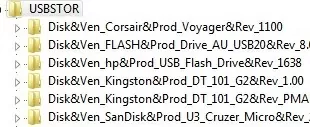

При подключении любого USB-накопителя к компьютеру USBSTOR Драйвер устанавливает устройство и создает отдельный ключ реестра в папке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR. Этот ключ реестра содержит информацию о USB-накопителе (например, Disk & Ven_Kingstom & Prod_DT_1010_G2 & Rev_12.00).

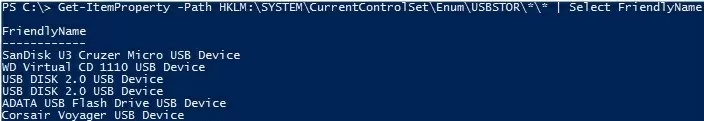

Get-ItemProperty –Path HKLM:\SYSTEM\CurrentControlSet\Enum\USBSTOR\*\*| select FriendlyName

Удалите все записи о ранее подключенных USB-накопителях, кроме тех, которые вам нужны. Затем необходимо изменить права на ключ реестра USBSTOR так, чтобы все пользователи, включая SYSTEM и администраторов, имели только права на чтение. В результате, если вы подключите любой USB-накопитель, кроме разрешенного, Windows не сможет установить устройство.

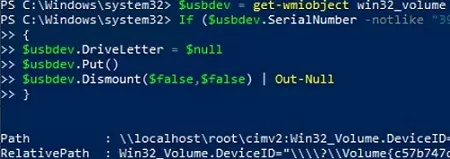

Вы также можете запустить определенную команду/скрипт, когда в окне просмотра событий появляется идентификатор события подключения USB (здесь приведен подробный пример запуска процесса при возникновении определенного события). Например, можно создать простой сценарий PowerShell, который автоматически извлекает любые USB-накопители, если серийный номер не совпадает с указанным в сценарии:

$usbdev = get-wmiobject win32_volume | where{$_.DriveType -eq '2'}

If ($usbdev.SerialNumber –notlike “31DF1233BKAD”)

{

$usbdev.DriveLetter = $null

$usbdev.Put()

$usbdev.Dismount($false,$false) | Out-Null

Таким образом, можно выполнить простейшую проверку подключенных к компьютеру USB-накопителей.