Введение

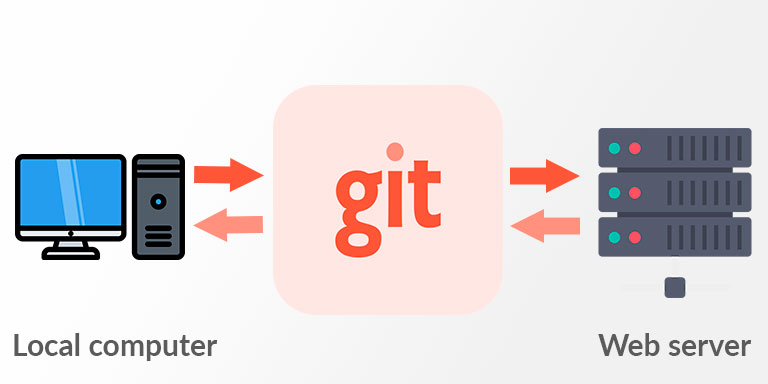

В современном ландшафте разработки контроль версий играет важную роль. Git, распределенная система контроля версий, является одним из самых популярных инструментов, используемых разработчиками по всему миру. Хотя такие платформы, как GitHub, GitLab и Bitbucket, предлагают надежные сервисы, существуют сценарии, в которых создание частного Git-сервера является более целесообразным. Это может быть связано с соображениями безопасности, необходимостью большего контроля над репозиториями или политикой организации.

Установка частного Git-сервера в Linux — это стратегический шаг для компаний и частных лиц, которым необходимо защитить свою кодовую базу. В этой статье мы расскажем вам о процессе настройки для двух наиболее распространенных дистрибутивов Linux: CentOS/AlmaLinux/RedHat и Ubuntu/Debian.

Преимущества частного Git-сервера

Частный Git-сервер обладает рядом преимуществ:

- Безопасность: Усиленный контроль над тем, кто имеет доступ к вашим репозиториям.

- Персонализация: Возможность настроить сервер под конкретные нужды.

- Экономическая эффективность: Отказ от абонентской платы, связанной со сторонними службами хостинга Git.

- Производительность: Локализованное управление может привести к повышению производительности и ускорению времени доступа.

Предварительные условия

Прежде чем приступить к настройке, убедитесь, что у вас есть все необходимое:

- Сервер Linux со статическим IP-адресом.

- SSH-доступ к серверу.

- Базовые знания операций командной строки Linux.

- Root или sudo доступ.

Установка Git

CentOS/AlmaLinux/RedHat

Сначала обновите систему:

$ sudo yum update -yУстановите Git:

$ sudo yum install git -yПроверьте установку:

$ git --versionUbuntu/Debian

Обновите свою систему:

$ sudo apt update -y

$ sudo apt upgrade -yУстановите Git:

$ sudo apt install git -yПроверьте установку:

$ git --versionНастройка SSH

SSH (Secure Shell) необходим для безопасного доступа к вашему Git-серверу. Здесь описано, как его настроить.

Генерация ключей SSH

На локальной машине сгенерируйте ключи SSH:

$ ssh-keygen -t rsa -b 4096 -C "[email protected]"Эта команда генерирует новую пару ключей SSH. Вы можете нажать Enter, чтобы принять расположение файла по умолчанию и задать кодовую фразу для дополнительной безопасности.

Копирование ключа SSH на сервер

Скопируйте свой открытый ключ на сервер с помощью ssh-copy-id:

$ ssh-copy-id username@server_ipКроме того, скопируйте ключ вручную:

$ ssh username@server_ip

$ mkdir -p ~/.ssh

$ cat ~/path_to_your_public_key.pub >> ~/.ssh/authorized_keys

$ chmod 600 ~/.ssh/authorized_keysНастройка сервера SSH

Отредактируйте файл конфигурации SSH:

$ sudo nano /etc/ssh/sshd_configУбедитесь, что следующие параметры настроены:

PermitRootLogin no

PasswordAuthentication no

PubkeyAuthentication yesПерезапустите службу SSH:

$ sudo systemctl restart sshdСоздание пользователя Git

Создайте специального пользователя для операций с Git. Это повышает безопасность, ограничивая круг действий, которые может выполнять этот пользователь.

CentOS/AlmaLinux/RedHat

$ sudo adduser git

$ sudo passwd gitUbuntu/Debian

$ sudo adduser git

$ sudo passwd gitНастройка репозитория Git

Создайте каталог для хранения репозиториев:

$ sudo mkdir -p /home/git/repositories

$ sudo chown -R git:git /home/git/repositoriesПереключитесь на пользователя Git:

$ sudo su - gitИнициализируйте новый репозиторий:

$ cd /home/git/repositories

$ mkdir project.git

$ cd project.git

$ git init --bareНастройка демона Git и доступа по SSH

Доступ по SSH

Чтобы клонировать репозиторий через SSH, выполните следующую команду:

$ git clone git@server_ip:/home/git/repositories/project.gitНастройка демона Git (необязательно)

Если вы предпочитаете использовать встроенный демон Git для более легкой настройки сервера, выполните следующие шаги.

CentOS/AlmaLinux/RedHat

Установите xinetd:

$ sudo yum install xinetd -yСоздайте конфигурацию службы Git:

$ sudo nano /etc/xinetd.d/gitДобавьте следующее содержимое:

service git

{

disable = no

type = UNLISTED

port = 9418

socket_type = stream

wait = no

user = git

server = /usr/bin/git

server_args = daemon --inetd --base-path=/home/git/repositories

log_on_failure += USERID

}Перезапустите xinetd:

$ sudo systemctl restart xinetdUbuntu/Debian

Установите xinetd:

$ sudo apt install xinetd -yСоздайте конфигурацию службы Git:

$ sudo nano /etc/xinetd.d/gitДобавьте следующее содержимое:

service git

{

disable = no

type = UNLISTED

port = 9418

socket_type = stream

wait = no

user = git

server = /usr/bin/git

server_args = daemon --inetd --base-path=/home/git/repositories

log_on_failure += USERID

}Перезапустите xinetd:

$ sudo systemctl restart xinetdНастройка GitWeb (необязательно)

GitWeb — это веб-интерфейс для просмотра репозиториев Git. Он может быть полезен для визуализации ваших репозиториев и повышения их доступности.

CentOS/AlmaLinux/RedHat

Установите необходимые пакеты:

$ sudo yum install gitweb httpd -yНастройте GitWeb:

$ sudo nano /etc/gitweb.confУстановите projectroot в каталог ваших репозиториев:

$projectroot = "/home/git/repositories";Настройте Apache:

$ sudo nano /etc/httpd/conf.d/gitweb.confДобавьте следующую конфигурацию:

Alias /gitweb /usr/share/gitweb

<Directory /usr/share/gitweb>

Options +FollowSymLinks +ExecCGI

AddHandler cgi-script .cgi

DirectoryIndex gitweb.cgi

</Directory>Запустите и включите Apache:

$ sudo systemctl start httpd

$ sudo systemctl enable httpdUbuntu/Debian

Установите необходимые пакеты:

$ sudo apt install gitweb apache2 -yНастройте GitWeb:

$ sudo nano /etc/gitweb.confУстановите projectroot в каталог ваших репозиториев:

$projectroot = "/home/git/repositories";Настройте Apache:

$ sudo nano /etc/apache2/conf-available/gitweb.confДобавьте следующую конфигурацию:

Alias /gitweb /usr/share/gitweb

<Directory /usr/share/gitweb>

Options +FollowSymLinks +ExecCGI

AddHandler cgi-script .cgi

DirectoryIndex gitweb.cgi

</Directory>Включите сайт GitWeb и перезапустите Apache:

$ sudo a2enconf gitweb

$ sudo systemctl restart apache2Управление репозиториями

Создание дополнительных репозиториев

Чтобы создать дополнительные репозитории, просто повторите шаги по настройке репозитория под пользователем Git:

$ sudo su - git

$ cd /home/git/repositories

$ mkdir new_project.git

$ cd new_project.git

$ git init --bareНастройка прав доступа к репозиториям

Управляйте доступом к своим репозиториям, настраивая SSH-ключи и изменяя параметр authorized_keys файл для пользователя Git.

$ sudo nano /home/git/.ssh/authorized_keysДобавьте открытые ключи пользователей, которым необходим доступ к вашим репозиториям.

Резервное копирование вашего Git-сервера

Регулярное резервное копирование очень важно для предотвращения потери данных. Используйте задания cron для автоматизации резервного копирования.

Создание сценариев резервного копирования

Создайте сценарий для резервного копирования репозиториев:

$ sudo nano /usr/local/bin/git_backup.shДобавьте следующее содержимое:

#!/bin/bash

tar -czvf /backup/git_repositories_$(date +%F).tar.gz /home/git/repositoriesСделайте скрипт исполняемым:

$ sudo chmod +x /usr/local/bin/git_backup.shНастройка заданий Cron

Отредактируйте кронтаб:

$ sudo crontab -eДобавьте следующую строку, чтобы запланировать ежедневное резервное копирование на 2 часа ночи:

0 2 * * * /usr/local/bin/git_backup.shМониторинг и обслуживание

Мониторинг использования диска

Следите за использованием дисков, чтобы не допустить нехватки места на сервере.

$ df -hУправление журналами

Регулярно проверяйте и управляйте журналами для поддержания производительности сервера.

$ sudo nano /var/log/git.logОбеспечение безопасности вашего Git-сервера

Конфигурация брандмауэра

Настройте брандмауэр так, чтобы разрешить только необходимый трафик.

CentOS/AlmaLinux/RedHat

$ sudo firewall-cmd --add-service=ssh --permanent

$ sudo firewall-cmd --add-service=http --permanent

$ sudo firewall-cmd --add-port=9418/tcp --permanent

$ sudo firewall-cmd --reloadUbuntu/Debian

$ sudo ufw allow ssh

$ sudo ufw allow http

$ sudo ufw allow 9418/tcp

$ sudo ufw enableРегулярные обновления

Поддерживайте свою систему и установку Git в актуальном состоянии, чтобы защитить себя от уязвимостей.

$ sudo yum update -y # For CentOS/AlmaLinux/RedHat

$ sudo apt update -y && sudo apt upgrade -y # For Ubuntu/DebianЗаключение

Создание частного Git-сервера на Linux с помощью CentOS/AlmaLinux/RedHat или Ubuntu/Debian — это полезная задача, которая дает множество преимуществ в плане безопасности, контроля и настройки. Следуя этому подробному руководству, вы сможете создать надежную систему контроля версий, отвечающую вашим потребностям.

Помните, что ключ к успешной установке лежит не только в первоначальной настройке, но и в регулярном обслуживании и обновлениях. Обеспечьте безопасность сервера, следите за его производительностью и регулярно создавайте резервные копии репозиториев.

Воспользуйтесь возможностями частного Git-сервера и возьмите под контроль свои проекты разработки.

Часто задаваемые вопросы

В чем преимущества создания частного Git-сервера?

Создание частного Git-сервера обеспечивает повышенную безопасность, возможности настройки, экономическую эффективность и повышение производительности за счет локализации управления и доступа.

Как защитить свой Git-сервер?

Защитите свой Git-сервер, настроив доступ по SSH, установив брандмауэр, регулярно обновляя систему и управляя правами пользователей и журналами.

Могу ли я использовать GitWeb для просмотра репозиториев?

Да, GitWeb предоставляет веб-интерфейс для просмотра ваших Git-репозиториев, что делает их более доступными и упрощает управление ими.

Как сделать резервную копию репозиториев Git?

Резервное копирование репозиториев Git с помощью скриптов и заданий cron позволяет автоматизировать процесс резервного копирования, обеспечивая регулярное наличие актуальных копий репозиториев.

Какова роль пользователя Git?

Пользователь Git — это выделенный пользователь, созданный для управления операциями Git, повышающий безопасность за счет ограничения объема действий, которые этот пользователь может выполнять на сервере.

Нужно ли устанавливать демон Git?

Установка Git daemon необязательна. Он обеспечивает легкую настройку сервера для доступа к репозиториям, но для большинства случаев обычно достаточно доступа по SSH.