По умолчанию RDP-доступ к рабочему столу серверов-членов Windows Server или контроллеров домена Active Directory ограничивается пользователями, добавленными в локальный Администраторы или Администраторы домена группы. В этой статье мы покажем вам, как предоставить неадминистративным пользователям RDP-доступ к узлам Windows Server или контроллерам домена, не назначая им права локального администратора.

По умолчанию параметры безопасности Windows позволяют удаленному пользователю создавать RDP-соединения через службы удаленных рабочих столов (TermService), если:

- Пользователь является членом локального Администраторы или Пользователи удаленного рабочего стола группа;

- Местный Разрешите вход в систему через службы удаленных рабочих столов политика разрешает пользователю подключаться.

Для удаленного входа необходимо право входа через службы удаленных рабочих столов

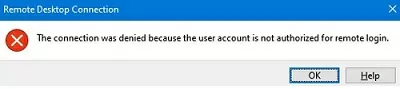

Пользователь получает ошибку при попытке удаленного подключения к рабочему столу Windows Server:

To sign in remotely, you need the right to sign in Remote Desktop Services. By default only members of the Administrators group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from Administrators group, you need to be granted this right manually.

Если в настройках RDP на удаленном узле включена аутентификация на сетевом уровне (NLA), при подключении возникает другая ошибка:

The connection was denied because the user account is not authorized for remote login.

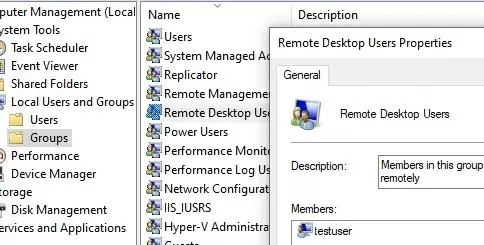

В этом случае нужно просто добавить пользователя в локальную Пользователи удаленного рабочего стола группу, чтобы разрешить им подключаться к Windows Server через RDP:

- Откройте оснастку MMC «Локальные пользователи и группы» (

lusrmgr.msc) и перейдите в раздел Группы; - Дважды щелкните Пользователи удаленного рабочего стола группа;

- Нажмите кнопку Добавить и введите имя пользователя (или группы), которому вы хотите предоставить доступ к RDP;

- После этого пользователи могут подключаться к хосту Windows через RDP.

Также можно добавить пользователя в группу доступа RDP из командной строки:

net localgroup "Remote Desktop Users" /add woshub\testuser

или с помощью PowerShell:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member testuser

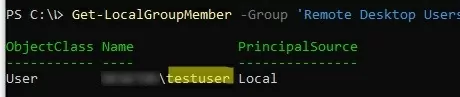

Составьте список пользователей в группе «Пользователи удаленных рабочих столов»:

Get-LocalGroupMember -Group 'Remote Desktop Users'

По умолчанию Windows Server разрешает два одновременных сеанса Remote Desktop. Это означает, что два пользователя могут одновременно работать в своих собственных сеансах Remote Desktop. Если вам нужно больше одновременных RDP-соединений, необходимо приобрести и активировать лицензии (RDP CALs) на сервере лицензий RDS и установить роль Remote Desktop Services (это может быть отдельный сервер RDSH или целая ферма RDS, состоящая из нескольких хостов).

Вы можете использовать RDS Collections для предоставления удаленного доступа к рабочему столу в RDS-ферме. Открыть Сервер Менеджер -> Службы удаленных рабочих столов —> Задачи -> Редактирование свойств развертывания.

Откройте коллекцию и Группа пользователей в разделе будет перечислена группа безопасности, которой разрешено подключаться к хостам RDSH в этой коллекции.

Разрешить RDP-доступ к контроллеру домена для пользователя, не являющегося администратором

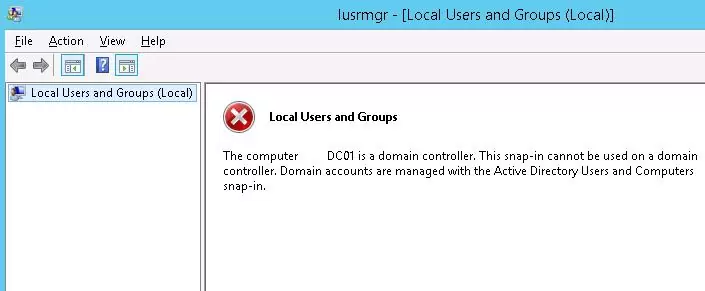

Если вам нужно предоставить обычному (не администратору) пользователю удаленный доступ к рабочему столу контроллера домена, описанный выше метод не сработает.

После повышения роли сервера до контроллера домена Active Directory вы не можете управлять локальными пользователями и группами из оснастки Computer Management MMC. При попытке открыть оснастку Локальные пользователи и группы консоль (lusrmgr.msc), появляется следующая ошибка:

The computer xxx is a domain controller. This snip-in cannot be used on a domain controller. Domain accounts are managed with the Active Directory Users and Computers snap-in.

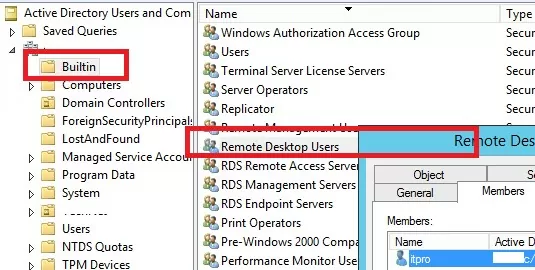

Как видите, на контроллере домена нет локальных групп. Вместо локальной группы Пользователи удаленного рабочего стола, DC использует встроенную доменную группу Пользователи удаленных рабочих столов (находится в Builtin контейнер). Управлять этой группой можно с консоли ADUC или из командной строки DC.

Однако не рекомендуется использовать эту группу для предоставления доступа к Remote Desktop, поскольку в этом случае пользователь получит доступ ко всем DC в домене. В этом случае лучше предоставлять разрешения с помощью группы Разрешить вход в систему через службы удаленных рабочих столов политика.

Как разрешить вход в систему через службы удаленных рабочих столов?

Чтобы разрешить пользователю или группе пользователей домена удаленно подключаться к Windows через RDP, вы должны предоставить им право SeRemoteInteractiveLogonRight привилегию. Предоставить это право можно с помощью команды Разрешить вход в систему через службы удаленных рабочих столов политика.

Чтобы разрешить удаленное подключение к контроллерам домена для членов группы Remote Desktop Users, необходимо изменить параметры этой политики на контроллере домена:

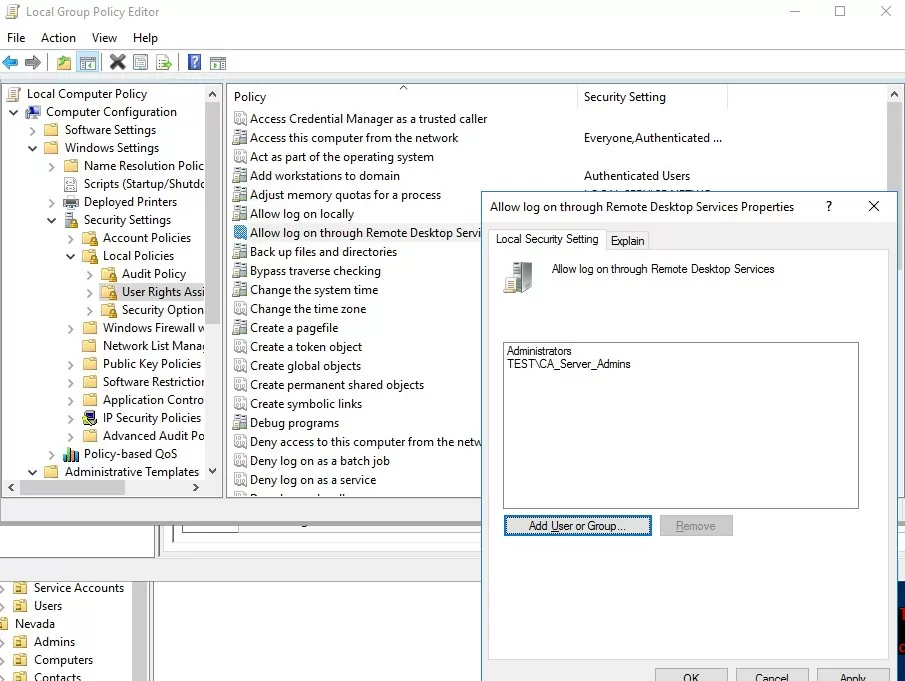

- Откройте редактор локальной групповой политики (

gpedit.msc); - Перейдите к разделу GPO Конфигурация компьютера -> Параметры Windows -> Параметры безопасности -> Локальные политики -> Назначение прав пользователей;

- Найти политику Разрешить вход в систему через службы удаленных рабочих столов;

После повышения сервера до DC единственной группой, которая остается в этой локальной политике, является Администраторы группа (это администраторы домена).

- Отредактируйте политику и добавьте пользователя или группу домена напрямую (

domain\CA_Server_Admins) в нее;

- Обновите параметры локальной групповой политики на DC с помощью команды: :

gpupdate /force

Обратите внимание, что группа, которую вы добавили в Разрешить вход в систему через службы удаленных рабочих столов политика не должна присутствовать в «Запрет входа в систему через службы удаленных рабочих столов«, поскольку она имеет более высокий приоритет (см. статью Блокировать удаленный доступ под локальными учетными записями пользователей). Кроме того, если вы ограничиваете список компьютеров, на которых пользователи могут входить в систему, вы должны добавить имя сервера в свойства учетной записи пользователя в AD (атрибут пользователя LogonWorkstations).

- Операторы резервного копирования

- Администраторы

- Операторы печати

- Операторы сервера

- Операторы учетных записей

Если этого не сделать, то при попытке подключиться к Remote Desktop вы получите сообщение об ошибке: Метод входа, который вы пытаетесь использовать, не разрешен.

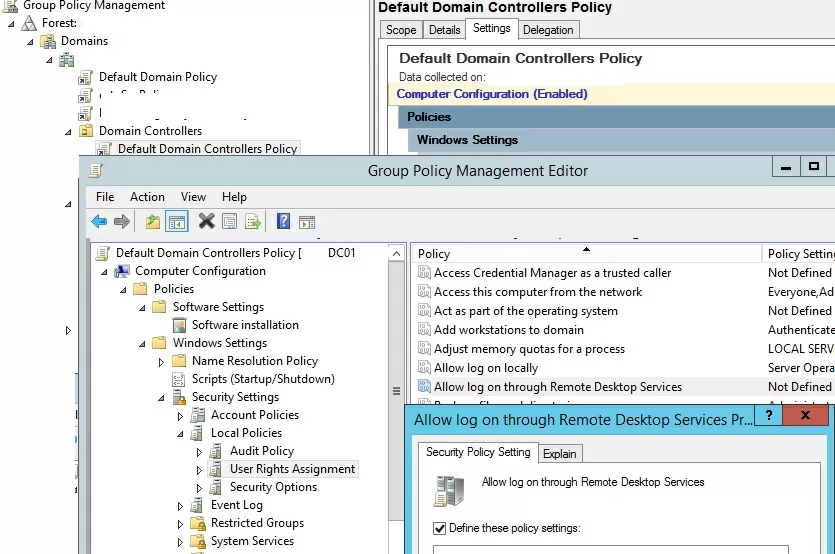

Чтобы упростить работу, можно создать новую группу безопасности в домене, например AllowDCLogin. Далее добавьте в политику учетные записи, которым нужно разрешить удаленный доступ к DC. Если вам нужно разрешить доступ ко всем контроллерам домена AD сразу, вместо того чтобы редактировать локальную политику на каждом DC, лучше добавить группу пользователей в Политика контроллеров домена по умолчанию с помощью консоли управления групповой политикой (GPMC.msc). Отредактируйте элемент политики Разрешить вход в систему через службы удаленных рабочих столов в разделе Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment.

Пользователи, которых вы добавили в политику, теперь смогут подключаться к рабочему столу контроллера домена AD по RDP.

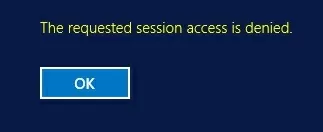

Запрашиваемый доступ к сеансу RDP запрещен

В некоторых случаях вы можете получить следующую ошибку при использовании RDP для подключения к узлу члена домена Windows Server или контроллеру домена:

The requested session access is denied.

При подключении к DC с использованием учетной записи, не являющейся администратором, могут возникнуть следующие проблемы:

- Вы пытаетесь подключиться к консоли сервера (используя

mstsc /adminрежим). Этот режим подключения разрешен только администраторам. Попытайтесь подключиться к серверу с помощью клиента mstsc.exe в обычном режиме RDP (без/adminопции); - Возможно, на хосте уже есть два активных сеанса RDP (По умолчанию к серверу Windows Server без развернутой роли RDS может подключаться не более двух одновременных сеансов RDP). Получить список активных сеансов и вошедших в систему пользователей на удаленном компьютере можно с помощью команды:

qwinsta /server:dc01

Вы не можете завершать сеансы других пользователей без прав администратора. Вы должны дождаться разрешения администратора на освобождение или завершение сеанса; - На хосте Windows Server включен режим ограниченного администратора или Windows Defender Remote Credential Guard