OpenLDAP — это программная реализация Lightweight Directory Access Protocol (LDAP). OpenLDAP — это бесплатное программное обеспечение с открытым исходным кодом, лицензия которого в стиле BSD называется OpenLDAP Public License. Его программное обеспечение LDAP с приводом командной строки доступно в большинстве дистрибутивов Linux, таких как CentOS, Ubuntu, Debian, SUSE и многих других. OpenLDAP — это полный набор программного обеспечения для LDAP-серверов, который включает в себя SLAPD (автономный LDAP-демон), SLURPD (автономный демон репликации обновлений LDAP), а также некоторые утилиты и инструменты для управления LDAP-серверами. OpenLDAP является высоконастраиваемым LDAP-сервером и поддерживает все основные вычислительные платформы.

В этом руководстве вы установите и настроите OpenLDAP на сервере Rocky Linux 9. Вы установите сервер OpenLDAP, настроите сервер OpenLDAP вручную и включите безопасный SSL/TLS на сервере OpenLDAP. Вы также добавите клиентскую машину к серверу OpenLDAP с помощью клиента OpenLDAP и SSSD (System Security Services Daemon). Кроме того, проверьте установку, войдя на клиентскую машину под пользователем OpenLDAP.

Предварительные условия

Чтобы выполнить это руководство, вы должны обладать следующими требованиями:

- Сервер с не менее чем 4 ГБ оперативной памяти и 2 процессорами под управлением системы Rocky Linux 9 — В данном примере используется Rocky Linux с именем хоста ‘ldap‘ и fqdn ‘ldap.hwdomain.lan‘.

- Машина, которая будет использоваться в качестве клиента — В этом примере используется клиентская машина Rocky Linux с именем хоста ‘клиент‘.

- Пользователь, не являющийся пользователем root, с привилегиями администратора sudo/root.

- SELinux, работающий на разрешительный режим.

Ниже приведена подробная информация о серверах, которые будут использоваться в данном руководстве:

Hostname IP Address Used as ----------------------------------------- ldap 192.168.5.25 OpenLDAP Server client 192.168.5.80 OpenLDAP Client

Когда эти требования готовы, можно приступать к установке OpenLDAP.

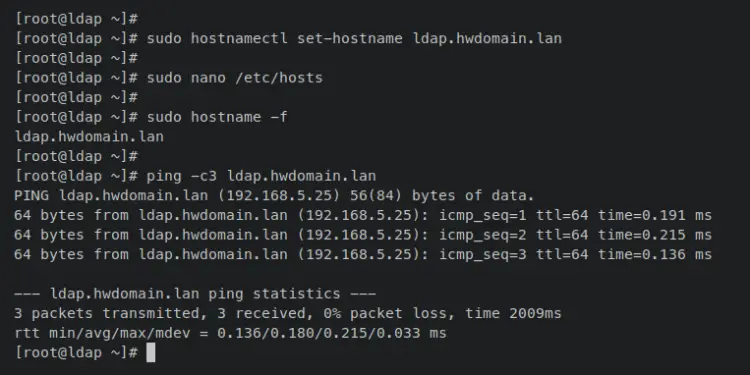

Настройка FQDN и /etc/hosts

Прежде чем приступать к установке OpenLDAP, необходимо настроить правильное fqdn (полное доменное имя) и /etc/hosts файл на целевом сервере.

Введите следующую команду ‘hostnamectl’ для настройки fqdn вашего сервера OpenLDAP. В этом примере fqdn сервера OpenLDAP будет ‘ldap.hwdomain.lan‘.

sudo hostnamectl set-hostname ldap.hwdomain.lan

Теперь откройте ‘/etc/hosts‘ с помощью следующей команды редактора nano.

sudo nano /etc/hosts

Добавьте в файл следующую строку и не забудьте изменить подробное имя хоста, fqdn и IP-адрес.

# ip - fqdn - hostname 192.168.5.25 ldap.hwdomain.lan ldap

После завершения работы сохраните и закройте файл.

Теперь введите следующую команду, чтобы проверить fqdn вашего сервера и убедиться, что fqdn указывает на правильный IP-адрес сервера.

sudo hostname -f ping -c3 ldap.hwdomain.lan

В случае успеха вы должны получить результат, подобный этому — The fqdn of the OpenLDAP server is ‘ldap.hwdomain.lan‘, на который указывает IP-адрес сервера ‘192.168.5.25‘.

Переходим к следующему шагу, чтобы начать установку сервера OpenLDAP.

Установка сервера OpenLDAP

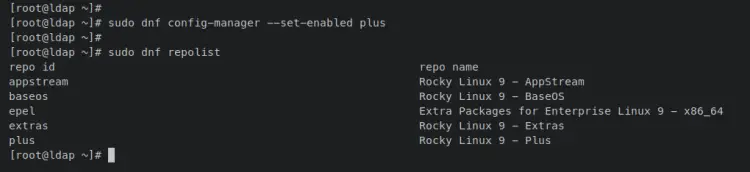

На последней версии сервера Rocky Linux 9 пакеты OpenLDAP доступны в репозитории ‘plus’, который не включен по умолчанию.

В этом разделе вы установите сервер и клиент OpenLDAP на ваш сервер Rocky Linux. Но перед этим вы должны включить ‘плюс‘ репозиторий в вашей системе.

Введите следующее ‘dnf config-manager’ чтобы включить команду ‘плюс‘ репозиторий. Затем проверьте список репозиториев в вашей системе.

sudo dnf config-manager --set-enabled plus sudo dnf repolist

Вы должны получить результат, подобный этому — Rocky Linux ‘плюс‘ репозиторий включен.

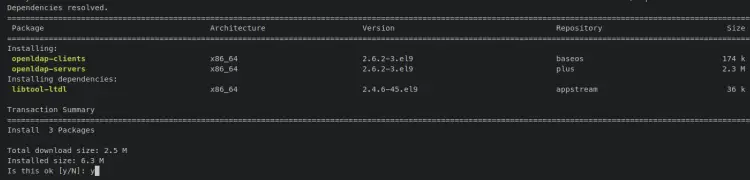

Теперь введите следующую команду ‘dnf install‘, чтобы установить сервер OpenLDAP и клиентские пакеты. Когда появится запрос, введите y для подтверждения и нажмите ENTER, чтобы продолжить.

sudo dnf install openldap-servers openldap-clients

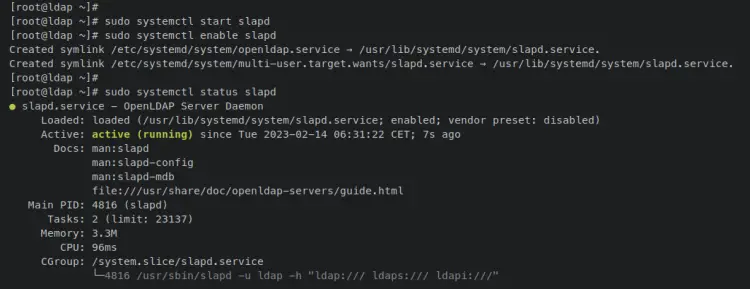

После установки OpenLDAP введите следующую команду systemctl, чтобы запустить и включить службу OpenLDAP ‘slapd‘. После этого OpenLDAP должен быть запущен с конфигурацией по умолчанию и включен, что означает, что он будет автоматически запускаться при старте системы.

sudo systemctl start slapd sudo systemctl enable slapd

Проверьте состояние службы OpenLDAP, введя следующую команду.

sudo systemctl status slapd

На экране появится сообщение ‘активный (работающий)‘ подтверждает, что служба OpenLDAP ‘slapd‘ запущен. И вывод ‘…включено… подтверждает, что OpenLDAP будет запускаться автоматически при загрузке системы.

Установив и запустив сервер OpenLDAP, настройте firewalld для добавления службы LDAP и LDAPS, чтобы убедиться, что оба порта службы доступны извне сети.

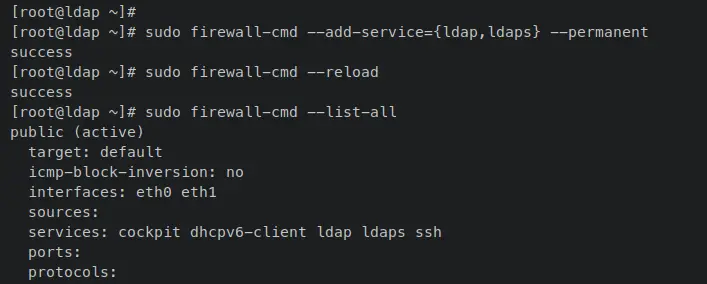

Настройка Firewalld

В этом разделе вы настроите firewalld для открытия служб LDAP и LDAPS и обеспечения доступа к обеим службам из внешних сетей.

Введите следующую команду ‘firewall-cmd’ команду, чтобы добавить службы LDAP и LDAPS в firewalld. Затем перезагрузите firewalld, чтобы применить изменения. На выходе ‘успех‘ подтверждает, что новое правило было добавлено в firewalld.

sudo firewall-cmd --add-service={ldap,ldaps} --permanent

sudo firewall-cmd --reload

Теперь выполните следующую команду ‘firewall-cmd’, чтобы проверить список включенных служб в firewalld.

sudo firewall-cmd --list-all

Когда вы увидите ‘ldap‘ и ‘ldaps‘ на ‘услуги‘ раздел, это означает, что обе службы, добавленные в firewalld, будут доступны из внешних сетей.

Настройка базового сервера OpenLDAP

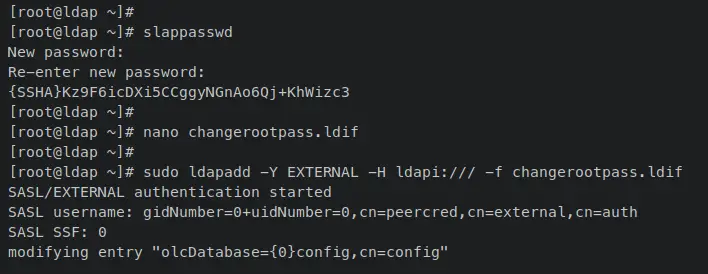

В этом разделе вы настроите установку сервера OpenLDAP. Вы установите пароль для сервера OpenLDAP и импортируете некоторые базовые схемы на сервер OpenLDAP. Эти операции можно выполнить с помощью утилиты ‘ldapadd’, поставляемой в пакете с сервером OpenLDAP.

Прежде чем начать, введите следующую команду ‘slappasswd‘ команда для генерации хэша пароля для вашего сервера OpenLDAP. Введите свой пароль и повторите, а затем скопируйте сгенерированный хэш пароля.

slappasswd

Теперь создайте новый LDIF-файл ‘changerootpass.ldif’ с помощью следующей команды редактора nano. LDIF или LDAP Data Interchange Format — это формат файла, который содержит набор записей LDAP и может быть использован для обновления LDAP-сервера.

nano changerootpass.ldif

Добавьте в файл следующее содержимое и не забудьте заменить хэшированный пароль на сгенерированный вами пароль.

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}Uf13AbVHOcs/aDWJOvDxxfBSl3omExG2

Сохраните и закройте файл, когда закончите.

Теперь запустите следующую команду ‘ldapadd‘, чтобы изменить пароль корня OpenLDAP с помощью команды ‘changerootpass.ldif‘ файл.

sudo ldapadd -Y EXTERNAL -H ldapi:/// -f changerootpass.ldif

При успешном завершении вы должны получить результат, подобный этому:

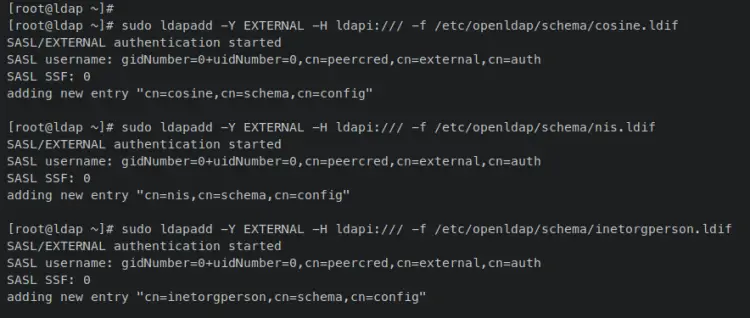

Далее введите следующую команду ‘ldapadd‘ команда для импорта базовых схем для сервера OpenLDAP.

sudo ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif sudo ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif sudo ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

Выходные данные:

Наконец, вы можете ввести следующую команду systemctl, чтобы перезапустить службу OpenLDAP и применить изменения.

sudo systemctl restart slapd

Таким образом, вы настроили пароль root и импортировали базовые схемы для сервера OpenLDAP. На следующем этапе вы настроите DN (Distinguished Name) по умолчанию и записи Base Group и Organization на сервере OpenLDAP.

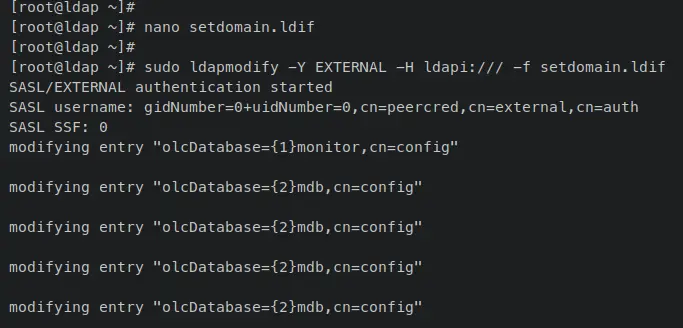

Настройка базового домена

В этом разделе вы настроите базовый DN (Domain Name) через LDIF-файл для вашего сервера OpenLDAP. В этом примере базовое доменное имя для OpenLDAP будет следующим ‘hwdomain.lan‘.

Создайте новый файл ‘setdomain.ldif» с помощью следующей команды редактора nano.

nano setdomain.ldif

Добавьте в файл следующее содержимое и не забудьте изменить базовый dn ‘dc=hwdomain,dc=lan‘ с вашим доменом. Также не забудьте изменить хэшированный пароль на сгенерированный корневой пароль.

# setdomain.ldif

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base=»gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth»

read by dn.base=»cn=Manager,dc=hwdomain,dc=lan» read by * none

dn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=hwdomain,dc=lan

dn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Manager,dc=hwdomain,dc=lan

dn: olcDatabase={2}mdb,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}Uf13AbVHOcs/aDWJOvDxxfBSl3omExG2

dn: olcDatabase={2}mdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by

dn=»cn=Manager,dc=hwdomain,dc=lan» write by anonymous auth by self write by * none

olcAccess: {1}to dn.base=»» by * read

olcAccess: {2}to * by dn=»cn=Manager,dc=hwdomain,dc=lan» write by * read

После завершения работы сохраните и закройте файл.

Теперь введите следующую команду ‘ldapmodify‘ команда для применения нового dn для вашего сервера OpenLDAP. В данном случае вы использовали команду ‘ldapmodify‘ вместо ‘ldapadd‘, потому что вы хотите изменить текущий сервер OpenLDAP.

sudo ldapmodify -Y EXTERNAL -H ldapi:/// -f setdomain.ldif

При успешном выполнении вы должны получить следующее сообщение.

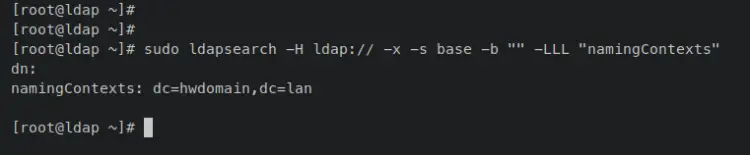

Теперь вы можете ввести следующую команду ‘ldapsearch’ для проверки базового dn вашего сервера OpenLDAP. Базовый dn сервера OpenLDAP хранится по адресу ‘namingContexts‘.

sudo ldapsearch -H ldap:// -x -s base -b "" -LLL "namingContexts"

При успешном выполнении вы должны получить базовый dn вашего сервера OpenLDAP. Базовым dn для сервера OpenLDAP в этом примере является ‘dn=hwdomain,dn=lan‘ или ‘hwdomain.lan‘.

После того как вы настроили базовый домен, вам нужно настроить базовую группу и организацию, в которых вы сможете хранить пользователей OpenLDAP. Способ достижения этой цели аналогичен способу настройки базового dn.

Настройка базовой группы и организации

В этом примере вы настроите две базовые группы для вашего сервера OpenLDAP. Вы добавите две ‘ou’ или организационные единицы под названием ‘Люди‘ и ‘Группа‘ через файл LDIF. Вы будете хранить всех своих пользователей OpenLDAP в этих ou, Люди, и Группа.

Введите следующую команду редактора nano, чтобы создать новый файл ‘addou.ldif‘.

nano addou.ldif

Добавьте в файл следующее содержимое и не забудьте заменить базовое доменное имя на ваш домен.

# addou.ldif

dn: dc=hwdomain,dc=lan

objectClass: top

objectClass: dcObject

objectclass: organization

o: My hwdomain Organisation

dc: hwdomain

dn: cn=Manager,dc=hwdomain,dc=lan

objectClass: organizationalRole

cn: Manager

description: OpenLDAP Manager

dn: ou=People,dc=hwdomain,dc=lan

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=hwdomain,dc=lan

objectClass: organizationalUnit

ou: Group

Сохраните и закройте файл после завершения работы.

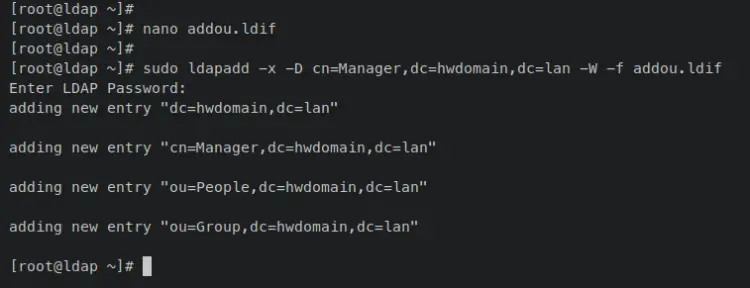

Далее введите следующую команду ‘ldapadd‘ команда для добавления ou ‘Люди‘ и ‘Группа‘. Когда появится запрос на ввод пароля, введите пароль сервера OpenLDAP.

sudo ldapadd -x -D cn=Manager,dc=hwdomain,dc=lan -W -f addou.ldif

После успешного завершения операции вы должны получить вывод, подобный этому.

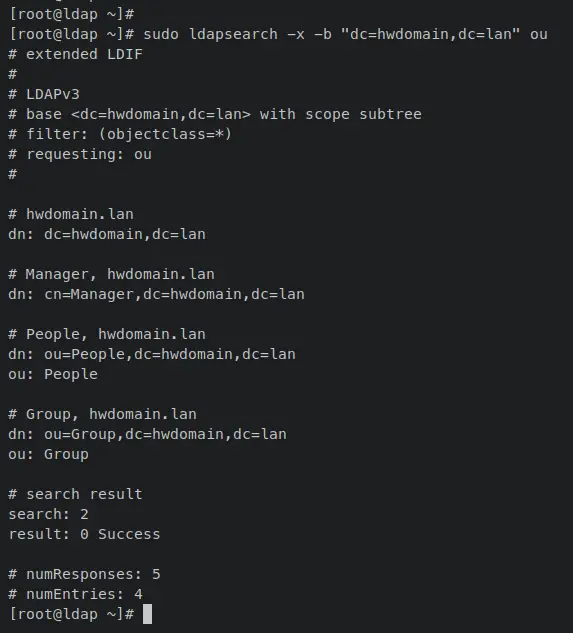

Проверьте список ‘ou‘ на вашем сервере OpenLDAP, введя следующую команду ‘ldapsearch‘ в терминале.

sudo ldapsearch -x -b "dc=hwdomain,dc=lan" ou

Вы должны увидеть два ou под названием ‘Люди‘ и ‘Группа‘ добавлены и доступны на сервере OpenLDAP.

На данном этапе вы добавили и настроили базовое dn или доменное имя, два ou или организационное подразделение для сервера OpenLDAP. На следующем этапе вы узнаете, как добавить нового пользователя через LDIF-файл.

Добавление нового пользователя на сервер OpenLDAP

В этом разделе вы добавите и настроите нового пользователя в OpenLDAP через LDIF-файл. Шаги просты, вам просто нужно сгенерировать хэшированный пароль с помощью ‘slappasswd‘, затем создайте новый LDIF-файл для добавления пользователя, а затем выполните команду ‘ldapadd’ для добавления нового пользователя на сервер OpenLDAP.

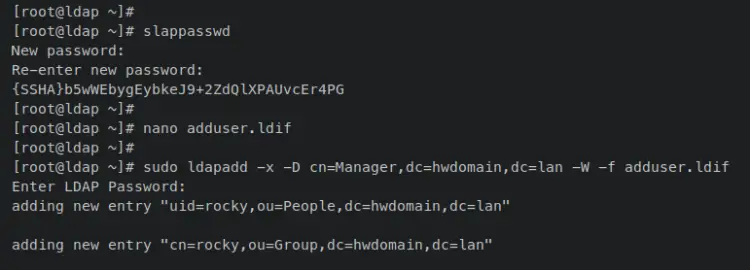

Сначала введите следующую команду ‘slappasswd‘, чтобы сгенерировать хэш-пароль для нового пользователя. Введите свой пароль и повторите, а затем скопируйте сгенерированный пароль.

slappasswd

Теперь введите следующую команду редактора nano, чтобы создать новый файл ‘adduser.ldif’.

nano adduser.ldif

Добавьте в файл следующее содержимое и не забудьте изменить имя пользователя, пароль и стандартный dn. в этом примере вы создадите нового пользователя под именем ‘rocky‘ и станет частью проекта ou ‘Люди‘.

# adduser.ldif

dn: uid=rocky,ou=People,dc=hwdomain,dc=lan

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

cn: rocky

sn: temp

userPassword: {SSHA}cDG5NuQd+rYn6rWh1r5UnysUOwJlt1uk

loginShell: /bin/bash

uidNumber: 2000

gidNumber: 2000

homeDirectory: /home/rocky

shadowLastChange: 0

shadowMax: 0

shadowWarning: 0

dn: cn=rocky,ou=Group,dc=hwdomain,dc=lan

objectClass: posixGroup

cn: rocky

gidNumber: 2000

memberUid: rocky

После завершения работы сохраните и закройте файл.

Теперь введите следующую команду ‘ldapadd‘, чтобы добавить нового пользователя через команду ‘adduser.ldif‘ файл.

sudo ldapadd -x -D cn=Manager,dc=hwdomain,dc=lan -W -f adduser.ldif

Введите сервер OpenLDAP, когда появится запрос, и в случае успеха вы должны получить следующее сообщение.

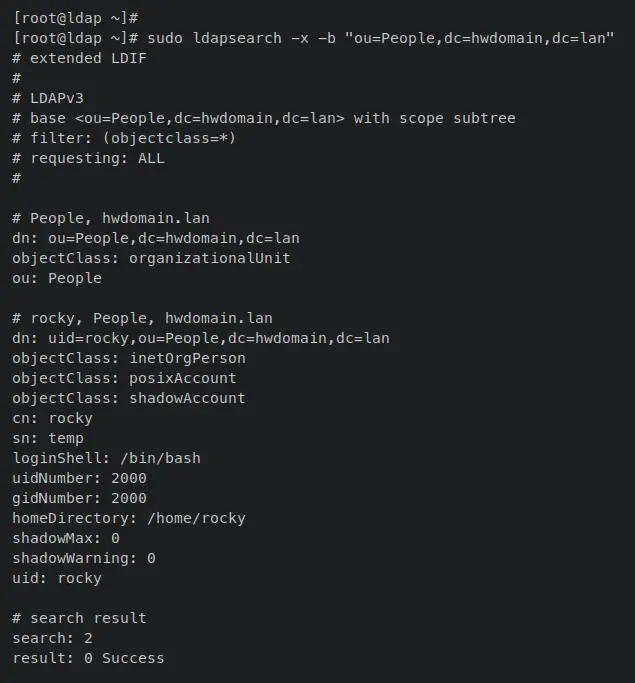

Введите следующее ‘ldapsearch‘ команда для проверки нового пользователя ‘скалистый‘ и убедитесь, что он добавлен и доступен на вашем сервере OpenLDAP. Эта команда выведет всех доступных пользователей на сервере ou ‘Люди‘.

sudo ldapsearch -x -b "ou=People,dc=hwdomain,dc=lan"

Подобный вывод подтверждает, что пользователь OpenLDAP ‘rocky‘ создается и добавляется на сервер OpenLDAP.

Защита OpenLDAP с помощью SSL/TLS

В этом разделе вы настроите и включите безопасный LDAPS на сервере OpenLDAP. Вы сгенерируете сертификаты SSL/TLS, которые будут использоваться сервером OpenLDAP, затем настроите OpenLDAP на использование сертификатов SSL/TLS и включите безопасный протокол LDAPS.

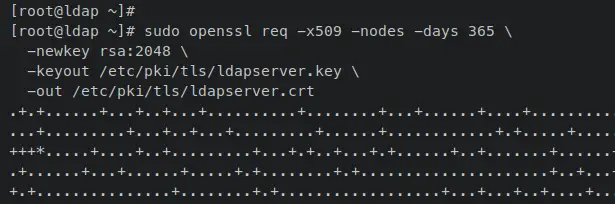

Введите следующее ‘openssl‘ команда для генерации самоподписанных сертификатов SSL/TLS. Введите подробную информацию о ваших сертификатах, по окончании работы сертификаты будут сохранены в ‘/etc/pki/tls/’ каталог.

sudo openssl req -x509 -nodes -days 365 \ -newkey rsa:2048 \ -keyout /etc/pki/tls/ldapserver.key \ -out /etc/pki/tls/ldapserver.crt

Когда сертификаты SSL/TLS будут сгенерированы, измените право собственности на сертификаты SSL/TLS на пользователя ‘ldap‘ и группа ‘ldap‘. Это позволит OpenLDAP получить доступ к файлам сертификатов.

sudo chown ldap:ldap /etc/pki/tls/{ldapserver.crt,ldapserver.key}

Далее создайте новый LDIF-файл ‘tls.ldif’ с помощью следующей команды редактора nano.

sudo nano tls.ldif

Добавьте в файл следующие конфигурации. Не забудьте изменить файл сертификатов и полный путь к нему, если вы используете пользовательские сертификаты.

# tls.ldif

dn: cn=config

changetype: modify

add: olcTLSCACertificateFile

olcTLSCACertificateFile: /etc/pki/tls/ldapserver.crt

add: olcTLSCertificateKeyFile

olcTLSCertificateKeyFile: /etc/pki/tls/ldapserver.key

add: olcTLSCertificateFile

olcTLSCertificateFile: /etc/pki/tls/ldapserver.crt

После завершения работы сохраните и закройте файл.

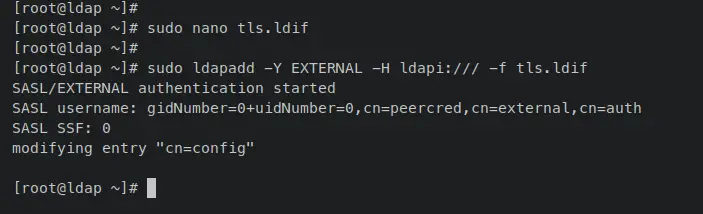

Далее введите следующую команду ‘ldapadd‘ команда для применения SSL/TLS на сервере OpenLDAP.

sudo ldapadd -Y EXTERNAL -H ldapi:/// -f tls.ldif

После успешного выполнения вы должны получить результат, подобный этому.

Теперь откройте конфигурацию сервера OpenLDAP ‘/etc/openldap/ldap.conf’ с помощью следующей команды редактора nano.

sudo nano /etc/openldap/ldap.conf

Снимите комментарий с ‘TLS_CACERT‘ и измените значение на путь к файлу сгенерированного сертификата CA. Затем добавьте новый параметр ‘TLS_REQCERT‘ и установите значение ‘никогда‘, это происходит потому, что вы используете самоподписанные сертификаты.

TLS_CACERT /etc/pki/tls/ldapserver.crt

# because you’re using Self-Signed Certificate — you must add this

TLS_REQCERT never

После завершения работы сохраните и закройте файл.

Теперь введите следующую команду systemctl для перезапуска службы OpenLDAP ‘slapd‘ и примените изменения.

sudo systemctl restart slapd

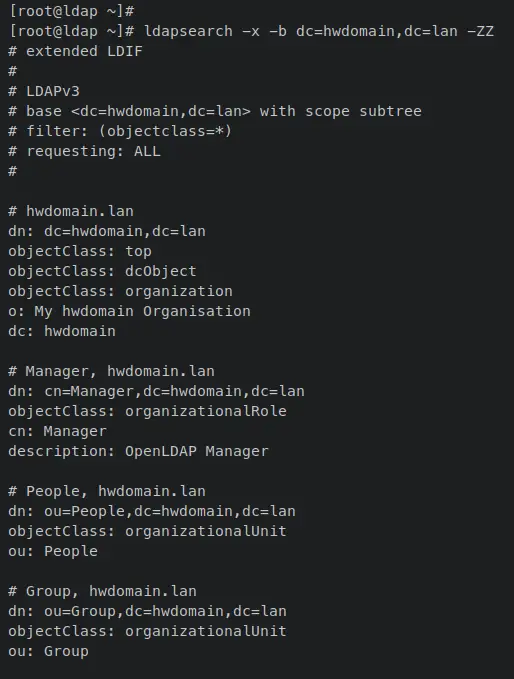

Таким образом, сервер OpenLDAP теперь работает по протоколам LDAP и LDAPS. Введите следующую команду, чтобы убедиться, что LDAPS включен на вашем сервере OpenLDAP.

sudo ldapsearch -x -b dc=hwdomain,dc=lan -ZZ

Когда LDAPS включен, вы должны получить вывод всех настроек вашего сервера OpenLDAP. Параметр ‘-ZZ‘ заставит вас подключиться с помощью безопасного LDAPS.

Теперь, когда вы настроили и включили безопасный LDAPS на вашем сервере OpenLDAP. В следующем шаге вы узнаете, как добавить хост-машину Linux к серверу OpenLDAP.

Добавление клиентской машины на сервер OpenLDAP

В этом разделе вы добавите клиентскую машину на сервер OpenLDAP с помощью клиента OpenLDAP и службы SSSD. В этом примере вы добавите клиентскую машину Rocky Linux с именем хоста ‘client’ и IP адресом ‘192.168.5.80‘.

Ниже приведены подробные шаги по добавлению хоста на сервер OpenLDAP:

- Настройка fqdn и файла /etc/hosts.

- Установка пакетов OpenLDAP Client и SSSD.

- Включите SSSD в качестве источника аутентификации.

- Настройка клиента OpenLDAP и службы SSSD.

Теперь давайте начнем добавлять клиентскую машину Rocky Linux к серверу OpenLDAP.

Настройка FQDN и /etc/hosts

Введите следующее ‘hostnamectl‘ команда для настройки fqdn клиентской машины.

sudo hostnamectl set-hostname client.hwdomain.lan

Теперь откройте ‘/etc/hosts‘, используя следующий редактор nano.

sudo nano /etc/hosts

Добавьте следующие строки в файл и не забудьте заменить имя хоста и IP-адрес на данные сервера OpenLDAP.

# ip - fqdn - hostname 192.168.5.25 ldap.hwdomain.lan ldap

После завершения работы сохраните и закройте файл.

Установка пакетов OpenLDAP Client и SSSD

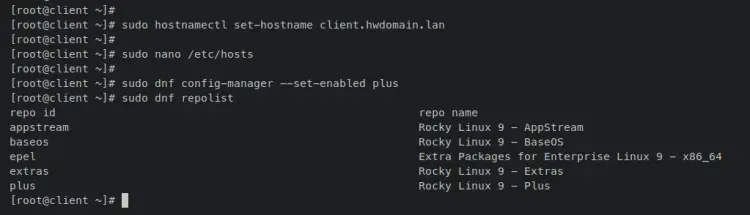

Затем введите следующую команду dnf, чтобы включить ‘плюс‘ репозиторий на клиентской машине Rocky Linux. Затем проверьте список включенных репозиториев с помощью следующей команды.

sudo dnf config-manager --set-enabled plus sudo dnf repolist

Вывод, подобный этому, подтверждает, что ‘плюс‘ добавлен и включен репозиторий.

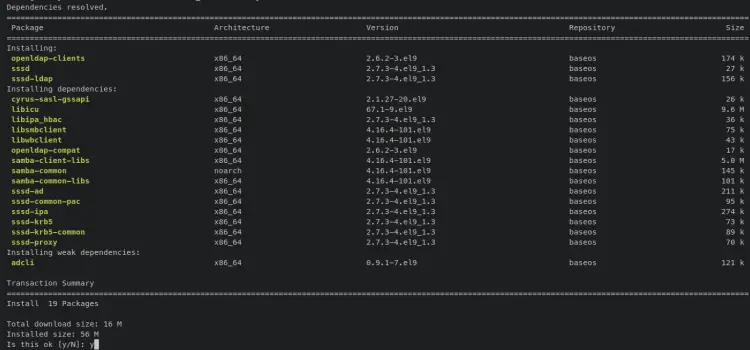

Теперь установите пакеты OpenLDAP client и SSSD (System Security Services Daemon) с помощью команды ‘dnf install’, как показано ниже.

sudo dnf install openldap-clients sssd sssd-ldap oddjob-mkhomedir

Когда появится запрос, введите y для подтверждения и нажмите ENTER, чтобы продолжить.

После установки пакетов OpenLDAP client и SSSD вы готовы к настройке и подключению к серверу OpenLDAP.

Включение источника аутентификации SSSD

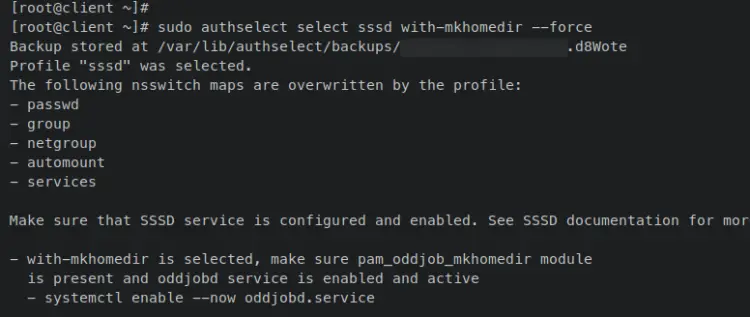

Введите следующее ‘authselect‘ команда, чтобы включить ‘sssd‘ источник аутентификации на клиенте Rocky Linux. Параметр ‘with-mkhomedir‘ позволяет аутентифицированным пользователям SSSD автоматически создавать домашний каталог.

sudo authselect select sssd with-mkhomedir --force

Вы должны получить вывод, похожий на этот, в котором также говорится о необходимости запустить и включить ‘oddjobd‘ сервис.

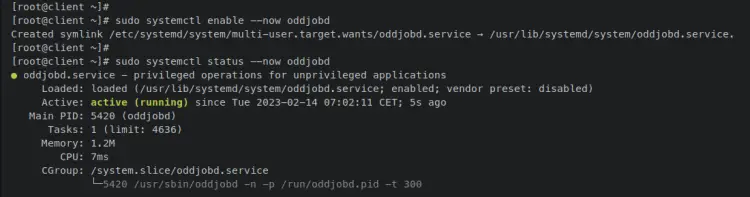

Затем введите следующую команду ‘systemctl’, чтобы запустить и включить службу ‘oddjobd’. Затем проверьте службу oddjobd, чтобы убедиться, что она запущена.

sudo systemctl enable --now oddjobd.service sudo systemctl status oddjobd.service

Приведенный ниже результат подтверждает, что служба oddjobd включена и будет автоматически запускаться при старте системы. А статус службы oddjobd — запущена.

Включив источник аутентификации sssd и запустив службу oddjobd, добавьте в конфигурацию сервер OpenLDAP.

Настройка клиента OpenLDAP и службы SSSD

Откройте файл конфигурации ‘/etc/openldap/ldap.conf’ с помощью следующей команды редактора nano.

sudo nano /etc/openldap/ldap.conf

Отметьте оба символа ‘URI‘ и ‘БАЗА‘ параметры и измените значение на имя домена и базового домена вашего сервера OpenLDAP.

URI ldap://ldap.hwdomain.lan/ BASE dc=hwdomain,dc=lan

Сохраните и выйдите из файла, когда закончите.

Далее создайте новый файл конфигурации SSSD ‘/etc/sssd/sssd.conf‘ с помощью следующей команды редактора nano.

sudo nano /etc/sssd/sssd.conf

Добавьте следующие строки в файл и не забудьте изменить данные о сервере OpenLDAP на ‘ldap_uri’ и ‘ldap_search_base’ параметры.

[domain/default] id_provider = ldap autofs_provider = ldap auth_provider = ldap chpass_provider = ldap ldap_uri = ldap://ldap.hwdomain.lan/ ldap_search_base = dc=hwdomain,dc=lan ldap_id_use_start_tls = True ldap_tls_cacertdir = /etc/openldap/certs cache_credentials = True ldap_tls_reqcert = allow

[sssd]

services = nss, pam, autofs

domains = default

[nss]

homedir_substring = /home

После завершения работы сохраните и закройте файл.

Теперь измените разрешение файла конфигурации SSSD ‘/etc/sssd/sssd.conf’ до 600 с помощью команды chmod, приведенной ниже.

sudo chmod 0600 /etc/sssd/sssd.conf

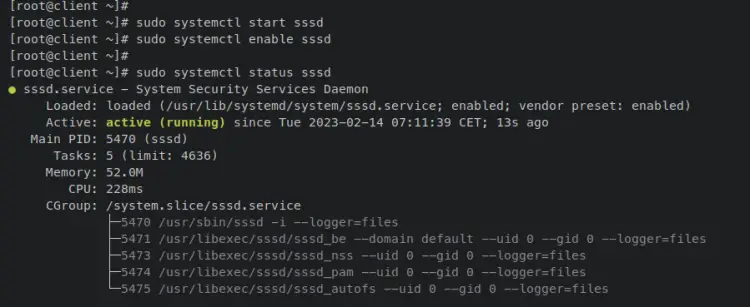

Наконец, введите следующую команду systemctl, чтобы запустить и включить службу SSSD.

sudo systemctl start sssd sudo systemctl enable sssd

Теперь введите следующую команду для проверки службы SSSD, чтобы убедиться, что служба запущена.

sudo systemctl status sssd

Приведенный ниже результат подтверждает, что служба SSSD запущена и включена, что означает, что служба SSSD будет запускаться автоматически при запуске системы.

Таким образом, вы добавили клиентскую машину Rocky Linux на сервер OpenLDAP с помощью клиента OpenLDAP и SSSD. На следующем этапе вы проверите сервер OpenLDAP и клиент OpenLDAP, войдя на клиентскую машину через созданного вами пользователя OpenLDAP ‘rocky’.

Подключение к клиентской машине через пользователя OpenLDAP

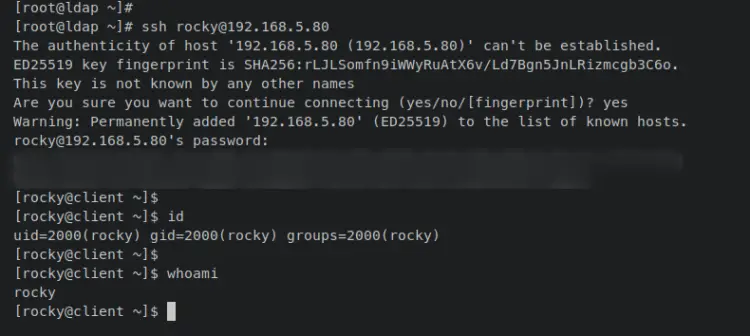

В этом разделе вы проверите установку сервера OpenLDAP и клиента OpenLDAP, войдя на клиентскую машину через пользователя OpenLDAP. Итак, вы будете входить в систему, используя пользователя ‘rocky‘, который вы создали на сервере OpenLDAP, на клиентскую машину с IP-адресом ‘192.168.5.80‘.

С сервера OpenLDAP введите следующую команду ‘ssh’ для входа на клиентскую машину на ‘192.168.5.80‘. Вход да для подтверждения SSH-отпечатка клиентской машины, затем введите пароль для пользователя OpenLDAP ‘rocky‘.

ssh [email protected]

После успеха вы должны войти в оболочку клиентской машины. Теперь введите следующую команду для проверки текущего пользователя.

id whoami

Вывод ‘скалистый‘ подтверждает, что вы вошли на клиентскую машину через пользователя OpenLDAP ‘rocky‘. На этом установка сервера OpenLDAP на Rocky Linux 9 завершена.

Заключение

В этом руководстве вы установили сервер OpenLDAP на сервер Rocky Linux 9. Вы также обеспечили безопасность установки OpenLDAP с помощью самоподписанных сертификатов SSL/TLS. Вы также узнали о базовом использовании некоторых утилит OpenLDAP, таких как ‘ldapadd’ для добавления новых записей, таких как пользователь и новые конфигурации, ‘ldapsearch’ для поиска записей, доступных на сервере OpenLDAP, а также утилита ‘ldapmodify’ для редактирования текущей конфигурации сервера OpenLDAP.

В дополнение к этому, вы также добавили и настроили клиентскую машину Rocky Linux на сервер OpenLDAP с помощью клиента OpenLDAP и SSSD (System Security Services Daemon). Затем вы также проверили установку сервера и клиента OpenLDAP, войдя на клиентскую машину через созданного вами пользователя OpenLDAP.

Теперь вы можете добавить больше клиентских машин к серверу OpenLDAP, чтобы иметь возможность централизованного управления пользователями через OpenLDAP. Вы также можете интегрировать сервер OpenLDAP с вашими приложениями. Для получения более подробной информации проверьте официальную документацию OpenLDAP.