Для создания отказоустойчивой инфраструктуры Active Directory и балансировки нагрузки на клиентские запросы необходимо как минимум два контроллера домена. Также рекомендуется создавать дополнительные контроллеры домена на удаленных сайтах. В этой статье мы рассмотрим, как добавить дополнительный (вторичный, третий и т. д.) контроллер домена в существующий домен AD.

Подготовка Windows Server к развертыванию контроллера домена

Разверните новый узел (физический или виртуальный) под управлением Windows Server. Рекомендуется использовать одинаковые версии Windows Server на всех DC в Active Directory. В моем примере это Windows Server 2019.

Начните с начальной настройки нового узла Windows Server.

С помощью диспетчера сервера или команды PowerShell задайте имя контроллера домена, соответствующее вашей инфраструктуре (например, mun-dc02):

Rename-Computer -NewName mun-dc02

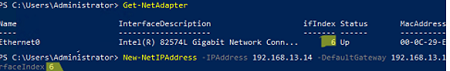

Задайте статический IP-адрес для сервера и укажите настройки DNS. В качестве предпочтительного DNS-сервера введите 127.0.0.1 (чтобы DNS-запросы выполнялись быстрее). Затем введите IP-адрес ближайшего контроллера домена в том же сайте AD в качестве альтернативного DNS. Вы можете использовать PowerShell для настройки параметров IP и DNS в Windows:

Get-NetAdapter

New-NetIPAddress -IPAddress 192.168.13.14 -DefaultGateway 192.168.13.1 -PrefixLength 24 -InterfaceIndex 6

Set-DNSClientServerAddress -InterfaceIndex 6 -ServerAddresses ("127.0.0.1","192.168.10.14")

Установите часовой пояс и убедитесь, что на сервере установлено правильное время.

Установите последние обновления безопасности (можно установить обновления с локального сервера WSUS или Windows Update). Другим способом установки обновлений Windows является использование модуля PSWindowsUpdate PowerShell.

Затем включите доступ к удаленному рабочему столу (RDP), присоедините компьютер с Windows Server к домену Active Directory и перезапустите Windows:

Add-Computer -DomainName woshub.loc

Restart-Computer -force

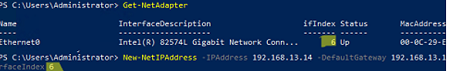

Если вы устанавливаете DC для нового удаленного сайта, откройте консоль Active Directory Sites & Services (dssite.msc), создайте новый сайт и привяжите к нему IP-подсети клиентов, которые будут обслуживаться вашим DC.

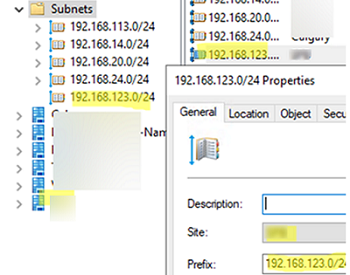

Установка роли доменных служб Active Directory (ADDS) на Windows Server

Вы можете установить роль Active Directory Domain Services (ADDS) на свой Windows Server после его подготовки. Откройте Server Manager, перейдите в Manage -> Add Roles and Features -> Server Roles -> и проверьте Доменные службы Active Directory.

Роль ADDS можно также установить с помощью PowerShell:

Install-WindowsFeature AD-Domain-Services –IncludeManagementTools -Verbose

Убедитесь, что роль AD Domain Services установлена:

Get-WindowsFeature -Name *AD-Domain*

Добавление нового контроллера домена в существующий домен Active Directory

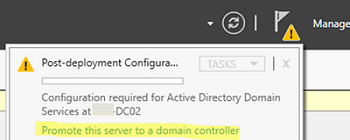

После установки роли ADDS вы можете перевести хост Windows Server из разряда серверов-участников в разряд контроллеров домена.

В консоли Server Manager нажмите Повысить этот сервер до контроллера домена.

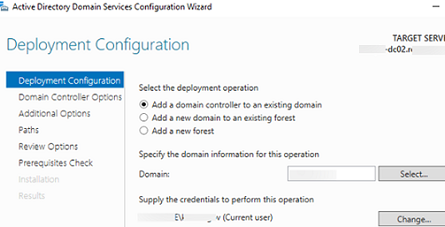

Затем выберите Добавить контроллер домена в существующий домен.

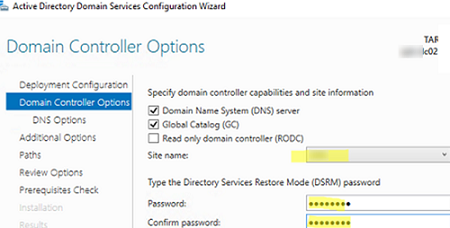

Выберите, что вы хотите установить DNS-сервер на этом сервере и включите Глобальный каталог роль.

Затем установите пароль для режима восстановления служб каталогов (DRSM).

Включите эту опцию, если вы планируете развернуть контроллер домена только для чтения. В данном случае мы не будем использовать эту опцию, поскольку нам нужно развернуть обычный (чтение/запись, RW) DC.

Выберите сайт AD, на котором вы хотите разместить новый DC (в нашем примере мы выбрали сайт MUN, который мы только что создали).

Пропустите шаг делегирования DNS-сервера.

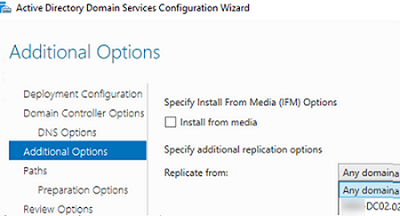

Затем вы можете выбрать ближайший контроллер домена, который будет использоваться для репликации базы данных AD на новый DC. Если все DC находятся рядом и соединены быстрыми каналами связи, выберите Любой контроллер домена. Обратите внимание, что первоначальная репликация каталога и SYSVOL на новый DC может вызвать чрезмерную нагрузку на каналы WAN.

Затем укажите пути к базе данных ADDS (ntds.dit) и каталогов sysvol. В большинстве случаев пути по умолчанию будут работать нормально:

C:\Windows\NTDSC:\Windows\SYSVOL

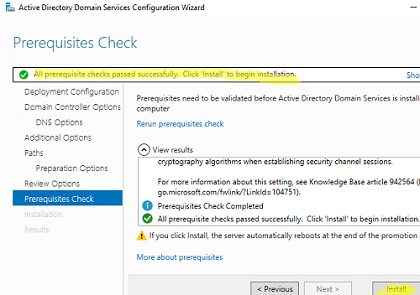

После этого должна начаться процедура проверки. Если вы выполнили все предварительные условия, должно появиться следующее сообщение:

All prerequisite checks passed successfully.

Все, что осталось сделать , это нажать кнопку Установить и повысьте свой сервер до DC.

Import-Module ADDSDeployment

Install-ADDSDomainController -NoGlobalCatalog:$false -CreateDnsDelegation:$false -CriticalReplicationOnly:$false -DatabasePath "C:\Windows\NTDS" -DomainName "woshub.loc" -InstallDns:$true -LogPath "C:\Windows\NTDS" -NoRebootOnCompletion:$false -SiteName "MUN" -SysvolPath "C:\Windows\SYSVOL" -Force:$true

После завершения установки сервер автоматически перезапустится.

Как проверить состояние нового контроллера домена

После установки нового DC вам нужно будет проверить его состояние и правильность репликации в Active Directory.

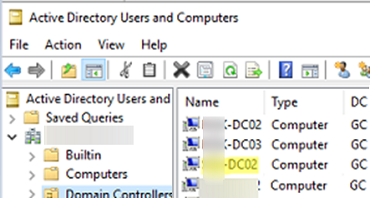

Во-первых, проверьте, что новый контроллер домена указан в списке Контроллеры домена контейнер в консоли ADUC.

Вы также можете использовать модуль AD PowerShell для получения информации о новом DC:

Get-ADDomainController -Identity MUN-DC02

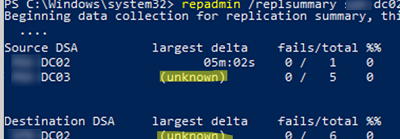

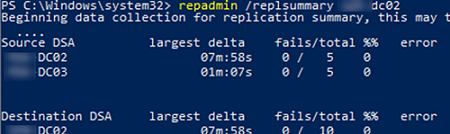

Вот как можно проверить состояние репликации между контроллерами домена:

repadmin /showrepl *

repadmin /replsummary

И получить подробную информацию о партнерах по репликации для конкретного DC:

repadmin /replsummary mun-dc02

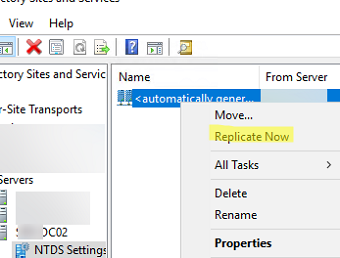

В моем случае наибольшее значение дельты было неизвестно. Обычно это происходит потому, что репликация еще не завершена. Вы можете принудительно выполнить репликацию с помощью консоли Active Directory Sites and Services. Для этого разверните свой сайт, выберите свой DC, разверните Параметры NTDS, затем нажмите на ссылку и выберите Репликация всех.

Также можно инициировать полную репликацию с помощью команды:

repadmin /syncall

Убедитесь в отсутствии ошибок репликации.

Теперь ваш новый DC готов обслуживать клиентов и выступать в качестве сервера регистрации для компьютеров из IP-подсетей/сайтов, подключенных к нему.

Наконец, я оставляю вам еще несколько ссылок на статьи, которые будут полезны администраторам AD:

- Как перемещать/размещать роли FSMO

- Как понизить (удалить) контроллер домена

- Управление GPO в Active Directory

- Переименование домена Active Directory

- Сброс пароля администратора домена AD