Все администраторы серверов и разработчики используют Secure Shell (SSH) для удаленного подключения к Linux-серверам и управления ими. SSH обеспечивает зашифрованное соединение по безопасному каналу, позволяя пользователям безопасно выполнять определенные задачи, такие как передача файлов, системное администрирование и управление приложениями.

Almalinux 9 и его предыдущие версии поддерживают SSH из коробки. Другие Linux-системы на основе RPM, такие как RedHat, Rocky Linux, Oracle и CentOS, следуют тому же принципу. В этом руководстве мы рассмотрим шаги и команды для установки SSH в Almalinux 9, если его там нет, а также команды для его включения и настройки.

Зачем использовать SSH?

Причин для использования SSH любым системным администратором или разработчиком может быть множество, но вот несколько основных:

- Он позволяет системам обмениваться данными по защищенным и зашифрованным каналам.

- Обеспечивает передачу файлов и доступ к командной строке удаленной системы для управления ею.

- Поддерживает туннелирование и переадресацию для расширенных сетевых задач.

- Позволяет выполнять автоматизированные задачи с использованием ключей SSH.

Шаг 1: Установка сервера OpenSSH для Almalinux

Пакет для включения SSh на Almalinux и других подобных Linux-системах предлагает OpenSSH, который включен в системный репозиторий по умолчанию, и нам нужно выполнить команду менеджера пакетов DNF, приведенную ниже:

sudo dnf install openssh-serverПроверка установки: Чтобы убедиться, что SSH-сервер установлен в нашей системе, выполните следующее:

ssh -VШаг 2: Включите и запустите службу SSH

Включите запуск службы SSH при загрузке и запустите ее сразу:

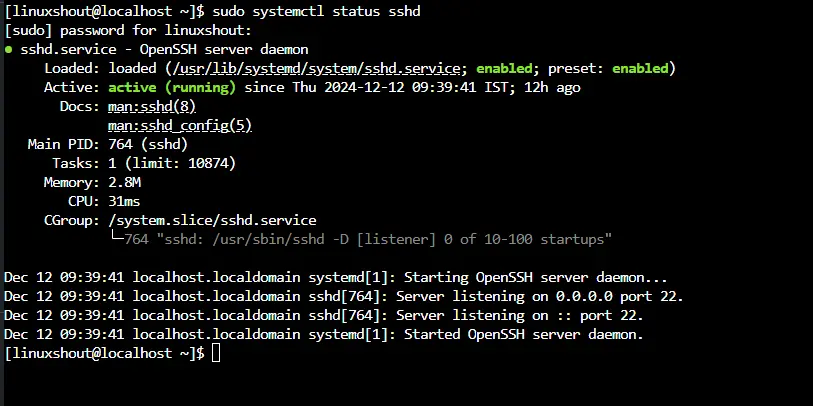

sudo systemctl enable --now sshdПроверка состояния службы: Убедитесь, что служба SSH запущена, используя следующую команду; она выдаст сообщение о том, что служба активна и запущена.

sudo systemctl status sshd

Шаг 3: Настройте брандмауэр для SSH

Если вы используете активный брандмауэр на Almalinux, разрешите серверу SSH проходить через него. По умолчанию SSH прослушивает 22 порта. Если вы работаете на облачном сервере, убедитесь, что этот порт открыт в брандмауэре вашего провайдера.

sudo firewall-cmd --permanent --add-service=ssh

sudo firewall-cmd --reloadЧтобы проверить, разрешена ли служба SSH в брандмауэре:

sudo firewall-cmd --list-allШаг 4: Проверка доступа к SSH

С другой машины проверьте доступ к SSH с помощью следующей команды. Замените username на ваше имя пользователя AlmaLinux и server-ip IP-адрес вашего сервера.

ssh username@server-ipШаг 5: Настройте SSH для повышенной безопасности (необязательно)

Для повышения уровня безопасности рассмотрите возможность настройки файла конфигурации SSH, расположенного по адресу /etc/ssh/sshd_config. Перед редактированием создайте резервную копию:

sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.bakОтредактируйте файл конфигурации:

sudo nano /etc/ssh/sshd_configРекомендуемые настройки:

- Изменение порта по умолчанию: Если по какой-то причине вы хотите изменить порт SSH по умолчанию, то в файле замените

22на нестандартный порт, например2222. Ознакомьтесь с подробным руководством: Как изменить порт SSH 22 на 2222? - Отключение Root-логина: Предотвратите прямой root-доступ, установив значение параметра

PermitRootLogin no - Разрешить определенным пользователям: Ограничение доступа к SSH для определенных пользователей:

AllowUsers username1 username2 - Отключить проверку подлинности пароля (при использовании ключей SSH) установите значение:

PasswordAuthentication no.Вы также можете ознакомиться с нашим руководством — Как проверить, включена ли проверка подлинности пароля в SSH или нет? или Как отключить проверку подлинности пароля в SSH?

Сохраните файл и перезапустите службу SSH, чтобы применить изменения:

sudo systemctl restart sshdШаг 6: Настройка аутентификации с помощью ключа SSH (необязательно)

Ключи SSH обеспечивают более безопасный и удобный способ аутентификации. Выполните следующие шаги, чтобы настроить аутентификацию на основе ключей:

Генерирование ключей SSH на клиентской машине

Выполните следующую команду на локальной машине:

ssh-keygen -t rsa -b 4096Сохраните пару ключей в месте по умолчанию и, по желанию, задайте кодовую фразу.

Копирование открытого ключа на сервер

Используйте ssh-copy-id для копирования открытого ключа на сервер:

ssh-copy-id username@server-ipПосле этого вы сможете войти в систему без пароля:

ssh username@server-ipОбщие проблемы и исправления:

- Отказано в подключении:

- Убедитесь, что служба SSH запущена:

- sudo systemctl status sshd

- Проверьте правила брандмауэра:

- sudo firewall-cmd -list-all

- Убедитесь, что служба SSH запущена:

- Разрешение отклонено:

- Проверьте права доступа

.sshкаталога и файлов:- chmod 700 ~/.ssh

- chmod 600 ~/.ssh/authorized_keys

- Проверьте права доступа

- Невозможно получить доступ после смены порта:

- Убедитесь, что новый порт открыт в брандмауэре, и укажите его при подключении:

- ssh -p 2222 username@server-ip

- Убедитесь, что новый порт открыт в брандмауэре, и укажите его при подключении:

Заключение

SSH — это незаменимый инструмент системных администраторов и разработчиков для безопасного управления удаленными серверами. Следуя этому руководству, новички смогут установить SSH на свой сервер Almalinux 9 и настроить его по мере необходимости.