В этой статье мы покажем, как включать и настраивать Windows Remote Management (WinRM) на компьютерах домена с помощью групповой политики (GPO). Windows Remote Management — это реализация протокола WS-Management Protocol для удаленного управления настольными компьютерами и серверами Windows. WinRM позволяет удаленно управлять компьютерами через:

- Server Manager (Windows Server)

- PowerShell Remoting (PSSession)

- Центр администрирования Windows (WAC)

Как вручную включить WinRM в Windows?

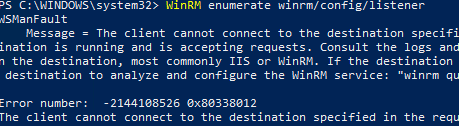

Служба WinRM доступна во всех современных версиях Windows. В Windows Server она включена по умолчанию, но отключена в настольных редакциях Windows 11/10/8.1. По умолчанию приемник WinRM не принимает удаленные соединения. Чтобы проверить это, выполните приведенную ниже команду на клиенте:

WinRM enumerate winrm/config/listener

Вы увидите ошибку, говорящую о том, что WinRM не настроен:

WSManFault Message = The client cannot connect to the destination specified in the request. Verify that the service on the destination is running and is accepting requests. Consult the logs and documentation for the WS-Management service running on the destination, most commonly IIS or WinRM. If the destination is the WinRM service, run the following command on the destination to analyze and configure the WinRM service: "winrm quickconfig". Error number: -2144108526 0x80338012

Чтобы включить и настроить службу WinRM в Windows, достаточно выполнить эту команду:

winrm quickconfig

или

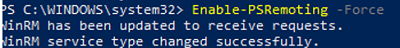

Enable-PSRemoting –Force

WinRM has been updated to receive requests. WinRM service type changed successfully. WinRM service started.

Эта команда изменит тип запуска службы WinRM на автоматический, применит настройки WinRM по умолчанию и добавит исключения для портов WinRM (TCP 5985 и 5986) в список исключений в брандмауэре Microsoft Defender.

Настройка WinRM с помощью групповой политики

Вы можете автоматически включить и настроить WinRM на компьютерах домена с помощью Windows GPO.

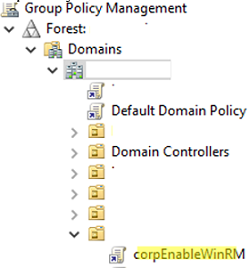

- Откройте консоль управления групповой политикой (

gpmc.msc), выберите контейнер Active Directory (организационная единица) с компьютерами, на которых вы хотите включить WinRM, и создайте новый GPO: corpEnableWinRM;

- Откройте политику, чтобы отредактировать ее;

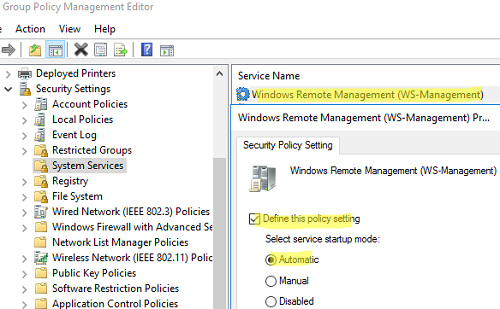

- Перейдите в раздел Конфигурация компьютера -> Политики -> Параметры Windows -> Параметры безопасности -> Системные службы. Найдите Служба удаленного управления Windows (WS-Management) службу и включите для нее автоматический запуск;

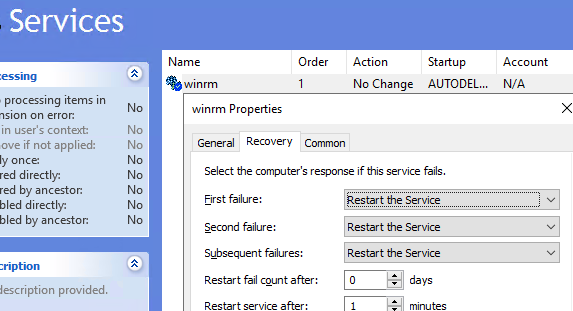

- Затем перейдите в раздел Политики компьютера -> Предпочтения -> Параметры панели управления -> Службы. Выберите Новая -> Служба. Введите имя службы WinRM, и выберите Перезапуск службы действие на Восстановление вкладка;

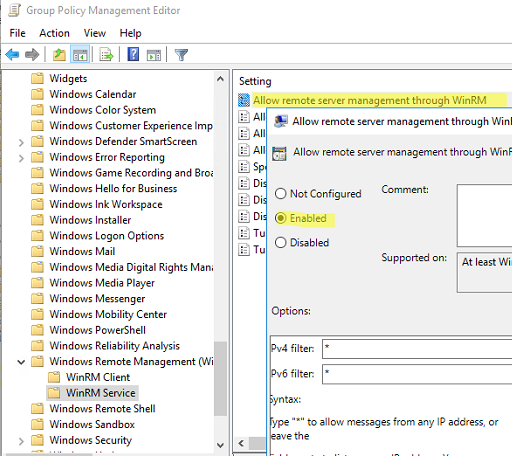

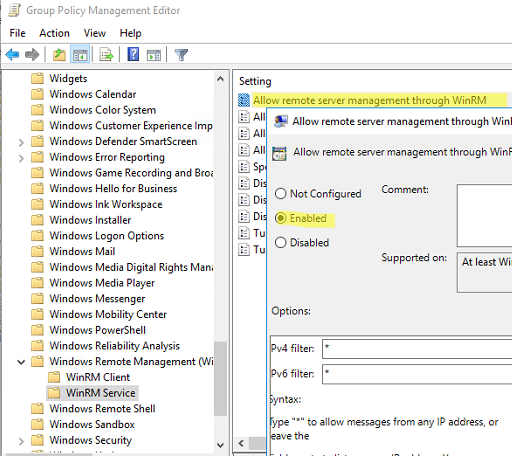

- Перейдите в раздел Конфигурация компьютера -> Политики -> Административные шаблоны -> Компоненты Windows -> Удаленное управление Windows (WinRM) -> Служба WinRM. Включите Разрешить удаленное управление сервером через WinRM. В поле фильтра Ipv4/IPv6 вы можете указать IP-адреса или подсети, на которых должны прослушиваться соединения WinRM. Если вы хотите разрешить WinRM-соединения на всех IP-адресах, оставьте * здесь;

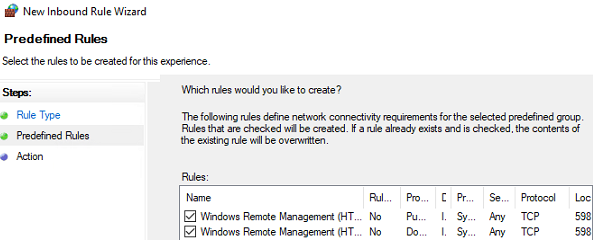

- Создайте правила брандмауэра Windows Defender, разрешающие соединения WinRM на стандартных портах TCP/5985 и TCP/5986. Перейдите в раздел Конфигурация компьютера -> Политики -> Параметры Windows -> Параметры безопасности -> Брандмауэр Windows с повышенной безопасностью -> Брандмауэр Windows с повышенной безопасностью -> Входящие правила. Выберите Удаленное управление Windows предопределенное правило;

Подробнее о том, как настраивать правила Windows Defender и открывать порты с помощью GPO.

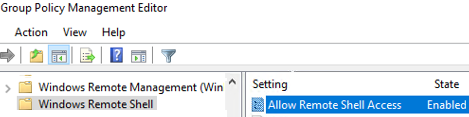

Подробнее о том, как настраивать правила Windows Defender и открывать порты с помощью GPO. - Перейдите в раздел Конфигурация компьютера -> Политики -> Административные шаблоны -> Компоненты Windows -> Удаленная оболочка Windows и включите Разрешить удаленный доступ к оболочке.

Обновите параметры GPO на своих клиентах и убедитесь, что WinRM был настроен автоматически. Вы можете использовать инструмент gpresult для устранения неполадок в настройках групповой политики на клиентских компьютерах.

Проверка параметров WinRM и подключения PowerShell

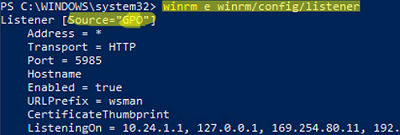

Чтобы проверить, что параметры WinRM на компьютере настроены через GPO, выполните команду:

winrm e winrm/config/listener

Команда отобразит текущие настройки слушателя WinRM. Обратите внимание на Listener [Source="GPO"] строку. Это означает, что текущие параметры WinRM настроены через GPO.

С помощью этой команды можно вывести список полной конфигурации службы WinRM:

winrm get winrm/config

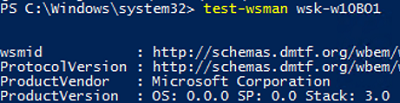

Затем попробуйте подключиться к удаленному компьютеру через WinRM. Откройте консоль PowerShell и выполните приведенную ниже команду:

Test-WsMan wsk-w10b01

Если WinRM включен, появится следующий ответ:

wsmid : http://schemas.dmtf.org/wbem/wsman/identity/1/wsmanidentity.xsd ProtocolVersion : http://schemas.dmtf.org/wbem/wsman/1/wsman.xsd ProductVendor : Microsoft Corporation ProductVersion : OS: 0.0.0 SP: 0.0 Stack: 3.0

Test-NetConnection -ComputerName wsk-w10b01 -Port 5985

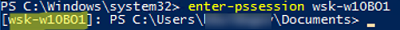

Затем можно попробовать подключиться к удаленному компьютеру в интерактивном режиме с помощью PSRemoting и команды Enter-PSSession:

Enter-PSSession wsk-w10b01

В этом случае соединение успешно установлено и появляется PS-консоль удаленного узла.

Кроме PSRemoting, для выполнения команд и скриптов на удаленном компьютере можно использовать команду Invoke-Command:

Invoke-Command -ComputerName wsk-w10b01 -ScriptBlock {ipconfig /all}

Если соединение PSRemoting установлено, вы увидите на экране вывод ipconfig.

Вы также можете запустить команду на удаленном хосте следующим образом:

winrs -r: wsk-w10b01 dir

В некоторых случаях при подключении через PSSession может возникнуть следующая ошибка:

Enter-PSSession : Connecting to remote server wsk-w10BO1 failed with the following error message : Access is denied. CategoryInfo : InvalidArgument: (wsk-w10b01:String) [Enter-PSSession], PSRemotingTransportException FullyQualifiedErrorId : CreateRemoteRunspaceFailed

Проверьте текущие разрешения на подключение к WinRM:

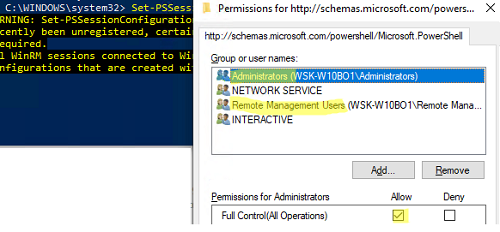

Set-PSSessionConfiguration -ShowSecurityDescriptorUI -Name Microsoft.PowerShell

Убедитесь, что ваша учетная запись является членом Администраторы или Пользователи удаленного управления (проверьте, как разрешить подключение к WinRm для пользователей, не являющихся администраторами) и что у них есть FullControl разрешения. Также убедитесь, что нет никаких Deny правил.