В последние годы Ransomware стали серьезной проблемой для отдельных пользователей и целых организаций. Cryptolocker — это тип выкупного ПО, которое шифрует ценные файлы (документы, фотографии, изображения) на жестких дисках пользователей и выводит сообщение с требованием выкупа за восстановление данных.

В этой статье мы рассмотрим некоторые ключевые встроенные инструменты Windows и организационные методы, которые помогут защитить ваш компьютер от программ-вымогателей и вирусов.

- Включение основных встроенных средств безопасности в Windows

- Включение защиты от вымогательства Microsoft Defender с контролируемым доступом к папкам

- Как блокировать вирусы и программы-вымогатели с помощью политик ограничения программного обеспечения (AppLocker)?

- Защита общих папок от вымогательства с помощью FSRM на Windows Server

- Защита файлов от атак Ransomware с помощью моментальных снимков VSS

Включение основных встроенных средств безопасности в Windows

Сначала убедитесь, что основные средства безопасности Windows включены и настроены правильно:

- Убедитесь, что у вас установлен встроенный Windows Defender или антивирусное программное обеспечение сторонних производителей;

Как использовать антивирус Microsoft Defender на Windows Server?

- Брандмауэр Windows Defender должен быть включен;

- Должна быть включена защита User Account Control (UAC).

Среди организационных мер, которые вы можете предпринять для защиты своего компьютера, мы рекомендуем следующие:

- Регулярно устанавливайте обновления безопасности Windows;

- Обновляйте приложения сторонних разработчиков, установленные на компьютере;

- Пользователи не должны использовать учетные записи с привилегиями локального администратора на своих машинах (ограничьте список локальных администраторов с помощью GPO или регулярно меняйте пароль локального администратора с помощью Windows LAPS);

- Регулярно создавайте резервные копии критически важных данных (всегда используйте правило 3-2-1 при создании резервных копий).

Это основные советы по снижению риска заражения и облегчению восстановления после заражения ransomware. В следующих разделах мы рассмотрим другие инструменты безопасности, предназначенные для защиты от вирусов и программ-вымогателей.

Включение защиты Microsoft Defender от вымогательства с помощью контролируемого доступа к папкам

Для защиты пользователей от вредоносных программ во встроенном антивирусе Microsoft Defender имеется отдельная функция безопасности. Контролируемый доступ к папкам (CFA) является частью Windows Defender Exploit Guard и позиционируется как средство защиты от вымогательства.

Функция Controlled Folder Access отслеживает изменения в защищенных папках. Если недоверенное приложение пытается изменить файлы в защищенных папках, оно блокируется, а пользователь получает уведомление.

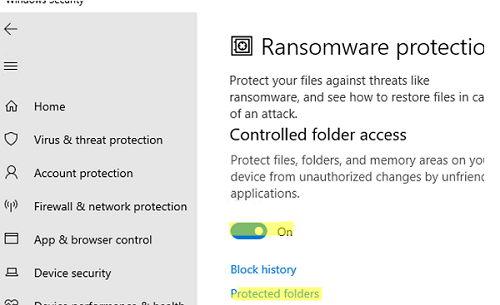

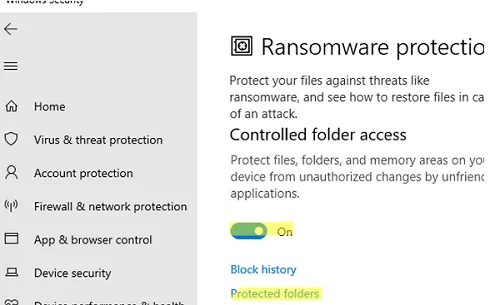

В Windows 10/11 функция контролируемого доступа к папкам по умолчанию отключена. Откройте приложение Безопасность Windows -> Защита от вирусов и потоков -> Управление защитой от вымогательства.

Включите параметр Доступ к папке контроллера.

По умолчанию Controlled Folder Access защищает только папки по умолчанию в профиле пользователя (Documents, Pictures, Music, Videos и Desktop). Чтобы добавить другие папки, щелкните Защищенные папки и добавьте новые пути.

Доверенные приложения можно добавить в Разрешить приложение через папку раздел.

Включить контролируемый доступ к папкам и добавить защищенные папки и доверенные приложения можно также с помощью PowerShell:

Set-MpPreference -EnableControlledFolderAccess Enabled

Add-MpPreference -ControlledFolderAccessProtectedFolders "C:\Share"

Add-MpPreference -ControlledFolderAccessAllowedApplications "C:\Program Files (x86)\Notepad++\notepad++.exe"

В домене Active Directory можно использовать GPO для включения и настройки защиты от вымогательства с помощью Microsoft Defender CFA (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Windows Defender Antivirus -> Windows Defender Exploit Guard -> Контролируемый доступ к папкам).

Как блокировать вирусы и программы Ransomware с помощью политик ограничения программного обеспечения (AppLocker)?

В Windows есть несколько встроенных механизмов для предотвращения запуска сторонних программ на компьютерах пользователей: Windows Defender Application Control (WDAC), AppLocker, Software Restriction Policies (SRP) и др.

Политики ограничения ПО чаще всего используются в корпоративных средах. Эти политики позволяют создавать правила, разрешающие запуск только определенных типов исполняемых файлов (программ).

Например, типичное правило SRP может выглядеть следующим образом:

- Разрешить запуск любого исполняемого файла из указанных папок:

%Windir%,C:\Program Files,C:\Program Files x86 - Запретите выполнение любых других файлов.

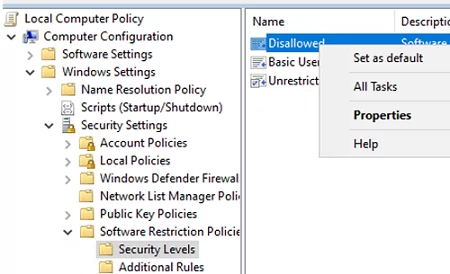

Политики SRP настраиваются в следующем разделе GPO: Computer Configuration -> Windows Settings -> Security Settings -> Software Restriction Policies -> Additional Rules.

Перейдите в раздел Уровни безопасности раздел, нажмите Запрещено, и выберите Установить по умолчанию перевести SRP в режим «белого списка» (запретить все, кроме разрешенного).

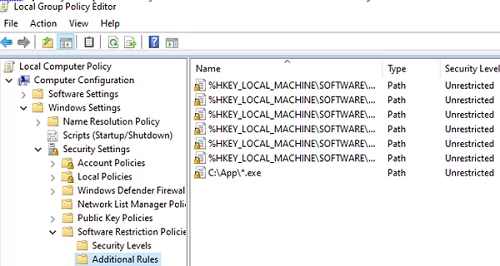

Затем перейдите в раздел Дополнительные правила раздел и создать Новые правила пути.

По умолчанию политики SRP разрешают запуск исполняемых файлов из системных каталогов:

%HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot%

%HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir%

Кроме того, добавьте правила для следующих путей

%HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\CommonFilesDir%

%HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\CommonFilesDir (x86)%

%HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\CommonW6432Dir%

%HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir (x86)%

%HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramW6432Dir%

Также укажите путь к исполняемым файлам в других каталогах, которые вы хотите разрешить запускать.

Обновите параметры GPO на компьютере.

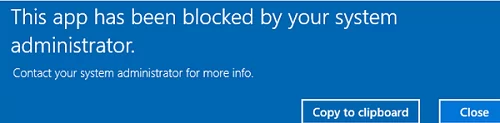

Если теперь попытаться запустить исполняемый файл из другого каталога, вы получите ошибку.

This app has been blocked by your system administrator.

Защита общих папок от вымогательства с помощью FSRM на Windows Server

Вы можете использовать Диспетчер ресурсов файлового сервера (FSRM) как один из элементов защиты от вирусов и программ-вымогателей на файловом сервере под управлением Windows Server. Вы можете заблокировать возможность создания на файловом сервере файлов с расширениями, отличными от разрешенных типов файлов.

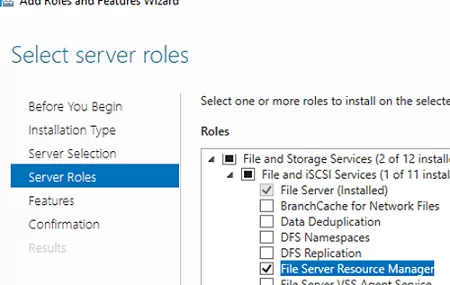

Установите роль сервера с помощью PowerShell или из диспетчера сервера:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

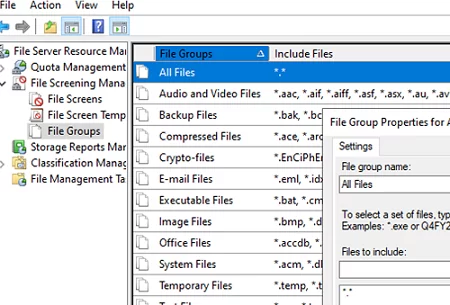

Идея защиты от выкупов в этом случае заключается в предопределении групп файлов, которые разрешено создавать в общей сетевой папке. В FSRM уже есть предопределенные группы файлов для различных типов файлов.

Создайте новую Все файлы группу и введите *.* в поле Файлы для включения поле.

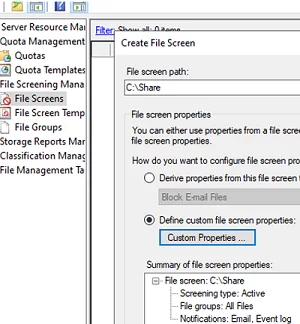

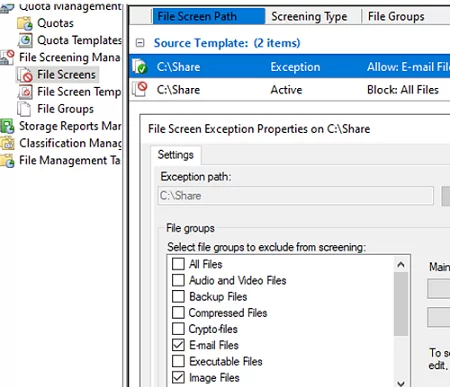

Примените ограничение к общей папке (Экраны файлов -> Экран создания файла). Укажите локальный путь к папке и выберите Пользовательские свойства. Выберите:

Screening type: Active File Groups: All files

Можно настроить уведомления о создании файлов запрещенных типов с помощью опции Уведомление по электронной почте и Журнал событий вкладки.

Теперь создайте исключение для этого пути (File Screens -> Create File Screen Exceptions). Выберите типы файлов, которые разрешено хранить в общей сетевой папке.

Теперь FSRM будет блокировать создание любых файлов, кроме файлов с разрешенными расширениями.

Защита файлов от атак вымогателей с помощью снимков VSS

Убедитесь, что теневые снимки VSS включены на пользовательских компьютерах, чтобы минимизировать последствия атаки вымогателей. Вы можете восстановить файлы по их теневым копиям VSS, если программа-вымогатель проникла на компьютер пользователя и зашифровала файлы.

Для этого требуется:

- Включите службу теневого копирования томов (VSS) на всех компьютерах;

Включить службу можно с помощью групповой политики. Откройте консоль GPMC.msc, перейдите в раздел -> Конфигурация компьютера->Параметры Windows->Параметры безопасности->Системная служба-> Теневое копирование тома, установите Автоматический стартап.

- Скопируйте файл vshadow.exe из Windows SDK в папку

windir%\system32\на компьютеры пользователей (Как использовать GPO для копирования файла на компьютеры пользователей?); - Используйте GPO для развертывания задачи планировщика, которая периодически запускает сценарий PowerShell, делающий моментальные снимки для всех томов:

$HDDs = GET-WMIOBJECT –query "SELECT * from win32_logicaldisk where DriveType = 3"

foreach ($HDD in $HDDs) {

$Drive = $HDD.DeviceID

$vssadminEnable ="vssadmin.exe Resize ShadowStorage /For=$Drive /On=$Drive /MaxSize=10%"

$vsscreatess = "vshadow.exe -p $Drive"

cmd /c $vssadminEnable

cmd /c $vsscreatess

}

Если программа-вымогатель зашифровала все документы пользователя на жестком диске, вы сможете извлечь их из теневой копии:

- Список доступных моментальных снимков:

vssadmin.exe list shadows - Смонтировать снимок по идентификатору:

vshadow -el={6bd123ac-4a12-4123-8daa-fabfab777c2ab},Z:

С помощью встроенных в Windows средств безопасности можно значительно повысить уровень защиты компьютера и данных от вирусов и атак вымогателей.