Контроллер домена только для чтения (RODC) функция была впервые представлена в Windows Server 2008. Основное назначение RODC — безопасная установка собственного контроллера домена в удаленных филиалах и офисах, где сложно физически защитить сервер ролей ADDS. RODC содержит копию базы данных Active Directory, доступную только для чтения. Это означает, что никто не сможет изменить данные в AD (в том числе сбросить пароль администратора домена), даже имея физический доступ к узлу контроллера домена.

Что такое контроллер домена только для чтения (RODC) в Active Directory?

Вот основные отличия RODC от обычных контроллеров домена с возможностью чтения и записи (RWDC)

- RODC поддерживает копию базы данных AD, доступную только для чтения. Поэтому клиенты этого контроллера домена не могут вносить в нее изменения;

- RODC не реплицирует данные AD и папку SYSVOL на другие контроллеры домена (RWDC), используется односторонняя репликация;

- RODC поддерживает полную копию базы данных AD, за исключением хэшей паролей объектов AD и некоторых других атрибутов, содержащих конфиденциальную информацию. Этот набор атрибутов называется Фильтрованный набор атрибутов (FAS). В него включены такие атрибуты, как ms-PKI-AccountCredentials, ms-FVE-RecoveryPassword, ms-PKI-DPAPIMasterKeys и т.д. Вы можете добавить в этот набор другие атрибуты, например пароли компьютеров, хранящиеся в открытом виде в атрибуте ms-MCS-AdmPwd при использовании LAPS;

- Если RODC получает запрос на аутентификацию от пользователя, он пересылает его в RWDC;

- RODC может кэшировать учетные данные некоторых пользователей (это ускоряет аутентификацию и позволяет пользователям проходить аутентификацию на контроллере домена, даже если нет соединения с RWDC);

- Вы можете предоставить административный и RDP доступ к RODC пользователям, не являющимся администраторами (например, для SysOps филиала);

- Служба DNS на RODC работает в режиме только для чтения.

Требования к развертыванию контроллера домена только для чтения.

- На сервере должен быть назначен статический IP-адрес;

- Брандмауэр Windows должен быть отключен или правильно настроен для передачи трафика между DC и клиентами;

- Ближайший RWDC должен быть указан в качестве DNS-сервера;

- Вы можете установить RODC как на Windows Server Full GUI, так и на Windows Server Core edition;

- Не следует размещать RODC на том же сайте AD, что и RWDC.

Установка RODC с помощью графического интерфейса диспетчера сервера

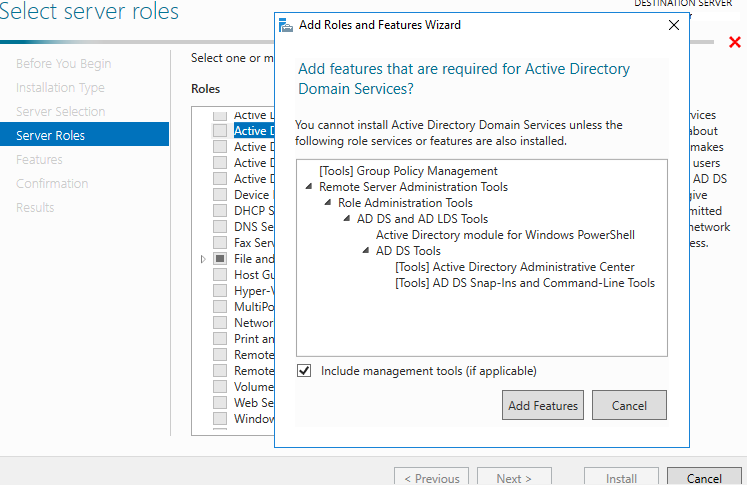

Откройте консоль Server Manager и добавьте файл Службы домена Active Directory роль (согласие на установку всех дополнительных компонентов и инструментов управления).

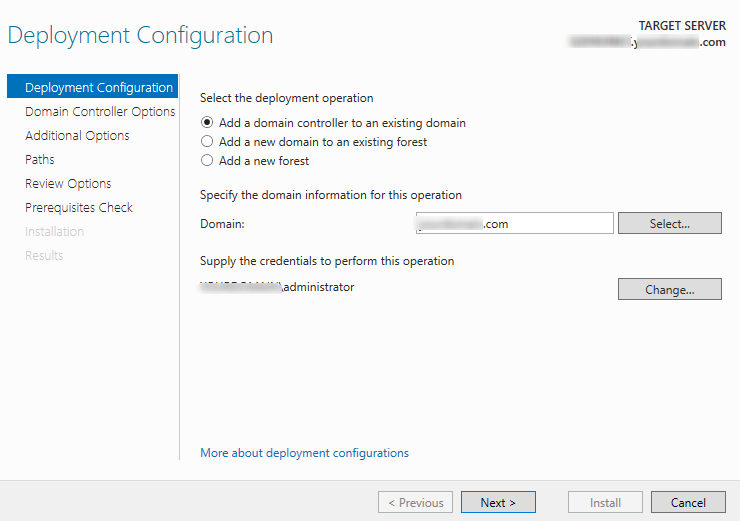

Когда вы укажете настройки для нового DC, проверьте Добавление контроллера домена в существующий домен , укажите имя домена и, при необходимости, учетные данные учетной записи пользователя с правами администратора домена.

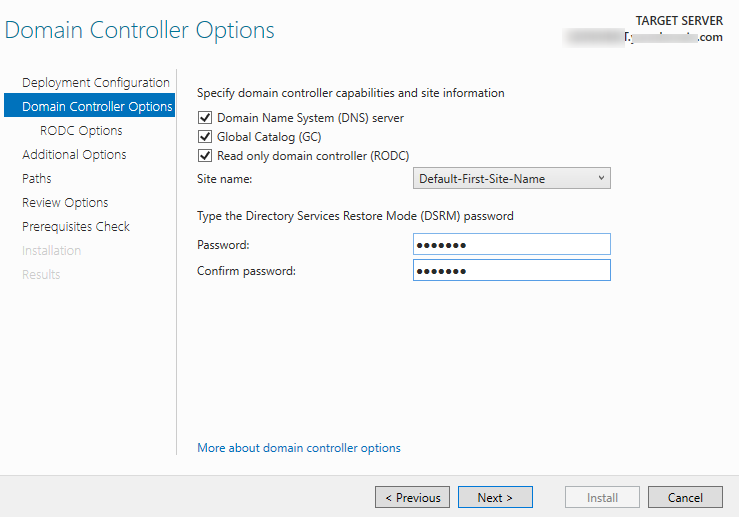

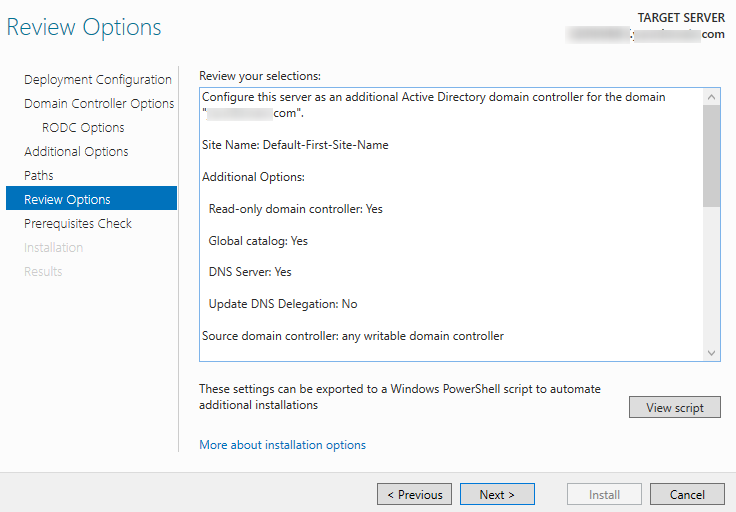

Укажите, что должны быть установлены DNS-сервер, глобальный каталог (GC) и возможности RODC. Затем выберите сайт, на котором будет расположен новый контроллер, и пароль для доступа к нему в режиме DSRM.

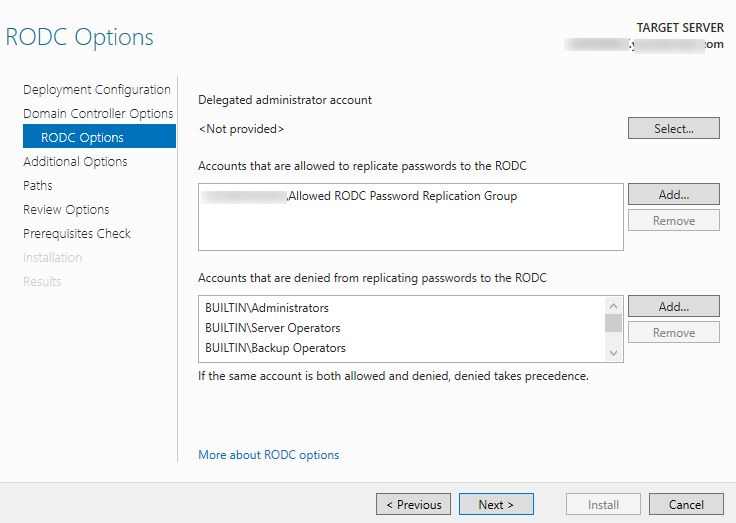

Далее вам нужно указать пользователя, которому вы хотите делегировать административный доступ к контроллеру домена, и список учетных записей/групп, пароли которых разрешено или запрещено реплицировать на RODC (это можно сделать позже).

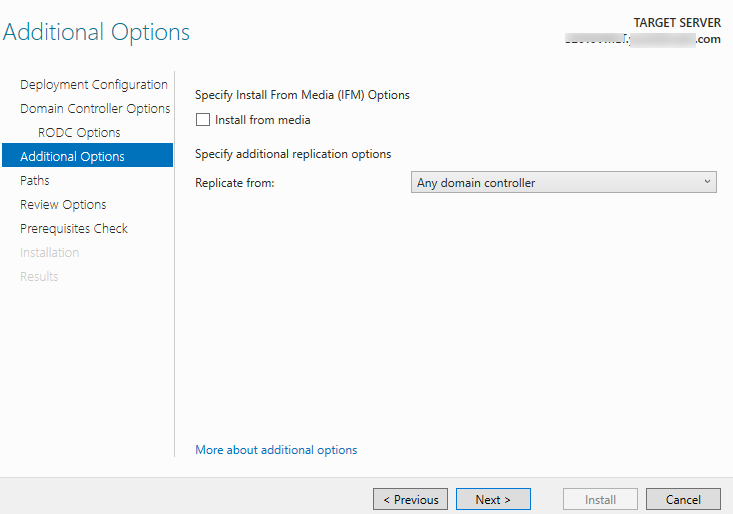

Укажите, что данные базы данных AD могут быть реплицированы с любого DC.

Репликация с -> Any domain controller

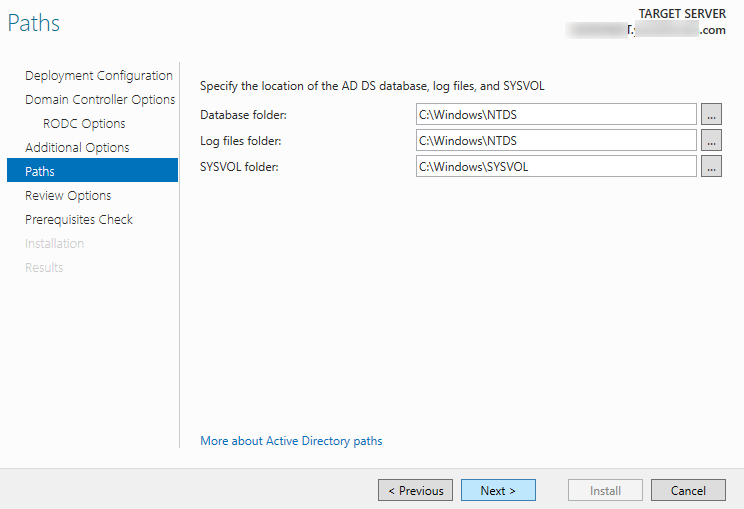

Затем укажите пути к базе данных NTDS, журналам и папке SYSVOL (при необходимости вы можете перенести их на другой диск позже).

После проверки всех параметров можно установить роль ADDS.

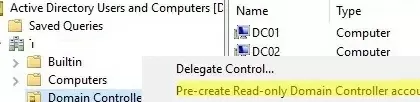

Кроме того, вы можете развернуть RODC с помощью команды Staged функция. Она заключается в предварительном создании учетной записи компьютера RODC в консоли ADUC и базовой настройке. Для этого щелкните правой кнопкой мыши на Контроллеры домена контейнер и выберите Предварительное создание учетной записи контроллера домена, доступной только для чтения.

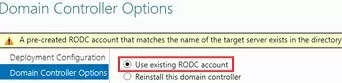

При установке роли ADDS на сервер с таким же именем появится следующее сообщение:

A Pre-created RODC account that matches the name of the target server exists in the directory. Choose whether to use this existing RODC account or reinstall this domain controller.

Выберите Использовать существующую учетную запись RODC опция для использования предварительно созданного объекта RODC.

После завершения установки роли и перезапуска сервера вы получите контроллер RODC. Вы можете проверить работоспособность контроллера домена.

Когда оснастка ADUC (dsa.msc) подключается к RODC, все кнопки создания новых объектов AD становятся серыми. Также нельзя изменить атрибуты объектов AD на контроллере домена, доступном только для чтения. Все остальные действия в консоли Active Directory, включая поиск, работают как обычно.

Развертывание Windows Server Read-Only DC с помощью PowerShell

Чтобы развернуть новый RODC с помощью PowerShell, вам нужно установить роль ADDS и модуль PowerShell ADDS:

Add-WindowsFeature AD-Domain-Services,RSAT-AD-AdminCenter,RSAT-ADDS-Tools

Теперь можно установить RODC:

Install-ADDSDomainController -ReadOnlyReplica -DomainName woshub.com -SiteName MUN_Branch1_RO_Site -InstallDns:$true -NoGlobalCatalog:$false

После завершения установки команда предложит вам перезагрузить сервер.

Перечислите DC в вашем домене с помощью команды Get-ADDomainController из модуля Active Directory PowerShell:

Get-ADDomainController -Filter * | Select-Object Name,IsReadOnly

Значение атрибута IsReadOnly для контроллера домена, доступного только для чтения, должно быть True.

Чтобы перечислить все RODC в вашем домене, выполните команду:

Get-ADDomainController –filter {IsReadOnly –eq $true}

Если вы хотите предварительно создать учетную запись RODC в домене (поэтапное развертывание), используйте эту команду:

Add-ADDSReadOnlyDomainControllerAccount -DomainControllerAccountName MUN-RODC01 -DomainName woshub.com -DelegatedAdministratorAccountName "woshub\mbak" -SiteName MUN_Branch1_RO_Site

При продвижении узла Windows Server на DC используйте эту команду:

Install-ADDSDomainController -DomainName woshub.com -Credential (Get-Credential) -LogPath "C:\Windows\NTDS" -SYSVOLPath "C:\Windows\SYSVOL" -ReplicationSourceDC "MUN-DC01.woshub.com" – UseExistingAccount

Политика репликации паролей RODC и кэширование учетных данных

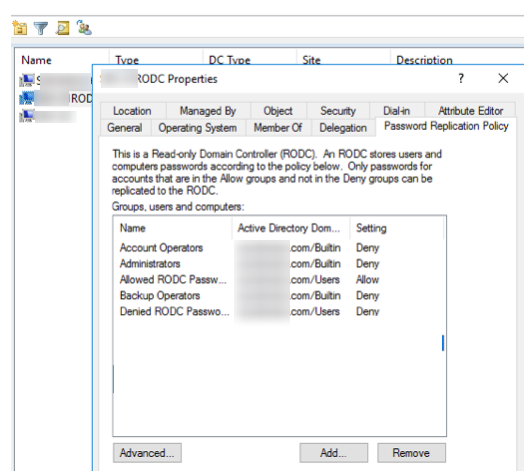

На каждом RODC вы можете указать список пользователей, компьютеров и серверов, хэши паролей которых разрешено или запрещено реплицировать на этот контроллер домена.

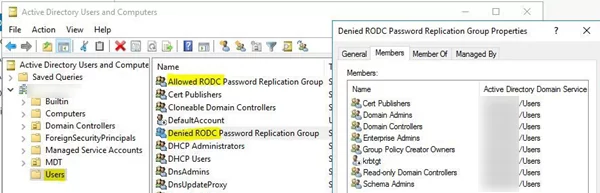

По умолчанию в домене создаются две новые глобальные группы:

- Группа разрешенной репликации паролей RODC

- Запрещено RODC Password Replication Group

По умолчанию первая группа пуста, а вторая содержит привилегированные группы безопасности, чьи пароли не могут быть реплицированы или кэшированы на RODC, чтобы предотвратить их компрометацию. По умолчанию сюда включены следующие группы:

- Владельцы создателей групповой политики

- Администраторы домена

- Издатели сертификатов

- Администраторы предприятий

- Администраторы схем

- Учетная запись krbtgt

- Операторы учетных записей

- Операторы сервера

- Операторы резервного копирования

В группу RODC Password Replication Allowed обычно входят пользователи филиала, в котором расположен RODC.

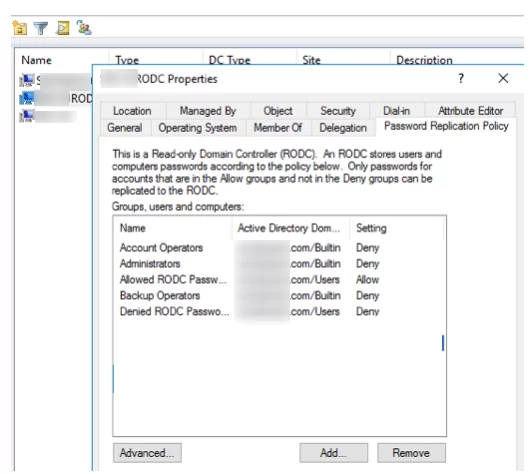

Если вы развертываете несколько RODC в домене, лучше всего создать такие группы для каждого RODC. Привязать группы к RODC можно в разделе Политика репликации паролей вкладка раздела свойств сервера в консоли ADUC.

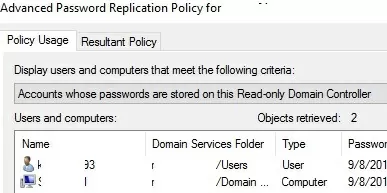

На Расширенная политика репликации паролей для RODC_name, вы можете просмотреть:

- Учетные записи, чьи пароли хранятся на этом контроллере домена, доступном только для чтения — список пользователей и компьютеров, чьи пароли кэшируются на этом RODC

- Учетные записи, которые были аутентифицированы на этом DC с доступом только для чтения— список пользователей и компьютеров, которые в настоящее время аутентифицированы на этом контроллере домена только для чтения

На Результирующая политика На вкладке можно выбрать учетную запись пользователя и проверить, будет ли ее пароль кэшироваться на RODC.

Вы можете управлять группами RODC с помощью PowerShell. Список пользователей в группе AD:

Get-ADGroupMember -Identity "Denied RODC Password Replication Group" | ft Name, ObjectClass

Добавьте всех включенных пользователей из определенной организационной единицы (OU) Active Directory в группу RODC:

Get-ADUser -SearchBase 'OU=MUN_Branch1,DC=woshub,DC=com' -Filter {Enabled -eq "True"} | ForEach-Object {Add-ADGroupMember -Identity 'Allowed RODC Password Replication Group' -Members $_ -Confirm:$false }

Чтобы предварительно заполнить кэш паролей пользователей из OU в RODC, используйте следующий сценарий PowerShell:

$usrs = Get-ADUser -SearchBase 'OU= MUN_Branch1,DC=woshub,DC=com' -Filter {Enabled -eq "True"}

foreach ($usr in $usrs) {

Get-ADObject -identity $usr | Sync-ADObject -Source MUN-DC01 ‑Destination MUN-RODC1 -PasswordOnly

}

Вы можете перечислить пользователей и компьютеры, чьи пароли находятся в кэше RODC:

Get-ADDomainControllerPasswordReplicationPolicyUsage -Identity MUN-RODC1 ‑RevealedAccounts

Вы не можете удалить пароль конкретного пользователя из кэша RODC. Однако вы можете аннулировать этот кэш, сбросив пароль пользователя через оснастку ADUC или с помощью команды Set-ADAccountPassword PowerShell.