В этом уроке мы покажем вам, как установить сканер уязвимостей GVM в Ubuntu 24.04 LTS. В современном быстро развивающемся цифровом мире кибербезопасность стала первостепенной задачей для организаций любого размера. Одним из наиболее эффективных способов повысить безопасность вашей сети является управление уязвимостями. Система Greenbone Vulnerability Management (GVM), ранее известная как OpenVAS, выделяется как мощное решение с открытым исходным кодом для выявления и устранения уязвимостей безопасности в вашей ИТ-инфраструктуре.

В этой статье предполагается, что у вас есть хотя бы базовые знания Linux, вы умеете использовать оболочку и, самое главное, размещаете свой сайт на собственном VPS. Установка довольно проста и предполагает, что вы работаете под учетной записью root, в противном случае вам может потребоваться добавить ‘sudo‘ к командам для получения root-прав. Я покажу вам пошаговую установку сканера уязвимостей GVM на Ubuntu 24.04 (Noble Numbat). Вы можете следовать тем же инструкциям для Ubuntu 22.04 и любого другого дистрибутива на основе Debian, такого как Linux Mint, Elementary OS, Pop!_OS и других.

Предварительные условия

- Сервер под управлением одной из следующих операционных систем: Ubuntu и любого другого дистрибутива на основе Debian, например Linux Mint.

- Рекомендуется использовать новую установку ОС, чтобы предотвратить любые потенциальные проблемы.

- Базовое знакомство с интерфейсом командной строки.

- Доступ к серверу по SSH (или просто откройте терминал, если вы находитесь на рабочем столе).

- Не менее 4 ГБ ОЗУ (для оптимальной производительности рекомендуется 8 ГБ).

- 20 ГБ свободного дискового пространства.

- Процессор с минимум двумя ядрами.

- Активное подключение к Интернету. Вам понадобится подключение к Интернету, чтобы загрузить необходимые пакеты и зависимости.

- Система Ubuntu 24.04 с root-доступом или пользователь с привилегиями sudo.

Установите сканер уязвимостей GVM в Ubuntu 24.04.

Шаг 1. Обновление репозитория пакетов.

Для начала убедитесь, что ваша система обновлена. Откройте терминал и выполните следующие команды:

sudo apt update sudo apt upgrade

На этом шаге обновляются списки пакетов и все установленные пакеты до последних версий.

Шаг 2. Установка необходимых зависимостей.

GVM опирается на множество библиотек и инструментов. Установите их с помощью следующей команды:

sudo apt install gcc g++ make bison flex libksba-dev curl redis libpcap-dev cmake git pkg-config libglib2.0-dev libgpgme-dev nmap libgnutls28-dev uuid-dev libssh-gcrypt-dev libldap2-dev gnutls-bin libmicrohttpd-dev libhiredis-dev zlib1g-dev libxml2-dev libnet-dev libradcli-dev clang-format libldap2-dev doxygen gcc-mingw-w64 xml-twig-tools libical-dev perl-base heimdal-dev libpopt-dev libunistring-dev graphviz libsnmp-dev python3-setuptools python3-paramiko python3-lxml python3-defusedxml python3-dev gettext python3-polib xmltoman python3-pip texlive-fonts-recommended texlive-latex-extra xsltproc rsync libpaho-mqtt-dev libbsd-dev libjson-glib-dev python3-packaging python3-wrapt python3-cffi python3-psutil python3-redis python3-gnupg python3-paho-mqtt mosquitto libgcrypt20-dev redis-server libcurl4-gnutls-dev --no-install-recommends -y

Этот полный список пакетов предоставляет необходимые инструменты и библиотеки для создания и запуска компонентов GVM.

Шаг 3. Установка NodeJS.

Веб-интерфейс GVM требует NodeJS. Установите его с помощью этих команд:

curl -fsSL https://deb.nodesource.com/gpgkey/nodesource-repo.gpg.key | sudo gpg --dearmor -o /etc/apt/trusted.gpg.d/node.gpg echo "deb https://deb.nodesource.com/node_20.x nodistro main" | sudo tee /etc/apt/sources.list.d/node.list sudo apt update sudo apt install nodejs

Эти команды добавляют репозиторий NodeJS, обновляют список пакетов и устанавливают NodeJS.

Шаг 4. Установка PostgreSQL.

GVM использует PostgreSQL в качестве базы данных. Установите и настройте его с помощью этих команд:

sudo apt install postgresql postgresql-contrib postgresql-server-dev-all sudo -Hiu postgres createuser gvm sudo -Hiu postgres createdb -O gvm gvmd sudo -Hiu postgres psql gvmd -c "create role dba with superuser noinherit;" sudo -Hiu postgres psql gvmd -c "grant dba to gvm;" sudo systemctl restart postgresql sudo systemctl enable postgresql

Эти команды устанавливают PostgreSQL, создают пользователя и базу данных GVM и настраивают необходимые разрешения.

Шаг 5. Создайте пользователя GVM.

Создайте выделенного пользователя для операций GVM:

sudo useradd -r -d /opt/gvm -c "GVM User" -s /bin/bash gvm sudo mkdir /opt/gvm && sudo chown gvm: /opt/gvm echo "gvm ALL = NOPASSWD: $(which make) install, $(which python3)" | sudo tee /etc/sudoers.d/gvm visudo -c -f /etc/sudoers.d/gvm

На этом этапе создается непривилегированный пользователь GVM и предоставляются необходимые разрешения для установки и выполнения.

Шаг 6. Сборка и установка компонентов GVM.

Теперь мы соберем и установим каждый компонент GVM из исходного кода. Этот процесс занимает много времени, но гарантирует, что у вас будут самые последние версии со всеми функциями.

Библиотеки ГВМ:

cd /opt/gvm/gvm-source

GVM_LIBS=22.9.1

wget https://github.com/greenbone/gvm-libs/archive/refs/tags/v${GVM_LIBS}.tar.gz -O gvm-libs-v${GVM_LIBS}.tar.gz

tar xzf gvm-libs-v${GVM_LIBS}.tar.gz

cd gvm-libs-${GVM_LIBS}

mkdir build && cd build

cmake ..

make && sudo make install

Менеджер уязвимостей Greenbone:

cd /opt/gvm/gvm-source

GVMD=23.2.0

wget https://github.com/greenbone/gvmd/archive/refs/tags/v${GVMD}.tar.gz -O gvmd-v${GVMD}.tar.gz

tar xzf gvmd-v${GVMD}.tar.gz

cd gvmd-${GVMD}

mkdir build && cd build

cmake ..

make && sudo make install

Шаг 7. Настройте Redis для OpenVAS

Настройте Redis для работы с OpenVAS:

sudo cp /opt/gvm/gvm-source/openvas-scanner-23.2.0/config/redis-openvas.conf /etc/redis/ sudo chown redis:redis /etc/redis/redis-openvas.conf echo "db_address = /run/redis-openvas/redis.sock" | sudo tee /etc/openvas/openvas.conf sudo usermod -aG redis gvm sudo systemctl restart redis-server

Эти команды настраивают Redis для использования с OpenVAS, обеспечивая правильную связь между компонентами.

Шаг 8. Настройте Mosquitto MQTT Broker.

Настройте MQTT-брокер Mosquitto:

echo "mqtt_server_uri = localhost:1883 table_driven_lsc = yes" | sudo tee -a /etc/openvas/openvas.conf sudo systemctl enable --now mosquitto

Эта конфигурация обеспечивает связь MQTT, что имеет решающее значение для некоторых функций GVM.

Шаг 9. Обновите тесты сетевых уязвимостей (NVT).

Заполните свою установку GVM последними тестами уязвимостей:

sudo -Hiu gvm greenbone-nvt-sync sudo -Hiu gvm sudo openvas --update-vt-info

Эти команды загружают и обновляют базу данных тестов уязвимостей, гарантируя, что ваш сканер сможет обнаружить новейшие известные уязвимости.

Шаг 10. Создайте сервисные модули Systemd.

Создавать systemd сервисные подразделения для управления компонентами GVM:

sudo tee /etc/systemd/system/ospd-openvas.service << 'EOL' [Unit] Description=OSPd Wrapper for the OpenVAS Scanner (ospd-openvas) After=network.target networking.service [email protected] mosquitto.service [Service] Type=exec User=gvm Group=gvm ExecStart=/usr/local/bin/ospd-openvas --foreground --unix-socket /run/ospd/ospd-openvas.sock --pid-file /run/ospd/ospd-openvas.pid --log-file /var/log/gvm/ospd-openvas.log Restart=always [Install] WantedBy=multi-user.target EOL sudo systemctl daemon-reload sudo systemctl enable --now ospd-openvas

Повторите этот процесс для других компонентов GVM (gvmd, gsad), чтобы обеспечить их автоматический запуск при загрузке системы.

Шаг 11. Создайте сертификаты GVM.

Сгенерируйте необходимые сертификаты для безопасной связи:

sudo -Hiu gvm gvm-manage-certs -a

Эта команда создает сертификаты SSL, используемые различными компонентами GVM для зашифрованной связи.

Шаг 12. Создайте пользователя-администратора GVM.

Создайте пользователя с правами администратора для доступа к веб-интерфейсу GVM:

sudo -Hiu gvm gvmd --create-user admin

Обязательно запишите пароль, сгенерированный для этого пользователя-администратора, так как он понадобится вам для входа в веб-интерфейс.

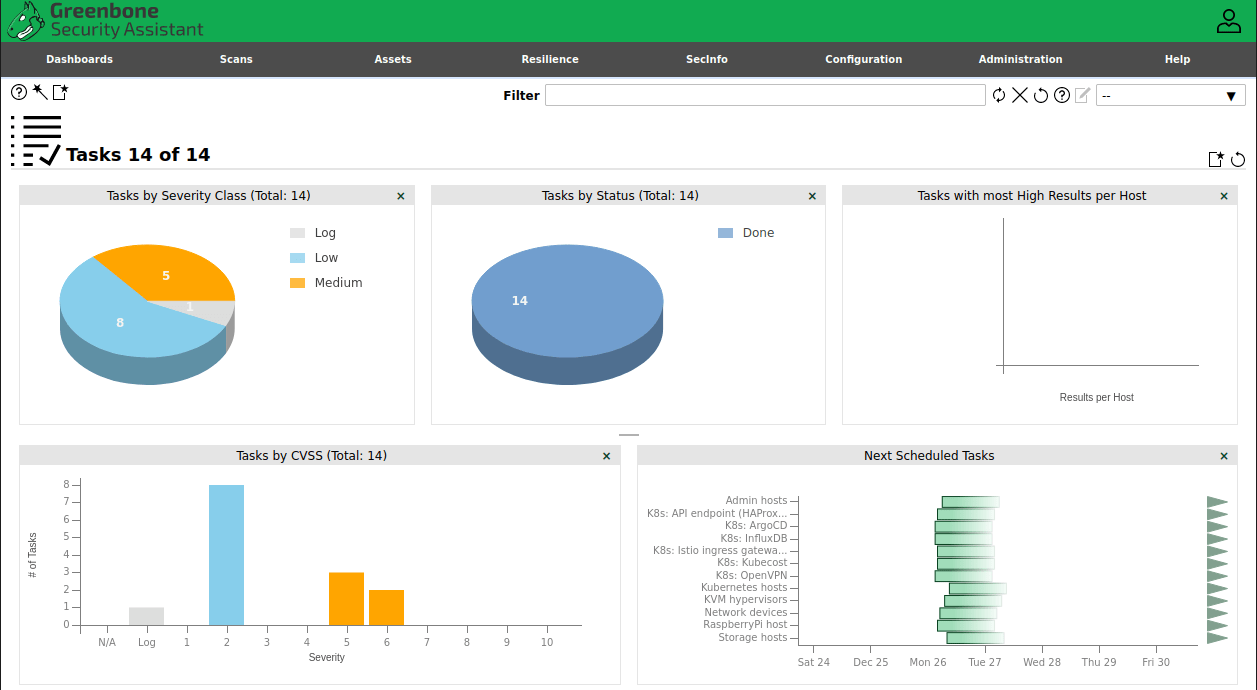

Шаг 13. Откройте веб-интерфейс GVM.

После завершения установки вы можете получить доступ к веб-интерфейсу GVM:

-

- Откройте веб-браузер и перейдите к

https://<your-server-ip> - Примите предупреждение о самозаверяющем сертификате SSL (или замените действительным сертификатом для производственного использования).

- Войдите в систему, используя учетные данные администратора, созданные на предыдущем шаге.

- Откройте веб-браузер и перейдите к