Брандмауэр Microsoft Defender Firewall встроен во все современные версии Windows и Windows Server и позволяет настраивать правила фильтрации входящего и/или исходящего сетевого трафика на вашем компьютере. Правила брандмауэра Windows могут быть настроены локально на компьютере пользователя (с помощью wf.msc консоль, консоль netsh команда или встроенный модуль NetSecurity PowerShell). На компьютерах Windows, подключенных к домену Active Directory, можно централизованно управлять правилами и настройками Microsoft Defender Firewall с помощью групповых политик.

В корпоративных сетях правила фильтрации портов обычно устанавливаются на уровне маршрутизаторов, коммутаторов L3 или специализированных устройств брандмауэра. Однако ничто не мешает вам развернуть правила сетевого доступа брандмауэра Windows на рабочих станциях или серверах Windows.

- Включение брандмауэра Microsoft Defender через GPO

- Как создать правило брандмауэра Windows с помощью GPO?

- Применение правил брандмауэра Microsoft Defender к компьютерам под управлением Windows

- Как экспортировать и импортировать правила брандмауэра в Windows?

- Объединение доменных и локальных правил брандмауэра Microsoft Defender

Включение брандмауэра Microsoft Defender через GPO

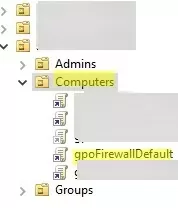

Откройте консоль управления групповой политикой домена (gpmc.msc), создайте новый объект GPO (политика) с именем gpoFirewallDefault, и переключитесь в режим редактирования.

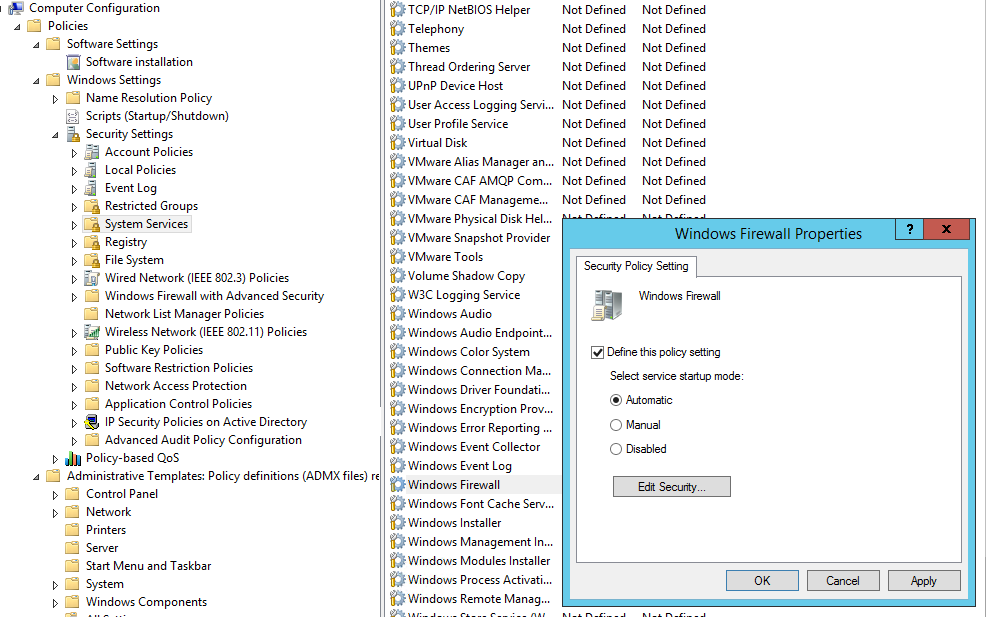

Чтобы пользователи (даже с правами локального администратора) не могли остановить службу брандмауэра, рекомендуется настроить автоматический запуск брандмауэра Windows с помощью GPO. Для этого перейдите в раздел Конфигурация компьютера- > Параметры Windows-> Параметры безопасности-> Системные службы. Найдите Брандмауэр Windows в списке служб и измените тип запуска на автоматический (Определите этот параметр политики -> Режим запуска службы Автоматический). Убедитесь, что у ваших пользователей нет прав на остановку службы.

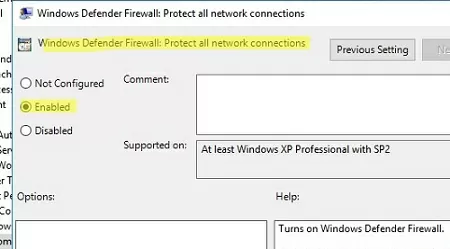

Затем перейдите в Конфигурация компьютера -> Политики -> Административные шаблоны -> Сеть -> Сетевые подключения -> Защитник Windows -> Брандмауэр -> Профиль домена и включите политику Брандмауэр Windows Defender: Защита всех сетевых подключений.

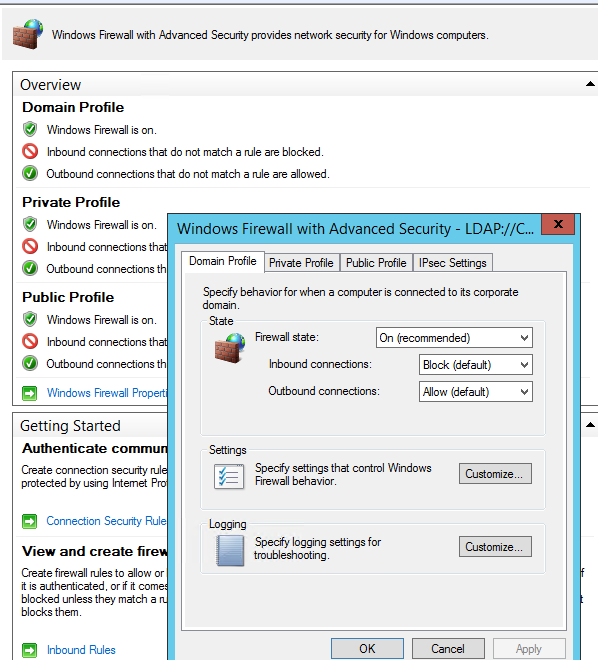

Перейдите в раздел Конфигурация компьютера -> Параметры Windows -> Параметры безопасности раздел в консоли GPO. Щелкните правой кнопкой мыши Брандмауэр Windows с расширенной безопасностью и откройте свойства.

Измените состояние брандмауэра на Вкл (рекомендуется) на всех трех вкладках: Профиль домена, Частный профиль и Публичный профиль (Что такое сетевые профили (местоположения) в Windows?). В зависимости от политики безопасности в вашей компании вы можете указать, что все входящие соединения по умолчанию блокируются (Входящие соединения -> Block), а исходящие соединения разрешены (Исходящие соединения -> Allow). Сохраните изменения.

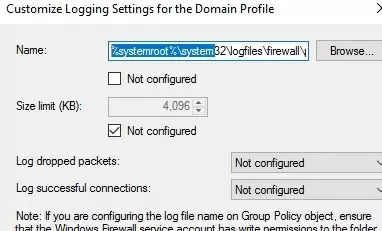

Вы можете отладить правила брандмауэра Windows Defender на компьютерах клиентов, включив вход в систему %systemroot%\system32\logfiles\firewall\pfirewall.log. По умолчанию протоколирование сетевых соединений в Windows отключено. Можно регистрировать только отклоненные пакеты (Вести журнал отброшенных пакетов) или пакеты, которые были разрешены правилами брандмауэра (Вести журнал успешных соединений).

Как создать правило брандмауэра Windows с помощью GPO?

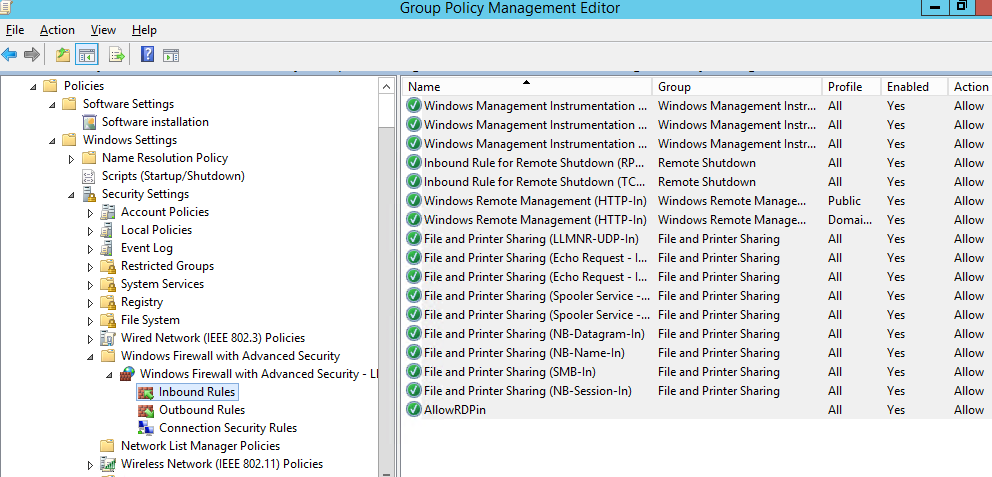

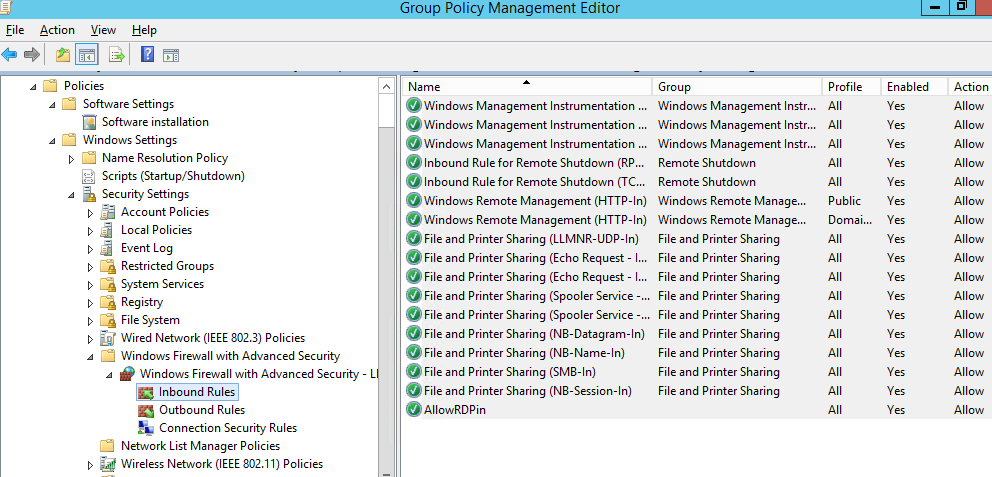

Теперь давайте рассмотрим, как создать правила брандмауэра Microsoft Defender с помощью групповой политики. Чтобы настроить правила, перейдите по ссылке Конфигурация компьютера -> Параметры Windows -> Параметры безопасности -> Брандмауэр Windows с расширенной безопасностью.

Следующие разделы доступны в Firewall GPO:

- Входящие правила

- Исходящие правила

- Правила безопасности соединений

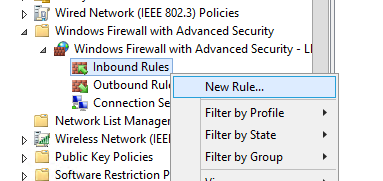

Давайте попробуем создать разрешающее входящие соединения правило брандмауэра. Например, мы хотим разрешить входящее RDP-соединение в Windows (порт RDP по умолчанию — TCP 3389). Щелкните правой кнопкой мыши на Входящие правила раздел и выберите Новое правило. Запустится мастер создания нового правила брандмауэра.

Мастер создания правил брандмауэра имеет интерфейс, аналогичный интерфейсу локального брандмауэра Windows на настольном компьютере пользователя.

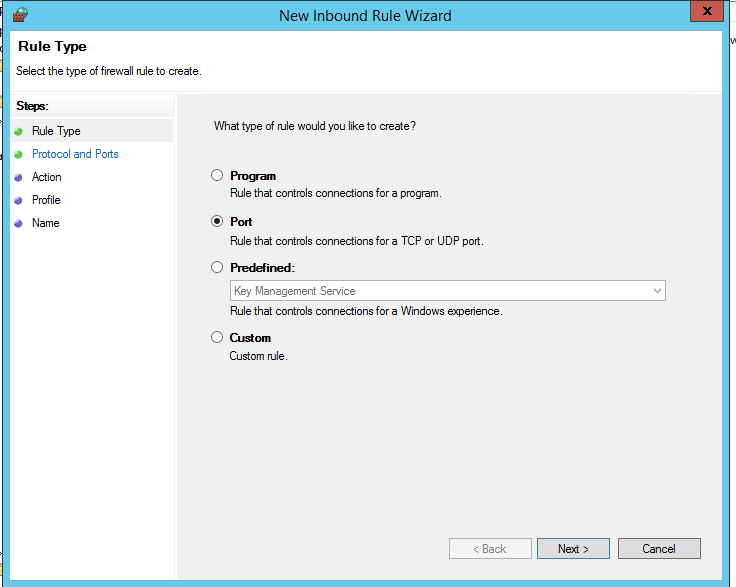

Выберите тип правила. Вы можете разрешить доступ к:

- Программа — можно выбрать исполняемый файл программы (.exe);

- Порт — можно выбрать порт TCP/UDP или диапазон портов;

- Предопределенные — выберите одно из стандартных правил Windows, которые уже содержат правила доступа (описаны как исполняемые файлы, так и порты) к типичным службам (например, AD, HTTP(s), DFS, BranchCache, Remote restart, SNMP, KMS, WinRM и т.д.);

- Пользовательские — здесь вы можете указать программу, протокол (протоколы, отличные от TCP или UDP, например ICMP, GRE, L2TP, IGMP и т. д.), IP-адреса клиентов или всю IP-сеть (подсеть).

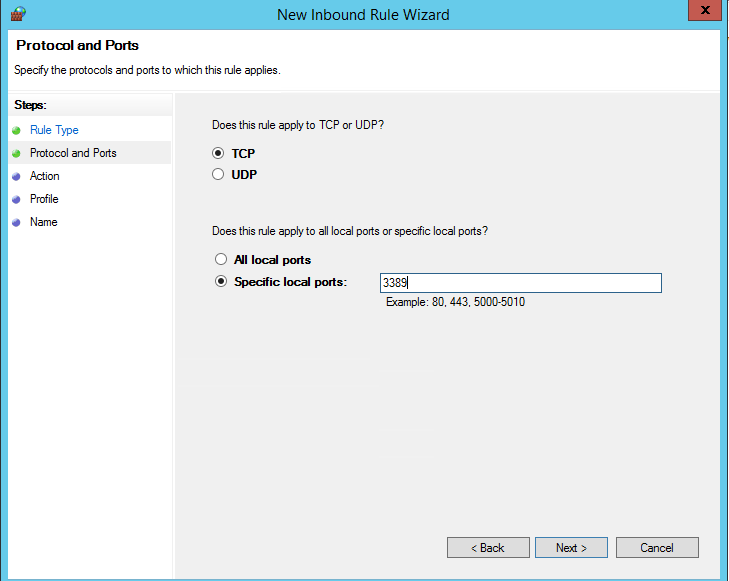

В нашем случае мы выберем правило порта. Укажем TCP в качестве протокола, и 3389 в качестве номера локального порта.

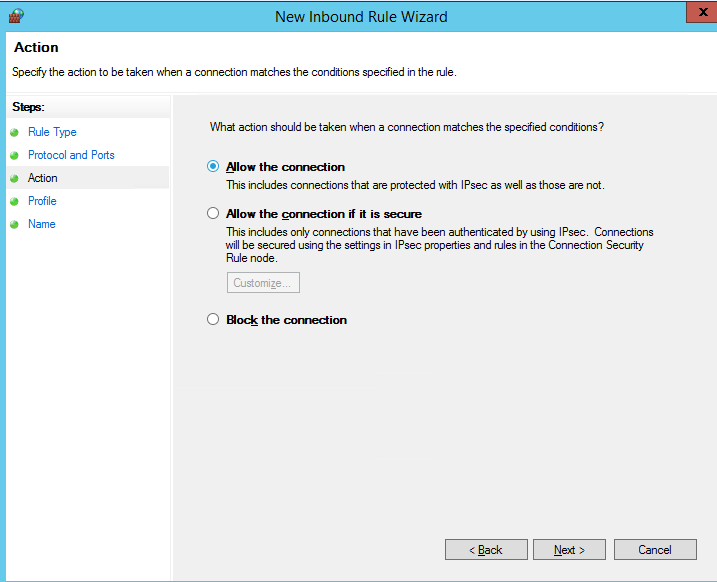

Затем необходимо выбрать, что делать с таким сетевым подключением: Разрешить соединение, Разрешите соединение, если оно безопасно, или Заблокировать соединение.

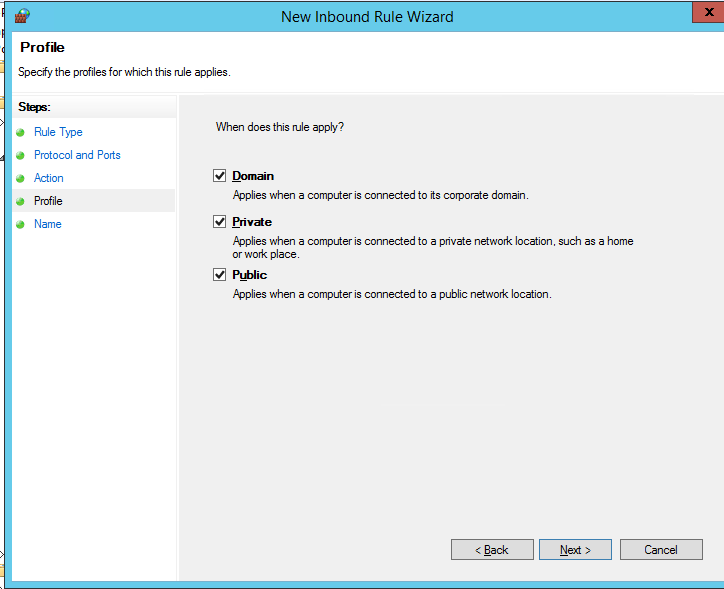

Затем выберите сетевые профили для применения правила брандмауэра. Можно оставить включенными все профили (Domain, Private и Public).

На последнем шаге укажите имя и описание правила. Нажмите Готово, и оно появится в списке правил брандмауэра.

Аналогичным образом можно настроить другие входящие правила брандмауэра, которые будут применяться к клиентам Windows. Можно создавать правила как для входящего, так и для исходящего трафика.

Выше мы рассмотрели, как использовать графический мастер для создания правил брандмауэра Windows Defender. Вы также можете создать список правил в текстовом виде и быстро добавить большое количество исключений в Defender Firewall GPO.

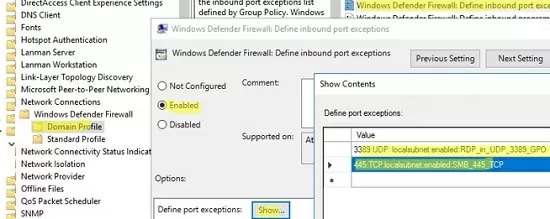

Перейдите в Конфигурация компьютера -> Политики -> Административные шаблоны -> Сеть -> Сетевые подключения -> Профиль Windows Defender -> Профиль домена и откройте окно Брандмауэр Windows Defender: Определение исключений для входящих портов политика. Здесь вы можете создать список правил брандмауэра с помощью простых текстовых строк.

Ниже приведен список входящих правил брандмауэра, которые я хочу добавить в групповую политику:

3389:UDP:localsubnet:enabled:In_RDP_UDP_3389 445:TCP:localsubnet:enabled:In_SMB_TCP_443 443:TCP:192.168.110.11:enabled:In_HTTP_TCP_445

Нажмите кнопку Показать и скопируйте свои правила построчно в поле Определение исключений для портов форма.

Этот метод позволяет быстро создать большое количество входящих правил для брандмауэра Windows.

Применение правил брандмауэра Microsoft Defender к компьютерам под управлением Windows

Теперь осталось назначить политику Firewall-Policy на OU (организационную единицу) с компьютерами пользователя. Найдите нужную OU в консоли управления групповой политикой, щелкните на ней правой кнопкой мыши и выберите Связать существующий GPO. Выберите политику брандмауэра из списка.

Обновите параметры групповой политики на своих клиентах (gpupdate /force). Убедитесь, что указанные вами порты открыты на компьютерах пользователей (для проверки наличия открытых портов можно использовать команду Test-NetConnection или инструмент Portqry).

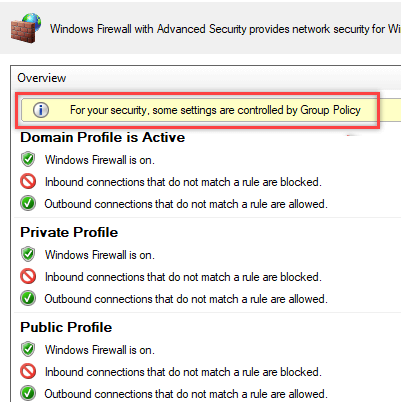

На компьютере пользователя откройте Панель управления -> Система и безопасность -> Брандмауэр Windows Defender и убедитесь, что на экране появилось сообщение Для вашей безопасности некоторые параметры контролируются групповой политикой , а также используются настройки брандмауэра.

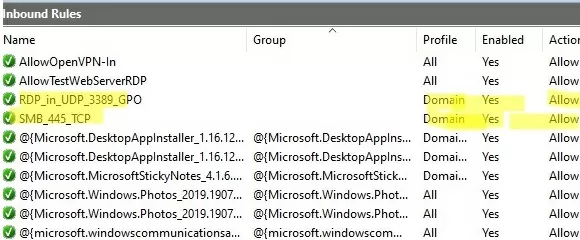

Теперь пользователь не может изменить настройки брандмауэра, а все созданные вами правила должны появиться в списке Входящие правила. Обратите внимание, что по умолчанию новые правила из GPO добавляются к существующим локальным правилам брандмауэра.

Также можно отобразить текущие настройки Windows Defender с помощью команды:

netsh firewall show state

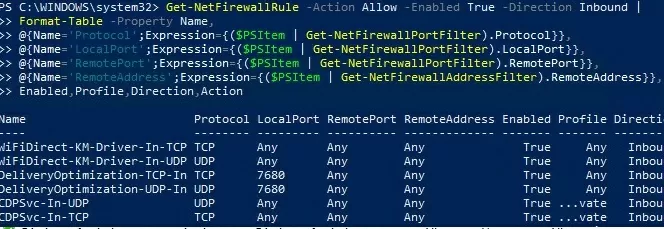

Или вы можете получить список входящих правил в виде таблицы с помощью сценария PowerShell:

Get-NetFirewallRule -Action Allow -Enabled True -Direction Inbound |

Format-Table -Property Name,

@{Name="Protocol";Expression={($PSItem | Get-NetFirewallPortFilter).Protocol}},

@{Name="LocalPort";Expression={($PSItem | Get-NetFirewallPortFilter).LocalPort}},

@{Name="RemotePort";Expression={($PSItem | Get-NetFirewallPortFilter).RemotePort}},

@{Name="RemoteAddress";Expression={($PSItem | Get-NetFirewallAddressFilter).RemoteAddress}},

Enabled,Profile,Direction,Action

Как экспортировать и импортировать правила брандмауэра в Windows?

Консоль брандмауэра Windows Defender позволяет экспортировать и импортировать текущие настройки брандмауэра в текстовый файл. Вы можете настраивать правила брандмауэра на эталонном компьютере и экспортировать их в консоль групповой политики.

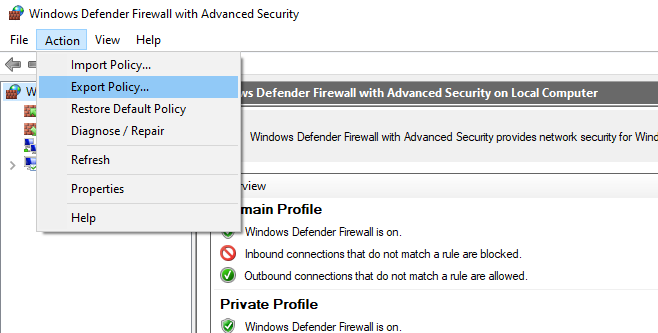

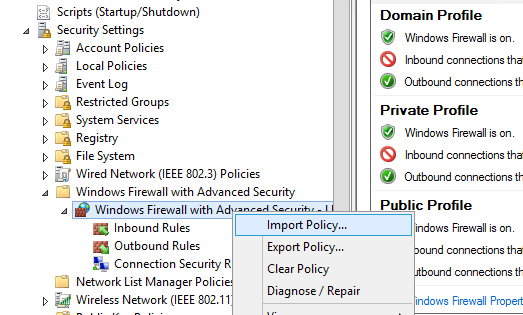

Настройте нужные правила, затем перейдите в корень оснастки брандмауэра (Windows Defender Firewall Monitor with Advanced Security) и выберите Action -> Экспорт политики

Ваши правила брандмауэра будут экспортированы в WFW-файл, который можно импортировать в редактор управления групповой политикой, выбрав опцию Импорт политики и укажите путь к файлу .wfw (текущие настройки политики будут перезаписаны).

Объединение доменных и локальных правил брандмауэра Microsoft Defender

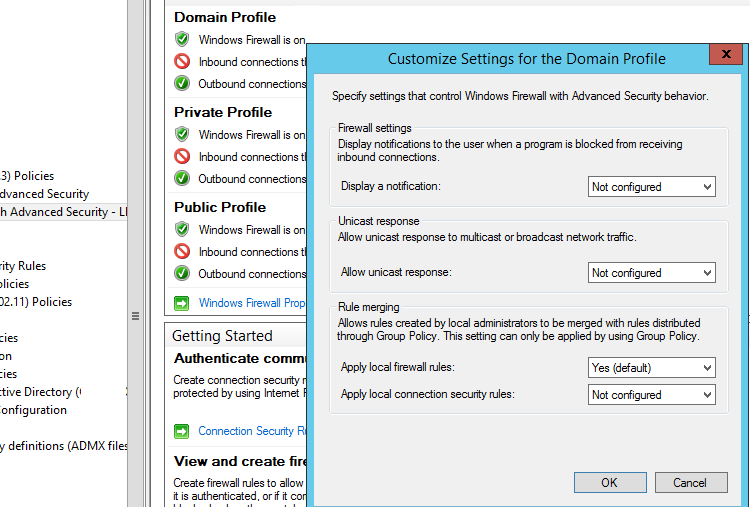

В GPO вы можете указать, разрешать ли локальным администраторам создавать собственные правила брандмауэра на своих компьютерах, и как эти правила должны быть объединены с правилами, назначенными через GPO.

Откройте свойства политики брандмауэра Windows в GPO, выберите вкладку с профилем (Домен) и нажмите кнопку Настроить кнопка. Проверьте настройки в разделе Объединение правил раздел. По умолчанию объединение правил включено. Вы можете заставить локального администратора создавать собственные правила брандмауэра: выберите Да (по умолчанию) в Применение правил локального брандмауэра опция.

Несколько советов по управлению брандмауэром Windows с помощью GPO:

- Создайте отдельные GPO с правилами брандмауэра для серверов и рабочих станций (вам может понадобиться создать собственные политики для каждой группы похожих серверов в зависимости от их роли. Это означает, что правила брандмауэра для контроллера домена, сервера Exchange, сервера с ролью Remote Desktop Services Host (RDSH) или Microsoft SQL Server будут отличаться;

- Вы можете использовать фильтры WMI GPO для более точного назначения политик клиентам (например, вы можете применить политику к хостам в определенной IP-подсети);

- О том, какие порты должны быть открыты для каждой службы, можно узнать из документации на сайте производителя. На первый взгляд, процесс довольно кропотливый и сложный. Однако в итоге вы сможете получить рабочую конфигурацию брандмауэра Windows, которая будет разрешать только разрешенные сетевые подключения и блокировать все остальные. Из своего опыта хочу отметить, что вы можете быстро найти список используемых TCP/UDP-портов для большинства служб Microsoft.