Вы можете использовать Active Directory для безопасного хранения резервных копий ключей восстановления BitLocker (паролей) с клиентских компьютеров. Это очень удобно, если у вас есть несколько пользователей, использующих BitLocker для шифрования своих данных. Вы можете настроить групповые политики в своем домене таким образом, чтобы при шифровании любого диска с помощью BitLocker компьютер сохранял ключ восстановления в своей учетной записи объекта компьютера в AD (как при хранении пароля администратора локального компьютера, созданного с помощью LAPS).

Чтобы настроить хранение ключей BitLocker в Active Directory, ваша инфраструктура должна отвечать следующим требованиям:

- Клиентские компьютеры под управлением Windows 10 или Windows 8.1 редакций Pro и Enterprise;

- Версия схемы AD: Windows Server 2012 или выше;

- Файлы GPO ADMX должны быть обновлены до последних версий.

Как настроить групповую политику для хранения ключей восстановления BitLocker в AD?

Для автоматического сохранения (резервного копирования) ключей восстановления BitLocker в домене Active Directory необходимо настроить специальный GPO.

- Откройте консоль управления групповой политикой домена (

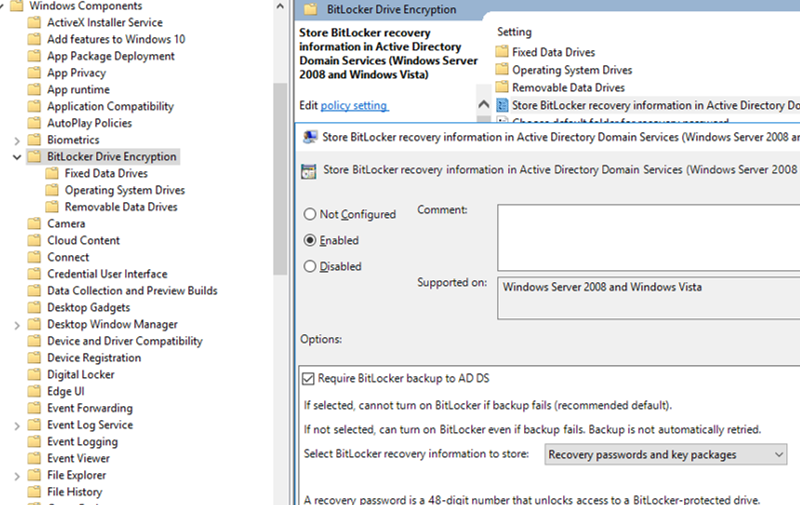

gpmc.msc), создайте новый GPO и привяжите его к OU с компьютерами, для которых нужно включить автоматическое сохранение ключей BitLocker в AD; - Перейдите к Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Шифрование диска BitLocker;

- Включить Хранить информацию о восстановлении BitLocker в доменных службах Active Directory политика со следующими настройками: Требовать резервное копирование BitLocker в AD DS и Выберите информацию о восстановлении BitLocker для хранения: Пароли восстановления и пакеты ключей;

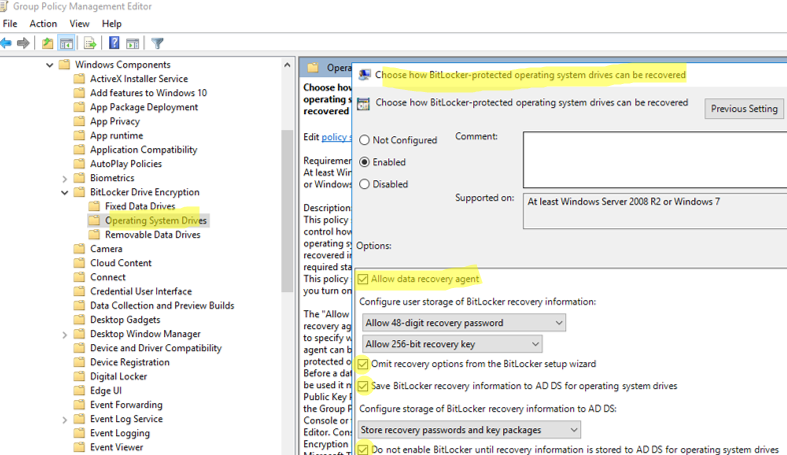

- Затем перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> BitLocker Drive Encryption -> Operating System Drives и включите эту политику. Выбор способа восстановления защищенных BitLocker дисков операционной системы. Обратите внимание, что рекомендуется проверить Не включайте BitLocker до тех пор, пока информация о восстановлении не будет сохранена в AD DS для дисков операционной системы. Если вы отметите этот параметр, BitLocker не начнет шифрование дисков, пока компьютер не сохранит новый ключ восстановления в AD (если вы мобильный пользователь, вам придется ждать следующего подключения к доменной сети);

- В нашем случае автоматическое сохранение ключа BitLocker включено для диска операционной системы. Если вы хотите сохранять ключи восстановления BitLocker для внешних медиаустройств или других дисков, настройте аналогичную политику в этих разделах GPO: Диски с фиксированными данными и Съемные накопители данных;

- Обновите параметры групповой политики на клиентах:

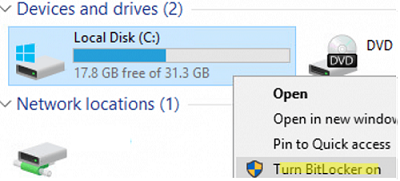

gpupdate /force - Зашифруйте системный диск компьютера под управлением Windows 10 Pro с помощью BitLocker (Включите BitLocker);

- Windows 10 сохранит ключ восстановления BitLocker для компьютера в Active Directory и зашифрует диск.

У вас может быть несколько паролей восстановления BitLocker для одного компьютера (например, для разных съемных устройств).

Если диск компьютера уже зашифрован с помощью BitLocker, можно вручную выполнить синхронизацию в AD. Выполните команду:

manage-bde -protectors -get c:

Скопируйте файл Цифровой идентификатор пароля значение (например, 22A6A1F0-1234-2D21-AF2B-7123211335047).

Выполните приведенную ниже команду, чтобы сохранить ключ восстановления в учетной записи AD текущего компьютера:

manage-bde -protectors -adbackup C: -id {22A6A1F0-1234-2D21-AF2B-7123211335047}

Вы увидите следующее сообщение:

Recovery information was successfully backed up to Active Directory

BackupToAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId ((Get-BitLockerVolume -MountPoint $env:SystemDrive ).KeyProtector | where {$_.KeyProtectorType -eq "RecoveryPassword" }).KeyProtectorId

Как просматривать и управлять ключами восстановления BitLocker в Active Directory?

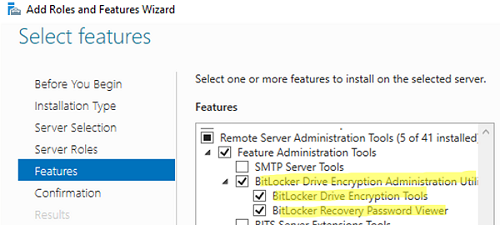

Чтобы управлять ключами восстановления BitLocker из оснастки Active Directory Users and Computers (ADUC, dsa.msc), необходимо установить средства удаленного администрирования сервера (RSAT).

В Windows Server можно установить Утилита администрирования шифрования диска BitLocker функцию с помощью Server Manager (она содержит BitLocker Drive Encryption Tools и BitLocker Recovery Password Viewer) .

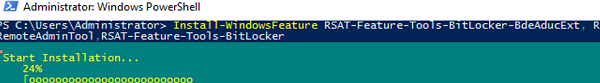

Также можно установить эти функции Windows Server с помощью PowerShell:

Install-WindowsFeature RSAT-Feature-Tools-BitLocker-BdeAducExt, RSAT-Feature-Tools-BitLocker-RemoteAdminTool, RSAT-Feature-Tools-BitLocker

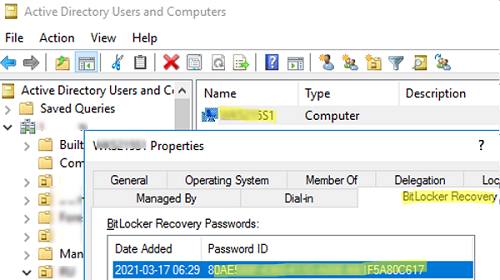

Теперь, если вы откроете свойства любого компьютера в консоли ADUC, вы увидите новую строку Восстановление BitLocker вкладка.

Здесь можно посмотреть, когда был создан пароль, получить идентификатор пароля и ключ восстановления BitLocker.

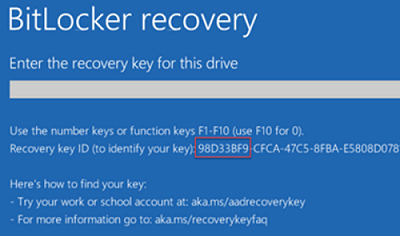

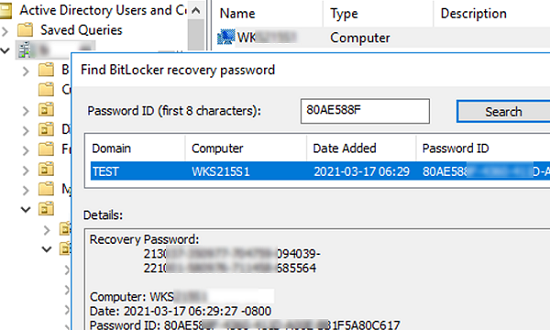

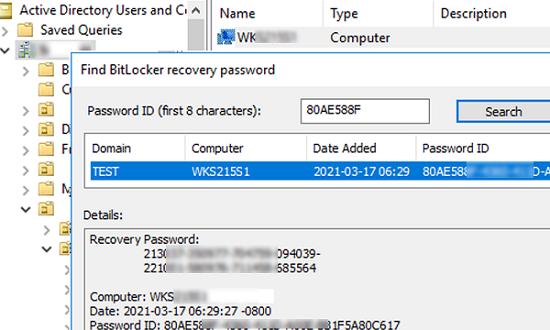

Если пользователь забудет свой пароль BitLocker, он может сообщить администратору первые 8 символов ключа восстановления, отображаемого на экране компьютера, и администратор сможет найти ключ восстановления компьютера в ADUC, используя Действие —> Поиск пароля восстановления BitLocker и сообщите его пользователю. Пароль восстановления (48-значное число) поможет разблокировать защищенный Bitlocker диск.

По умолчанию только администраторы домена могут просматривать ключи восстановления BitLocker. В Active Directory можно делегировать права на просмотр ключей восстановления BitLocker в определенной OU любой группе пользователей. Для этого делегируйте разрешение на просмотр msFVE-RecoveryInformation значение атрибута.

Итак, в этой статье мы показали, как настроить автоматическое резервное копирование ключей восстановления BitLocker в Active Directory. Если пользователь забудет пароль BitLocker, вы сможете получить его и восстановить доступ к данным на устройстве пользователя.