Windows LAPS (Local Administrator Password Solution) позволяет централизованно управлять паролями локальных администраторов на компьютерах в домене AD. Текущий пароль локального администратора хранится в защищенных атрибутах компьютерных объектов в Active Directory, автоматически регулярно изменяется и может быть просмотрен авторизованными пользователями.

В этом руководстве мы покажем вам, как настраивать и использовать Windows LAPS для управления паролем локального администратора на компьютерах, подключенных к домену AD.

До апреля 2023 года вам следует вручную загрузить установочный файл LAPS MSI, развернуть компоненты администратора или клиента на компьютерах, установить шаблоны ADMX GPO для LAPS и расширить схему AD

Обновления, добавляющие встроенную поддержку новой версии LAPS в Windows, были выпущены в апреле 2023 года. Вам больше не нужно вручную загружать и устанавливать пакет MSI для использования LAPS.

Обзор новой встроенной LAPS в Windows

Следующие накопительные обновления в апреле 2023 года добавили встроенную поддержку Windows LAPS:

- Windows 11 22H2 — KB5025239

- Windows 11 21H2 — KB5025224

- Windows 10 22H2 — KB5025221

- Windows Server 2022 — KB5025230

- Windows Server 2019 — KB5025229

Что нового в Windows LAPS?

- Все компоненты новой LAPS входят в состав Windows;

- Позволяет хранить пароли администраторов в локальной Active Directory или в Azure AD;

- Управление паролями DSRM (Directory Services Restore Mode) на контроллерах домена AD;

- Поддержка шифрования паролей;

- История паролей;

- Разрешите автоматически менять пароль локального администратора после того, как он был использован для локального входа в компьютер.

Как мы уже говорили, вам больше не нужно вручную загружать и устанавливать клиент LAPS или клиентское расширение групповой политики (CSE). Все необходимые компоненты LAPS доступны в Windows после установки апрельских обновлений.

В Windows доступны следующие инструменты управления LAPS:

- Новый файл групповой политики ADMX;

- Отдельный LAPS вкладка в свойствах компьютера в консоли Active Directory Users and Computers (ADUC);

- Модуль Windows LAPS PowerShell;

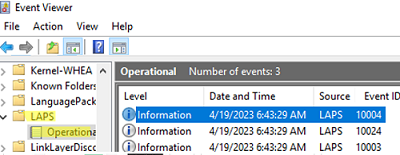

- Отдельный журнал в средстве просмотра событий: Журналы приложений и служб -> Microsoft -> Windows -> LAPS -> Operational.

Microsoft отмечает, что перед развертыванием нового GPO LAPS необходимо отключить групповые политики и удалить настройки из предыдущей версии LAPS (legacy MSI). Для этого остановите новые установки устаревшей LAPS и удалите все параметры в следующем ключе реестра HKLM\Software\Microsoft\Windows\CurrentVersion\LAPS\State.

Если не удалить устаревшую версию LAPS, в окне просмотра событий появятся события со следующими идентификаторами событий:

- Идентификатор события 10033, LAPS — Машина настроена с устаревшими параметрами политики LAPS, но устаревший продукт LAPS, похоже, установлен. Пароль настроенной учетной записи не будет управляться Windows, пока не будет удален устаревший продукт. В качестве альтернативы можно настроить более новые параметры политики LAPS.

- Событие 10031, LAPS — LAPS заблокировал внешний запрос, который пытался изменить пароль текущей учетной записи менеджера.

Развертывание решения для паролей локального администратора в домене Active Directory

Вы можете начать развертывание новой версии LAPS после установки новых обновлений на все контроллеры домена.

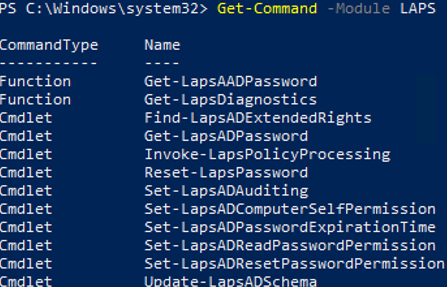

Для управления решением Local Administrator Password Solution используйте команды PowerShell из модуля LAPS. Вы можете использовать следующие команды:

Get-Command -Module LAPS

- Get-LapsAADPassword

- Get-LapsDiagnostics

- Find-LapsADExtendedRights

- Get-LapsADPassword

- Invoke-LapsPolicyProcessing

- Reset-LapsPassword

- Set-LapsADAuditing

- Set-LapsADComputerSelfPermission

- Set-LapsADPasswordExpirationTime

- Set-LapsADReadPasswordPermission

- Set-LapsADResetPasswordPermission

- Update-LapsADSchema

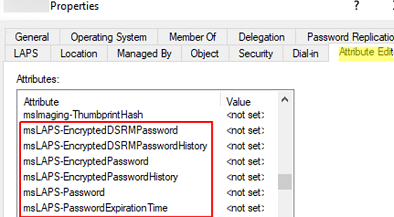

После установки обновлений на DC и клиентах необходимо выполнить обновление схемы AD. Это позволит добавить новые атрибуты. Выполните команду:

Update-LapsADSchema

Update-LapsADSchema : A local error occurred.

В схему AD будут добавлены следующие атрибуты:

- msLAPS-PasswordExpirationTime

- msLAPS-Password

- msLAPS-EncryptedPassword

- msLAPS-EncryptedPasswordHistory

- msLAPS-EncryptedDSRMPassword

- msLAPS-EncryptedDSRMPasswordHistory

Откройте консоль ADUC (dsa.msc), выберите любой компьютер в AD и перейдите на вкладку AD object Attribute Editor. Убедитесь, что объекту теперь доступны новые атрибуты.

Сайт msLAPS* атрибуты еще не заполнены.

Теперь необходимо разрешить компьютерам в указанной организационной единице (OU) обновлять атрибуты msLAPS* в свойствах учетной записи AD.

Например, я хочу разрешить компьютерам в контейнере MUN обновлять пароли, хранящиеся в атрибутах AD.

Set-LapsADComputerSelfPermission -Identity "OU=Computers,OU=MUN,OU=DE,DC=woshub,DC=com"

Давайте воспользуемся PowerShell для создания группы безопасности домена, которая сможет просматривать пароли локального администратора на компьютерах в этой OU:

New-ADGroup MUN-LAPS-Admins -path 'OU=Groups,OU=MUN,OU=DE,DC=woshub,DC=com' -GroupScope local -PassThru –Verbose

Add-AdGroupMember -Identity MUN-LAPS-Admins -Members a.morgan,b.krauz

Мы разрешим этой группе просматривать и сбрасывать пароль локального администратора:

$ComputerOU = "OU=Computers,OU=MUN,OU=DE,DC=woshub,DC=com"

Set-LapsADReadPasswordPermission –Identity $ComputerOU –AllowedPrincipals MUN-LAPS-Admins

Set-LapsADResetPasswordPermission -Identity $ComputerOU -AllowedPrincipals MUN-LAPS-Admins

Используйте Find-LapsADExtendedRights команда для проверки текущих разрешений на атрибуты LAPS в OU.

Настройка GPO на изменение паролей локальных администраторов

Новый набор административных шаблонов для управления конфигурацией LAPS через GPO появится после установки последних обновлений Windows (%systemroot%\PolicyDefinitions\laps.admx).

Скопируйте LAPS.admx в следующее место, если вы используете центральное хранилище GPO для шаблонов ADMX: \\woshub.com\SysVol\woshub.com\Policies\PolicyDefinitions .

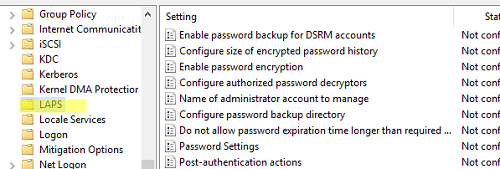

Следующий раздел GPO содержит параметры LAPS: Конфигурация компьютера -> Политики -> Административные шаблоны -> Система -> LAPS. Здесь доступны следующие параметры групповой политики LAPS:

- Включить резервное копирование паролей для учетных записей DSRM

- Настройка размера зашифрованной истории паролей

- Включить шифрование паролей

- Настройка дескрипторов авторизованных паролей

- Имя учетной записи администратора для управления

- Настройка каталога резервного копирования паролей

- Не разрешайте устанавливать время действия пароля больше, чем требуется политикой

- Настройки паролей

- Действия после аутентификации

Давайте попробуем включить минимальные параметры групповой политики LAPS для домена Active Directory

- Откройте консоль управления групповой политикой (

gpmc.msc), создайте новый GPO и привяжите его к OU, содержащему компьютеры; - Откройте новый GPO и перейдите к разделу, содержащему опции LAPS;

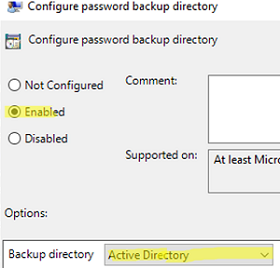

- Включите Настройка каталога резервного копирования паролей политика и набор Active Directory здесь. Эта политика позволяет хранить пароль администратора в атрибуте учетной записи компьютера в локальной Active Directory;

Windows LAPS также позволяет хранить пароли в Azure Active Directory (AAD), а не в локальной ADDS.

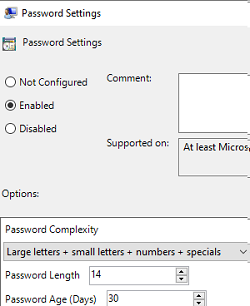

- Затем включите Настройки пароля опция. Здесь необходимо указать параметры сложности, длины и частоты смены пароля;

По умолчанию включены следующие параметры пароля LAPS: сложность пароля, длина пароля 14 символов и смена пароля каждые 30 дней.

Укажите имя учетной записи локального администратора, пароль которой необходимо изменить в Имя учетной записи администратора для управления. Если вы используете встроенный администратор Windows, введите Администратор здесь.

LAPS GPO не создает никаких локальных учетных записей администратора. Если вы хотите использовать другую учетную запись администратора, создайте ее на компьютерах с помощью GPO или PowerShell.

Укажите имя учетной записи локального администратора, пароль которой необходимо изменить в Имя учетной записи администратора для управления. Если вы используете встроенный администратор Windows, введите Администратор здесь.

LAPS GPO не создает никаких локальных учетных записей администратора. Если вы хотите использовать другую учетную запись администратора, создайте ее на компьютерах с помощью GPO или PowerShell.- Перезагрузите компьютер, чтобы применить новые параметры GPO.

LAPS: Получение пароля локального администратора в Windows

После внедрения групповых политик LAPS Windows изменяет пароль локального администратора при запуске и затем записывает его в защищенный атрибут msLAPS-Password на объекте компьютера в AD. Вы можете получить текущий пароль для компьютера в консоли ADUC или с помощью PowerShell.

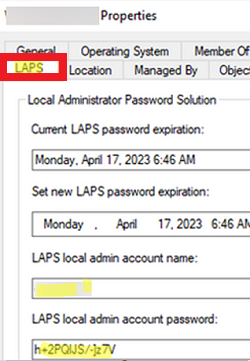

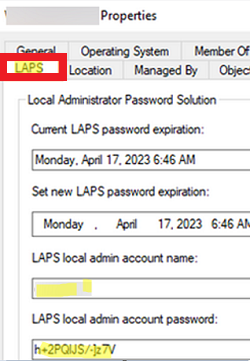

Откройте консоль ADUC и найдите компьютер, для которого нужно узнать текущий пароль локального администратора. Новый LAPS В свойствах объекта Компьютер появилась вкладка.

На этой вкладке отображается следующая информация:

- Текущий срок действия пароля LAPS

- Имя учетной записи локального администратора LAPS

- Пароль учетной записи локального администратора LAPS

Вы также можете использовать PowerShell для получения текущего пароля администратора компьютера:

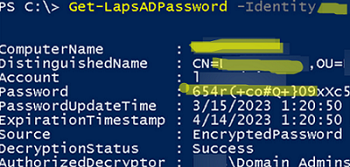

Get-LapsADPassword mun-pc221 -AsPlainText

ComputerName : mun-pc221 DistinguishedName : CN=mun-pc221,OU=… Account : administrator Password : 3f!lD1.23!l32 PasswordUpdateTime : 4/24/2023 11:14:26 AM ExpirationTimestamp : 5/24/2023 11:14:26 AM Source : EncryptedPassword DecryptionStatus : Success AuthorizedDecryptor : WOSHUB\Domain Admins

Используйте этот пароль для локального входа на этот компьютер в качестве администратора.

Чтобы немедленно изменить пароль LAPS для учетной записи локального администратора, выполните команду:

Reset-LapsPassword

Это приведет к немедленной смене пароля для текущей учетной записи локального администратора и записи нового пароля в AD.

Windows Local Administrator Password Solution — это простая встроенная функция, которая позволяет повысить безопасность использования учетных записей локального администратора на компьютерах домена. LAPS хранит текущий пароль администратора в безопасном атрибуте AD и регулярно меняет его на всех компьютерах.