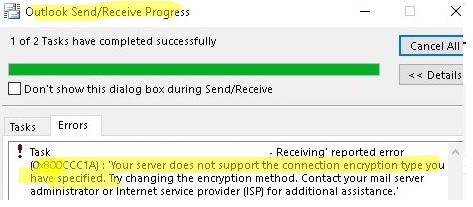

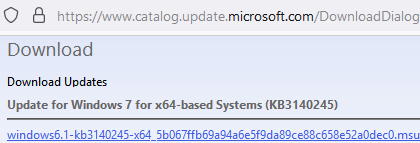

В устаревших версиях Windows (Windows 7/XP или Windows Server 2008R2/2003) с Outlook 2010/2013/2016/2019 при попытке подключения к почтовому серверу вы можете увидеть следующую ошибку:

0x800CCC1A - Your server does not support the connection encryption type you have specified. Try changing encryption method. Contact your mail server administrator or Internet service provider (ISP).

Ошибка возникает, когда клиент Outlook пытается подключиться к почтовому серверу, используя неподдерживаемый протокол шифрования.

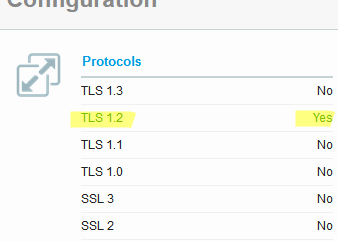

Чаще всего эта проблема возникает, если ваш почтовый сервер поддерживает только протоколы TLS 1.2 и 1.3. Например, Windows 7 по умолчанию поддерживает только устаревшие протоколы TLS 1.0 и 1.1, которые больше не используются публичными почтовыми серверами.

Клиент Outlook использует транспорт WINHTTP для отправки или получения данных по протоколу TLS. Если TLS 1.2 не поддерживается или отключен на уровне winhttp, Outlook не сможет подключиться к серверу из-за неподдерживаемого типа шифрования.

Чтобы устранить эту проблему, необходимо включить протокол TLS 1.2 в Windows 7. Windows 7 поддерживает TLS 1.2, но по умолчанию он не включен (в отличие от более новых версий ОС — Windows 8, 10 и 11).

Для того чтобы включить TLS 1.2 в Windows 7:

- Убедитесь, что установлена Windows 7 SP1;

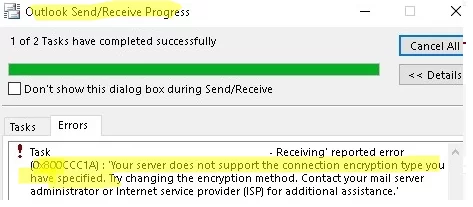

- Вручную загрузите и установите обновление KB3140245 из каталога обновлений Microsoft (https://www.catalog.update.microsoft.com/search.aspx?q=kb3140245);

- Скачать и установить MicrosoftEasyFix51044.msi патч (https://download.microsoft.com/download/0/6/5/0658B1A7-6D2E-474F-BC2C-D69E5B9E9A68/MicrosoftEasyFix51044.msi);

Это исправление описано в статье Обновление для включения TLS 1.1 и TLS 1.2 в качестве безопасных протоколов по умолчанию в WinHTTP в Windows. Исправление добавляет опции поддержки TLS 1.1 и TLS 1.2 в реестр на Windows Server 2012, Windows 7 SP1 и Windows Server 2008 R2 SP1 (описано ниже).

- Перезагрузите компьютер.

Упомянутый выше патч добавляет в реестр следующие параметры:

A DefaultSecureProtocols параметр со значением 0x00000a00 в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp.

В 64-битной версии Windows этот параметр нужно создать в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp.

Создайте новые подзамки TLS 1.2 и TLS 1.1 в разделе HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\.

Создайте Клиент ключ в каждом разделе реестра. Затем откройте каждый ключ Client и создайте параметр DWORD DisabledByDefault со значением 0x00000000.

Для создания этих параметров реестра можно использовать следующий сценарий PowerShell:

$reg32bWinHttp = "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp"

$reg64bWinHttp = "HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp"

$regWinHttpDefault = "DefaultSecureProtocols"

$regWinHttpValue = "0x00000a00"

$regTLS11 = "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client"

$regTLS12 = "HKLM:SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client"

$regTLSDefault = "DisabledByDefault"

$regTLSValue = "0x00000000"

# For Windows x86

New-ItemProperty -Path $reg32bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

# For Windows x64

New-ItemProperty -Path $reg64bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

New-Item -Path $regTLS11

New-ItemProperty -Path $regTLS11 -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

New-Item -Path $regTLS12

New-ItemProperty -Path $regTLS12 -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

Вы можете проверить версии протокола TLS, поддерживаемые вашим почтовым сервером, с помощью онлайн-сервиса SSL Labs (https://www.ssllabs.com/ssltest/analyze.html?d=mail.woshub.com).

В этом примере видно, что почтовый сервер поддерживает только TLS 1.2.

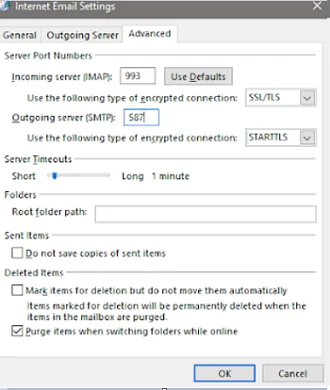

В настройках Outlook убедитесь, что STARTTLS (доступен во всех современных версиях Outlook) или SSL/TLS используются для подключения к почтовому серверу. Убедитесь, что опция «Этот сервер требует зашифрованного соединения (SSL/TLS)» включен. Проверьте номера портов IMAP/POP/SMTP.

Также обратите внимание, что в некоторых антивирусах по умолчанию включена опция проверки (фильтрации) SSL/TLS. Попробуйте отключить эту опцию в настройках антивирусного ПО и проверьте подключение к почтовому серверу в Outlook.