В этом руководстве показано, как подготовить сервер Debian 12 (с Apache2, BIND, Dovecot) к установке ISPConfig 3.2, и как установить ISPConfig. Панель управления хостингом ISPConfig 3 позволяет настраивать через веб-браузер следующие сервисы: Веб-сервер Apache или nginx, почтовый сервер Postfix, IMAP/POP3-сервер Dovecot, MySQL, сервер имен BIND, PureFTPd, Rspamd или Amavis, ClamAV и многие другие. Эта установка охватывает Apache (вместо nginx), BIND и Dovecot со сканером спама Rspamd.

1 Предварительное замечание

В этом учебном пособии я буду использовать имя хоста server1.example.com с IP-адресами 192.168.0.100 и шлюзом 192.168.0.1. Эти настройки могут отличаться от ваших, поэтому вам придется заменить их там, где это необходимо. Прежде чем приступить к дальнейшим действиям, вам необходимо иметь минимальную установку Debian 12. Это может быть минимальный образ Debian от вашего хостинг-провайдера, или вы можете использовать руководство по минимальному серверу Debian для установки базовой системы.

Все команды ниже должны выполняться пользователем root. Либо войдите в систему непосредственно как пользователь root, либо войдите в систему как ваш обычный пользователь, а затем используйте команду

su --login

чтобы стать пользователем root на вашем сервере, прежде чем продолжить. ВАЖНО: Вы должны использовать ‘su -login’ или ‘su -‘, а не просто ‘su’. В противном случае переменная PATH будет установлена su неправильно.

Убедитесь, что ваша /etc/apt/sources.list содержит репозиторий bookworm-updates (это гарантирует, что вы всегда будете получать самые свежие обновления), и что contrib, несвободный и несвободная прошивка репозитории включены.

nano /etc/apt/sources.list

#deb cdrom:[Debian GNU/Linux 12.1.0 _Bookworm_ - Official amd64 NETINST with firmware 20230722-10:48]/ bookworm main non-free-firmware deb http://deb.debian.org/debian/ bookworm main contrib non-free non-free-firmware deb-src http://deb.debian.org/debian/ bookworm main contrib non-free non-free-firmware deb http://security.debian.org/debian-security bookworm-security main contrib non-free non-free-firmware deb-src http://security.debian.org/debian-security bookworm-security main contrib non-free non-free-firmware # bookworm-updates, to get updates before a point release is made; # see https://www.debian.org/doc/manuals/debian-reference/ch02.en.html#_updates_and_backports deb http://deb.debian.org/debian/ bookworm-updates main contrib non-free non-free-firmware deb-src http://deb.debian.org/debian/ bookworm-updates main contrib non-free non-free-firmware # This system was installed using small removable media # (e.g. netinst, live or single CD). The matching "deb cdrom" # entries were disabled at the end of the installation process. # For information about how to configure apt package sources, # see the sources.list(5) manual.

Сохраните файл.

2 Установите SSH-сервер (необязательно)

Если вы не установили сервер OpenSSH во время установки системы, вы можете сделать это сейчас:

Apt install ssh openssh-server

С этого момента вы можете использовать SSH-клиент, например PuTTY, подключите вашу рабочую станцию к серверу Debian и выполните оставшиеся шаги из этого руководства.

3 Установите текстовый редактор оболочки (необязательно)

Мы будем использовать nano текстовый редактор в этом руководстве. Некоторые пользователи предпочитают классический редактор vi. Поэтому здесь мы установим оба редактора. По умолчанию vi Программа имеет странное поведение на Debian и Ubuntu; чтобы исправить это, мы установим vim-nox:

apt install nano vim-nox

Если vi — ваш любимый редактор, замените nano на vi в следующих командах для редактирования файлов.

4 Настройка имени хоста

Имя хоста вашего сервера должно быть поддоменом, например «server1.example.com». Не используйте в качестве имени хоста доменное имя без части поддомена, например «example.com», так как это приведет к проблемам при настройке почты. Сначала проверьте имя хоста в /etc/hosts и измените ее при необходимости. Строка должна быть следующей: «IP-адрес — пробел — полное имя хоста, включая домен — пробел — часть поддомена». Для нашего имени хоста server1.example.com файл должен выглядеть следующим образом:

nano /etc/hosts

127.0.0.1 localhost.localdomain localhost 192.168.0.100 server1.example.com server1 # The following lines are desirable for IPv6 capable hosts ::1 localhost ip6-localhost ip6-loopback ff02::1 ip6-allnodes ff02::2 ip6-allrouters

Затем отредактируйте файл /etc/hostname:

nano /etc/hostname

В нашем случае он должен содержать только часть с поддоменом:

server1

Наконец, перезагрузите сервер, чтобы применить изменения:

systemctl reboot

Войдите в систему снова и проверьте правильность имени хоста с помощью этих команд:

hostname hostname -f

Результат должен быть таким:

root@server1:/tmp# hostname server1 root@server1:/tmp# hostname -f server1.example.com

5 Обновление установки Debian

Во-первых, убедитесь, что ваш /etc/apt/sources.list содержит репозиторий bookworm/updates (это гарантирует, что вы всегда будете получать самые новые обновления безопасности), и что contrib, несвободный и несвободная прошивка репозитории включены, так как некоторые необходимые пакеты отсутствуют в основном репозитории.

nano /etc/apt/sources.list

#deb cdrom:[Debian GNU/Linux 12.1.0 _Bookworm_ - Official amd64 NETINST with firmware 20230722-10:48]/ bookworm main non-free-firmware deb http://deb.debian.org/debian/ bookworm main contrib non-free non-free-firmware deb-src http://deb.debian.org/debian/ bookworm main contrib non-free non-free-firmware deb http://security.debian.org/debian-security bookworm-security main contrib non-free non-free-firmware deb-src http://security.debian.org/debian-security bookworm-security main contrib non-free non-free-firmware # bookworm-updates, to get updates before a point release is made; # see https://www.debian.org/doc/manuals/debian-reference/ch02.en.html#_updates_and_backports deb http://deb.debian.org/debian/ bookworm-updates main contrib non-free non-free-firmware deb-src http://deb.debian.org/debian/ bookworm-updates main contrib non-free non-free-firmware # This system was installed using small removable media # (e.g. netinst, live or single CD). The matching "deb cdrom" # entries were disabled at the end of the installation process. # For information about how to configure apt package sources, # see the sources.list(5) manual.

Выполнить:

apt update

Чтобы обновить базу данных пакетов apt

apt upgrade

и установить последние обновления (если они есть).

6 Синхронизация системных часов

Хорошей идеей является синхронизация системных часов с NTP (nэлектронная сеть tвремя protocol) сервер через Интернет. Запустите

apt -y install ntp

и ваше системное время всегда будет синхронизировано.

7 Установите Postfix, Dovecot, MariaDB, rkhunter и Binutils

Мы можем установить Postfix, Dovecot, MariaDB в качестве альтернативы MySQL, rkhunter и Binutils с помощью одной команды:

apt -y install postfix postfix-mysql postfix-doc mariadb-client mariadb-server openssl getmail6 rkhunter binutils dovecot-imapd dovecot-pop3d dovecot-mysql dovecot-sieve dovecot-lmtpd sudo curl rsyslog wget gnupg2 lsb-release ufw rsyslog

Вам будут заданы следующие вопросы:

Общий тип конфигурации почты: Имя системной почты:

Чтобы обезопасить установку MariaDB и отключить тестовую базу данных, выполните эту команду:

mysql_secure_installation

Ответьте на следующие вопросы:

Switch to unix_socket authentication [Y/n]

Change the root password? [Y/n]

New password:

Re-enter new password:

Remove anonymous users? [Y/n]

Disallow root login remotely? [Y/n]

Remove test database and access to it? [Y/n]

Reload privilege tables now? [Y/n]

Далее откройте порты TLS/SSL и отправки в Postfix:

nano /etc/postfix/master.cf

Откомментируйте представление и представления секции следующим образом и добавьте строки, где это необходимо, чтобы эта секция файла master.cf выглядела так, как показано ниже.

ВАЖНО: Удалите # перед строками, начинающимися с submissions и submission, тоже, а не только из строк -o после этих строк!

[...] #127.0.0.1:submission inet n - y - - smtpd submission inet n - y - - smtpd -o syslog_name=postfix/submission -o smtpd_tls_security_level=encrypt -o smtpd_sasl_auth_enable=yes # -o smtpd_tls_auth_only=yes # -o smtpd_reject_unlisted_recipient=no # Instead of specifying complex smtpd__restrictions here, # specify "smtpd__restrictions=$mua__restrictions" # here, and specify mua__restrictions in main.cf (where # "" is "client", "helo", "sender", "relay", or "recipient"). # -o smtpd_client_restrictions= # -o smtpd_helo_restrictions= # -o smtpd_sender_restrictions= # -o smtpd_relay_restrictions= # -o smtpd_recipient_restrictions=permit_sasl_authenticated,reject # -o milter_macro_daemon_name=ORIGINATING # Choose one: enable submissions for loopback clients only, or for any client. #127.0.0.1:submissions inet n - y - - smtpd submissions inet n - y - - smtpd -o syslog_name=postfix/submissions -o smtpd_tls_wrappermode=yes -o smtpd_sasl_auth_enable=yes # -o smtpd_reject_unlisted_recipient=no # Instead of specifying complex smtpd__restrictions here, # specify "smtpd__restrictions=$mua__restrictions" # here, and specify mua__restrictions in main.cf (where # "" is "client", "helo", "sender", "relay", or "recipient"). # -o smtpd_client_restrictions= # -o smtpd_helo_restrictions= # -o smtpd_sender_restrictions= # -o smtpd_relay_restrictions= # -o smtpd_recipient_restrictions=permit_sasl_authenticated,reject # -o milter_macro_daemon_name=ORIGINATING #628 inet n - y - - qmqpd [...]

После этого перезапустите Postfix:

systemctl restart postfix

Если вы хотите, чтобы MySQL прослушивал все интерфейсы, а не только localhost, чтобы обеспечить доступ к MySQL из настольных инструментов, то отредактируйте /etc/mysql/mariadb.conf.d/50-server.cnf и закомментируйте строку bind-адрес = 127.0.0.1 добавив перед ним символ #.

nano /etc/mysql/mariadb.conf.d/50-server.cnf

[...] # Instead of skip-networking the default is now to listen only on # localhost which is more compatible and is not less secure. #bind-address = 127.0.0.1

[…]

Отредактируйте файл /etc/mysql/debian.cnf и установите в нем пароль корня MYSQL / MariaDB дважды в строках, начинающихся со слова password.

nano /etc/mysql/debian.cnf

Пароль корня MySQL, который необходимо добавить, показан красным цветом. В данном примере это пароль «unixsru».

# Automatically generated for Debian scripts. DO NOT TOUCH! [client] host = localhost user = root password = "unixsru" [mysql_upgrade] host = localhost user = root password = "unixsru"

Чтобы предотвратить ошибку ‘Ошибка при приеме: Слишком много открытых файлов‘ теперь мы будем устанавливать более высокие лимиты открытых файлов для MariaDB.

Откройте файл /etc/security/limits.conf с помощью редактора:

nano /etc/security/limits.conf

и добавьте эти строки в конец файла.

mysql soft nofile 65535 mysql hard nofile 65535

Далее создайте новый каталог /etc/systemd/system/mysql.service.d/ с помощью команды mkdir.

mkdir -p /etc/systemd/system/mysql.service.d/

и добавьте в него новый файл:

nano /etc/systemd/system/mysql.service.d/limits.conf

вставьте в этот файл следующие строки:

[Service] LimitNOFILE=infinity

Сохраните файл и закройте редактор nano.

Затем мы перезагрузим systemd и перезапустим MariaDB:

systemctl daemon-reload systemctl restart mariadb

Теперь проверьте, что сетевое взаимодействие включено. Запустите

netstat -tap | grep mysql

Результат должен выглядеть следующим образом:

root@server1:/home/administrator# netstat -tap | grep mysql tcp6 0 0 [::]:mysql [::]:* LISTEN 16623/mysqld

8 Установите программы фильтрации и подписи электронной почты Rspamd и ClamAV

Добавьте репозиторий Rspamd:

CODENAME=`lsb_release -c -s` wget -qO- https://rspamd.com/apt-stable/gpg.key | tee /etc/apt/trusted.gpg.d/rspamd.asc > /dev/null echo "deb [arch=amd64] http://rspamd.com/apt-stable/ $CODENAME main" > /etc/apt/sources.list.d/rspamd.list echo "deb-src [arch=amd64] http://rspamd.com/apt-stable/ $CODENAME main" >> /etc/apt/sources.list.d/rspamd.list

Чтобы установить Rspamd и ClamAV, выполним следующие действия

apt install rspamd redis clamav clamav-daemon unzip bzip2 arj nomarch lzop cabextract p7zip p7zip-full unrar lrzip apt-listchanges libnet-ldap-perl libauthen-sasl-perl clamav-docs daemon libio-string-perl libio-socket-ssl-perl libnet-ident-perl zip libnet-dns-perl libdbd-mysql-perl postgrey -y

Активируем Redis в конфигурации Rspamd.

echo 'servers = "127.0.0.1";' > /etc/rspamd/local.d/redis.conf

Увеличьте историю Rspamd, включите сжатие и покажите тему в истории. Этот шаг необязателен.

echo "nrows = 2500;" > /etc/rspamd/local.d/history_redis.conf echo "compress = true;" >> /etc/rspamd/local.d/history_redis.conf echo "subject_privacy = true;" >> /etc/rspamd/local.d/history_redis.conf

Затем перезапустите Rspamd.

systemctl restart rspamd

9 Установите веб-сервер Apache и PHP

Apache2, PHP, FCGI, suExec, Pear и mcrypt можно установить следующим образом:

apt -y install apache2 apache2-utils php8.2 php8.2-fpm php8.2-common php8.2-gd php8.2-mysql php8.2-imap php8.2-cli php8.2-cgi libapache2-mod-fcgid apache2-suexec-pristine php-pear mcrypt imagemagick libruby libapache2-mod-python php8.2-curl php8.2-intl php8.2-pspell php8.2-sqlite3 php8.2-tidy php8.2-xmlrpc php8.2-xsl memcached php-memcache php-imagick php8.2-zip php8.2-mbstring memcached libapache2-mod-passenger php8.2-soap php8.2-opcache php-apcu libapache2-reload-perl php8.2-mcrypt

Теперь включите php-fpm в Apache:

a2enmod proxy_fcgi setenvif a2enconf php8.2-fpm

Затем выполните следующую команду, чтобы включить дополнительные модули Apache suexec, переписать, ssl, действия, и см. (плюс dav, dav_fs, и auth_digest если вы хотите использовать WebDAV):

a2enmod suexec rewrite ssl actions include dav_fs dav auth_digest cgi headers actions alias

Чтобы гарантировать, что сервер не может быть атакован через уязвимость HTTPOXY, мы отключим заголовок HTTP_PROXY глобально, добавив конфигурационный файл /etc/apache2/conf-available/httpoxy.conf.

Примечание: Уязвимость называется httpoxy (без ‘r’), поэтому файл, в который мы добавляем конфигурацию для ее предотвращения, называется httpoxy.conf, а не httproxy.conf, поэтому в названии файла нет пропущенного ‘r’.

nano /etc/apache2/conf-available/httpoxy.conf

Вставьте в файл следующее содержимое:

RequestHeader unset Proxy early

И включите модуль, выполнив команду:

a2enconf httpoxy systemctl restart apache2

10 Установите Let’s Encrypt

ISPConfig использует acme.sh в качестве клиента Let’s Encrypt. Установите acme.sh с помощью следующей команды:

curl https://get.acme.sh | sh -s

Затем установите авторитет выдачи SSL на Let’s Encrypt:

acme.sh --set-default-ca --server letsencrypt

11 Установите PureFTPd и Quota

PureFTPd и Quota можно установить с помощью следующей команды:

apt install pure-ftpd-common pure-ftpd-mysql quota quotatool

Создайте файл dhparam для pure-ftpd:

openssl dhparam -out /etc/ssl/private/pure-ftpd-dhparams.pem 2048

Отредактируйте файл /etc/default/pure-ftpd-common…

nano /etc/default/pure-ftpd-common

… и убедитесь, что режим запуска установлен на автономный и установите VIRTUALCHROOT=true:

[...] STANDALONE_OR_INETD=standalone [...] VIRTUALCHROOT=true [...]

Теперь мы настроим PureFTPd на разрешение сеансов FTP и TLS. FTP — очень небезопасный протокол, поскольку все пароли и все данные передаются открытым текстом. При использовании TLS вся связь может быть зашифрована, что делает FTP гораздо более безопасным.

Если вы хотите разрешить сеансы FTP и TLS, выполните команду

echo 1 > /etc/pure-ftpd/conf/TLS

Чтобы использовать TLS, мы должны создать SSL-сертификат. Я создаю его в /etc/ssl/private/, поэтому я создаю этот каталог первым:

mkdir -p /etc/ssl/private/

После этого мы можем сгенерировать SSL-сертификат следующим образом:

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Country Name (2 letter code) [AU]:

State or Province Name (full name) [Some-State]:

Locality Name (eg, city) []:

Organization Name (eg, company) [Internet Widgits Pty Ltd]:

Organizational Unit Name (eg, section) []:

Common Name (eg, YOUR name) []:

Email Address []:

Измените разрешения SSL-сертификата:

chmod 600 /etc/ssl/private/pure-ftpd.pem

Затем перезапустите PureFTPd:

systemctl restart pure-ftpd-mysql

Редактировать /etc/fstab. Мой выглядит так (я добавил ,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 на раздел с точкой монтирования /):

nano /etc/fstab

# /etc/fstab: static file system information.

#

# Use 'blkid' to print the universally unique identifier for a

# device; this may be used with UUID= as a more robust way to name devices

# that works even if disks are added and removed. See fstab(5).

#

#

# / was on /dev/sda1 during installation

UUID=45576b38-39e8-4994-b8c1-ea4870e2e614 / ext4 errors=remount-ro,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 0 1

# swap was on /dev/sda5 during installation

UUID=8bea0d1e-ec37-4b20-9976-4b7daaa3eb69 none swap sw 0 0

/dev/sr0 /media/cdrom0 udf,iso9660 user,noauto 0 0

Чтобы включить квоту, выполните следующие команды:

mount -o remount / systemctl daemon-reload

quotacheck -avugm quotaon -avug

Вы получите сообщение «quotaon: Ваше ядро, вероятно, поддерживает функцию квотирования ext4, но вы используете внешние файлы квот. Пожалуйста, переключите вашу файловую систему на использование функции квотирования ext4, так как внешние файлы квотирования на ext4 устарели.«, что нормально и может быть проигнорировано.

12 Установка DNS-сервера BIND

BIND можно установить следующим образом:

apt install bind9 dnsutils

Если ваш сервер является виртуальной машиной, то настоятельно рекомендуется установить демон hasged, чтобы получить более высокую энтропию для подписи DNSSEC. Вы можете установить haveged и на невиртуальных серверах, это не помешает.

apt install haveged

13 Установите Webalizer, заменяющий awffull, AWStats и GoAccess

Webalizer и AWStats можно установить следующим образом:

apt install awffull awstats geoip-database libclass-dbi-mysql-perl libtimedate-perl

Создайте каталог webalizer и симлинк, чтобы awffull распознавался как webalizer:

mkdir /etc/webalizer chmod 0755 /etc/webalizer ln -s /etc/awffull/awffull.conf /etc/webalizer/webalizer.conf ln -s /usr/bin/awffull /usr/bin/webalizer

Откройте /etc/cron.d/awstats после этого…

nano /etc/cron.d/awstats

… и закомментируйте все в этом файле:

#MAILTO=root #*/10 * * * * www-data [ -x /usr/share/awstats/tools/update.sh ] && /usr/share/awstats/tools/update.sh # Generate static reports: #10 03 * * * www-data [ -x /usr/share/awstats/tools/buildstatic.sh ] && /usr/share/awstats/tools/buildstatic.sh

Установка последней версии GoAccess непосредственно из репозитория GoAccess:

echo "deb https://deb.goaccess.io/ $(lsb_release -cs) main" | tee -a /etc/apt/sources.list.d/goaccess.list wget -O - https://deb.goaccess.io/gnugpg.key | tee /etc/apt/trusted.gpg.d/goaccess.asc >/dev/null apt update apt install goaccess

14 Установите Jailkit

Jailkit нужен только в том случае, если вы хотите использовать chroot для пользователей SSH. Его можно установить следующим образом:

apt install jailkit

15 Установите fail2ban и UFW Firewall

Это необязательно, но рекомендуется, поскольку монитор ISPConfig пытается показать журнал:

apt install fail2ban

Чтобы заставить fail2ban следить за PureFTPd и Dovecot, создайте файл /etc/fail2ban/jail.local:

nano /etc/fail2ban/jail.local

И добавьте к нему следующую конфигурацию.

[pure-ftpd] enabled = true port = ftp filter = pure-ftpd logpath = /var/log/syslog maxretry = 3

[dovecot]

enabled = true

filter = dovecot

logpath = /var/log/mail.log

maxretry = 5

[postfix-sasl]

enabled = true

port = smtp

filter = postfix[mode=auth]

logpath = /var/log/mail.log

maxretry = 3

После этого перезапустите fail2ban:

systemctl restart fail2ban

Чтобы установить брандмауэр UFW, выполните эту команду apt:

apt install ufw

Установите phpMyAdmin с помощью apt:

apt install phpmyadmin

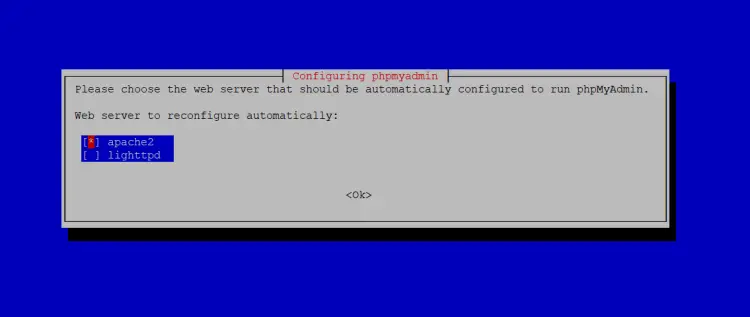

Выберите включение phpMyAdmin в Apache:

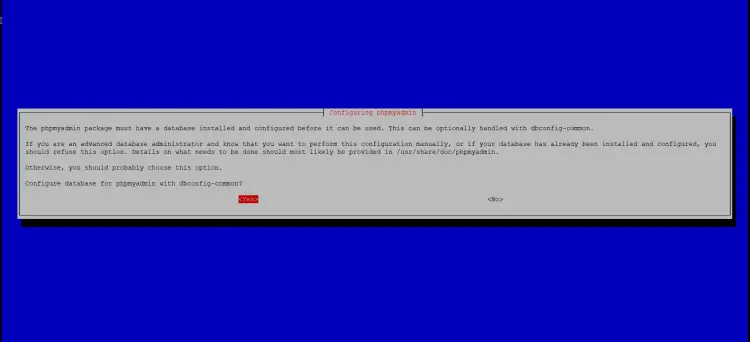

Настройте PHPMyAdmin с помощью dbconfig common.

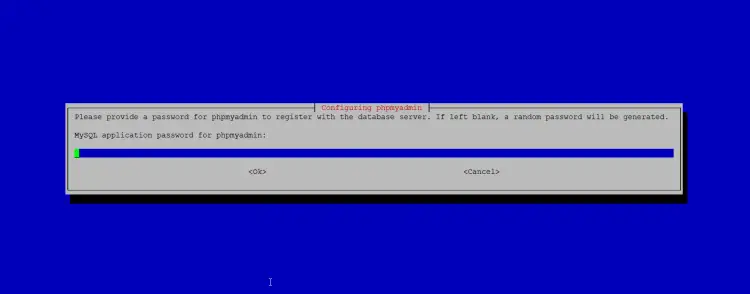

Оставьте поле пароля приложения пустым и нажмите return. Apt автоматически создаст безопасный случайный пароль, и вам не нужно будет знать этот пароль для доступа к PHPMyAdmin в дальнейшем.

17 Установите RoundCube Webmail (необязательно)

В этой главе мы установим клиент веб-почты RoundCube.

Затем установите RoundCube с помощью этой команды:

apt install roundcube roundcube-core roundcube-mysql roundcube-plugins

Программа установки задаст следующие вопросы:

Configure database for roundcube with dbconfig.common?

MySQL application password for roundcube:

Затем отредактируйте конфигурационный файл Apache RoundCube /etc/apache2/conf-enabled/roundcube.conf:

nano /etc/apache2/conf-enabled/roundcube.conf

И добавьте строку псевдонима для псевдонима apache /webmail и одну для /roundcube, вы можете добавить строку в самом начале файла. ПРИМЕЧАНИЕ: Не используйте /mail в качестве псевдонима, иначе почтовый модуль ispconfig перестанет работать!

Alias /roundcube /var/lib/roundcube/public_html Alias /webmail /var/lib/roundcube/public_html

Затем перезагрузите Apache:

systemctl reload apache2

Теперь отредактируйте файл конфигурации RoundCube:

nano /etc/roundcube/config.inc.php

И измените строку:

$config['smtp_host'] = 'localhost:587';

на:

$config['smtp_host'] = 'localhost:25';

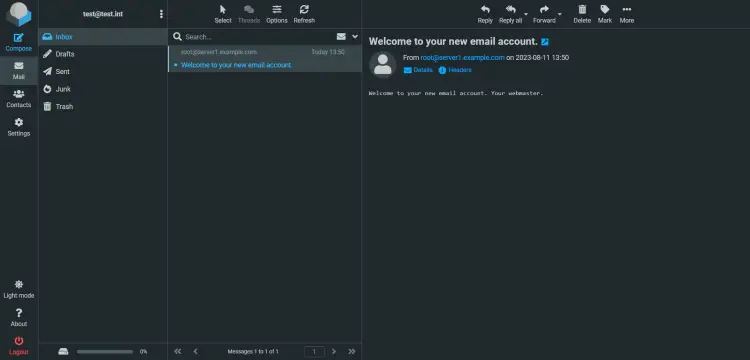

Теперь вы можете получить доступ к RoundCube следующим образом:

https://192.168.0.100:8081/webmail

https://www.example.com:8081/webmail

После установки ISPConfig перейдите к следующей главе.

Существует несколько плагинов для интеграции RoundCube Webmail с ISPConfig, посмотрите здесь инструкции по установке плагина ISPConfig RoundCube.

18 Скачать ISPConfig 3.2

Чтобы установить ISPConfig 3 из последней выпущенной версии, сделайте следующее:

cd /tmp wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz tar xfz ISPConfig-3-stable.tar.gz cd ispconfig3_install/install/

19 Установить ISPConfig

Следующим шагом будет запуск программы установки ISPConfig.

php -q install.php

Это приведет к запуску программы установки ISPConfig 3. Программа установки настроит для вас все службы, такие как Postfix, Dovecot и т.д.

php -q install.php

-------------------------------------------------------------------------------- _____ ___________ _____ __ _ ____ |_ _/ ___| ___ \ / __ \ / _(_) /__ \ | | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ / | | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ | _| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \ \___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/ __/ | |___/ --------------------------------------------------------------------------------

>> Initial configuration

Operating System: Debian 12.0 (Bookworm) or compatible

Following will be a few questions for primary configuration so be careful. Default values are in [brackets] and can be accepted with . Tap in "quit" (without the quotes) to stop the installer.

Select language (en,de) [en]:

Installation mode (standard,expert) [standard]:

Full qualified hostname (FQDN) of the server, eg server1.domain.tld [server1.example.com]:

MySQL server hostname [localhost]:

MySQL server port [3306]:

MySQL root username [root]:

MySQL root password []:

MySQL database to create [dbispconfig]:

MySQL charset [utf8]:

Checking MariaDB version 10.11.3 .. OK

Configuring Postgrey

Configuring Postfix

[....]

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:

State or Province Name (full name) [Some-State]:

Locality Name (eg, city) []:

Organization Name (eg, company) [Internet Widgits Pty Ltd]:

Organizational Unit Name (eg, section) []:

Common Name (e.g. server FQDN or YOUR name) []:

Email Address []:

[INFO] service Mailman not detected

Configuring Dovecot

Creating new DHParams file, this takes several minutes. Do not interrupt the script.

Generating DH parameters, 2048 bit long safe prime

[.....]

[INFO] service Spamassassin not detected

[INFO] service Amavisd not detected

Configuring Rspamd

Configuring Getmail

Configuring Jailkit

Configuring Pureftpd

Configuring BIND

Configuring Apache

Configuring vlogger

[INFO] service OpenVZ not detected

Configuring AppArmor

Configuring Ubuntu Firewall

[INFO] service Metronome XMPP Server not detected

Configuring Fail2ban

Installing ISPConfig

ISPConfig Port [8080]:

Admin password [8563a921]:

Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) [y]:

Checking / creating certificate for server1.example.com Using certificate path /etc/letsencrypt/live/server1.example.com Server's public ip(s) (91.38.138.191, 2003:e1:bf42:2500:20c:29ff:fe32:617f) not found in A/AAAA records for server1.example.com: Ignore DNS check and continue to request certificate? (y,n) [n]:

Could not issue letsencrypt certificate, falling back to self-signed.

[....]

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:

State or Province Name (full name) [Some-State]:

Locality Name (eg, city) []:

Organization Name (eg, company) [Internet Widgits Pty Ltd]:

Organizational Unit Name (eg, section) []:

Common Name (e.g. server FQDN or YOUR name) []:

Email Address []:

Symlink ISPConfig SSL certs to Postfix? (y,n) [y]:

Symlink ISPConfig SSL certs to Pure-FTPd? Creating dhparam file may take some time. (y,n) [y]:

Configuring Apps vhost Configuring DBServer Installing ISPConfig crontab no crontab for getmail Detect IP addresses Restarting services ... Installation completed.

Программа установки автоматически настраивает все базовые сервисы, поэтому ручная настройка не требуется.

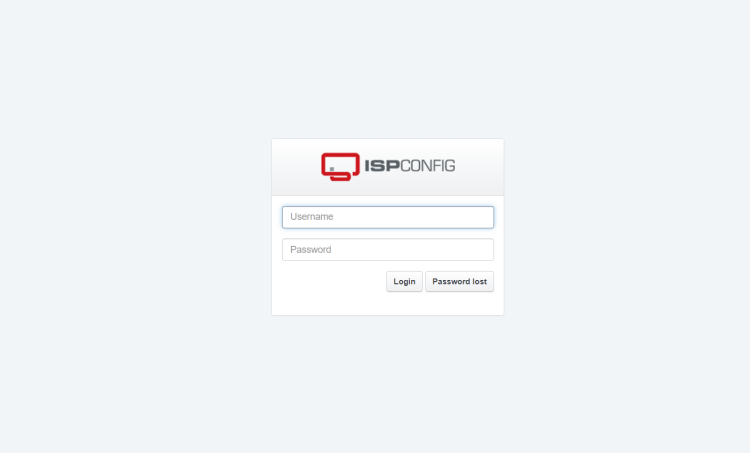

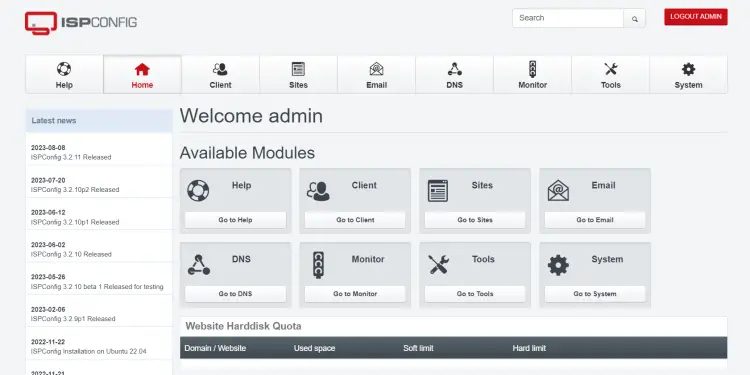

После этого вы можете получить доступ к ISPConfig 3 по адресу http(s)://server1.example.com:8080/ или http(s)://192.168.0.100:8080/ ( http или https зависит от того, что вы выбрали при установке). Войдите в систему под именем пользователя admin и пароль admin (после первого входа в систему необходимо изменить пароль по умолчанию):

Теперь система готова к использованию.

21 Загрузка образа виртуальной машины из этого учебника

Этот учебник доступен в виде готового к использованию образа виртуальной машины в формате ovf/ova, совместимого с VMWare и Virtualbox. Образ виртуальной машины использует следующие данные для входа в систему:

SSH / Shell Login

Имя пользователя: администратор

Пароль: unixsru

Имя пользователя: root

Пароль: unixsru

Вход в ISPConfig

Имя пользователя: admin

Пароль: unixsru

Вход в MySQL

Имя пользователя: root

Пароль: I7DFg3!cpHfw3bxZj6Fg

IP-адрес виртуальной машины — 192.168.0.100. Его можно изменить в файле /etc/network/interfaces. Пожалуйста, измените все вышеуказанные пароли, чтобы обезопасить виртуальную машину.