Чтобы предоставить права локального администратора на компьютерах домена персоналу технической поддержки, команде HelpDesk, определенным пользователям и другим привилегированным учетным записям, необходимо добавить необходимых пользователей или группы Active Directory в группу локальных администраторов Администраторы группы на серверах или рабочих станциях. В этой статье мы покажем вам, как управлять членами локальной группы Administrators на компьютерах домена вручную и с помощью GPO.

- Добавление пользователя в группу локальных администраторов вручную

- Как добавить пользователей домена в группу «Локальные администраторы» с помощью привилегий групповой политики?

- Добавление отдельного пользователя в группу локальных администраторов на определенном компьютере с помощью GPO

- Управление локальными администраторами с помощью GPO для ограниченных групп

Добавление пользователя в группу локальных администраторов вручную

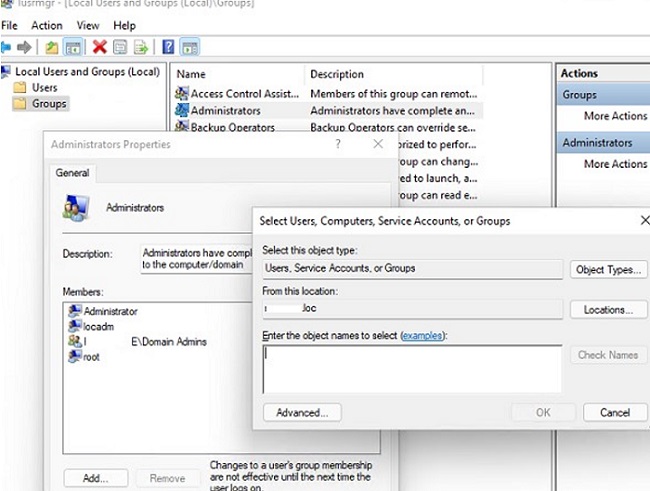

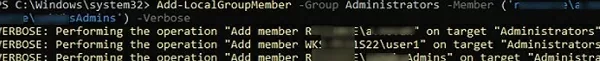

Самый простой способ предоставить пользователю или группе права локального администратора на определенном компьютере — добавить его в группу локальных администраторов с помощью графической оснастки Local Users and Groups (lusrmgr.msc).

Когда вы присоединяете компьютер к домену AD, то Администраторы домена группа автоматически добавляется в локальный список компьютера Администраторы группа и Пользователь домена группа добавляется в локальный Пользователи группа.

Нажмите на кнопку Добавить и укажите имя пользователя, группы, компьютера или учетной записи службы (gMSA), которой вы хотите предоставить права локального администратора. С помощью кнопки Расположение можно переключаться между поиском принципалов в домене или на локальном компьютере.

Вы также можете отобразить список пользователей с правами администратора локального компьютера с помощью командной строки:

net localgroup administrators

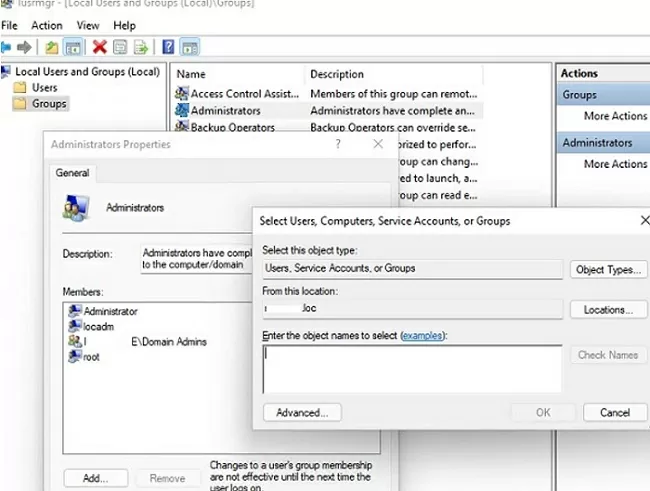

Для получения списка пользователей в локальной группе можно использовать следующую команду PowerShell:

Get-LocalGroupMember administrators

Эта команда показывает класс объекта, которому были предоставлены права администратора (ObjectClass = User, Group или Computer), и источник учетной записи или группы (ActiveDirectory, Azure AD, Microsoft или Local).

Чтобы добавить доменную группу munWksAdmins (или пользователя) в локальные администраторы, выполните команду:

net localgroup administrators /add munWksAdmins /domain

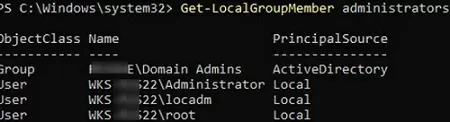

Используя PowerShell, можно добавить пользователя в администраторы следующим образом:

Add-LocalGroupMember -Group Administrators -Member ('woshub\j.smith', 'woshub\munWksAdmins','wks1122\user1') –Verbose

В этом примере мы добавили пользователя и группы из каталога woshub домен и локальный пользователь wks1122\user1 администраторам компьютеров.

Вы можете добавить пользователей в группу «Администраторы» сразу на нескольких компьютерах. В этом случае для доступа к удаленным компьютерам по сети можно использовать команду Invoke-Command из PowerShell Remoting:

$WKSs = @("PC001","PC002","PC003")

Invoke-Command -ComputerName $WKSs –ScriptBlock {Add-LocalGroupMember -Group Administrators -Member woshub\munWksAdmins'}

В доменной среде Active Directory лучше использовать групповую политику для предоставления прав локального администратора на компьютерах домена. Это намного проще, удобнее и безопаснее, чем вручную добавлять пользователей в группу локальных администраторов на каждом компьютере. Для управления группой администраторов на компьютерах домена можно использовать две опции групповой политики:

- Управление членством в локальной группе с помощью привилегий групповой политики;

- Добавление пользователей в локальные группы с помощью функции Restricted Groups GPO.

Как добавить пользователей домена в локальные администраторы с помощью привилегий групповой политики?

Предпочтения групповой политики (GPP) обеспечивают наиболее гибкий и удобный способ предоставления привилегий локального администратора на компьютерах домена с помощью GPO.

Допустим, вашей задачей является предоставление привилегий локального администратора на компьютерах в определенной Active Directory OU (Organizational Unit) группе HelpDesk team. Создайте новую группу безопасности в домене с помощью PowerShell и добавьте в нее учетные записи группы Helpdesk:

New-ADGroup munWKSAdmins -path 'OU=Groups,OU=Munich,OU=DE,DC=woshub,DC=com' -GroupScope Global –PassThru

Add-AdGroupMember -Identity munWKSAdmins -Members amuller, dbecker, kfisher

Откройте консоль управления групповой политикой домена (GPMC.msc), создайте новую политику (GPO) AddLocaAdmins и привяжите его к OU, содержащему компьютеры (в моем примере это ‘OU=Computers,OU=Munich,OU=DE,DC=woshub,DC=com’).

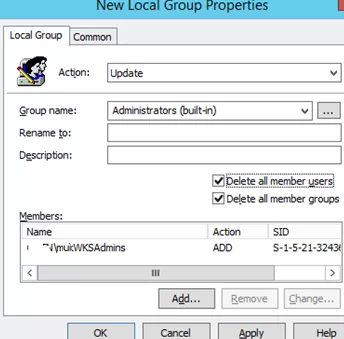

- Отредактируйте файл AddLocaAdmins GPO, который вы создали ранее;

- Перейдите к следующему разделу GPO: Конфигурация компьютера -> Предпочтения -> Параметры панели управления -> Локальные пользователи и группы;

- Добавьте новое правило (Новое -> Местная группа);

- Выберите Обновить в поле Действие (это важный параметр!);

- Выберите Администраторы (встроенные) в раскрывающемся списке Имя группы. Даже если эта группа была переименована на компьютере, настройки будут применены к локальной группе «Администраторы» по ее SID (

S-1-5-32-544); - Нажмите на кнопку Добавить и выберите группы, которые вы хотите добавить в группу локальных администраторов (в нашем случае это munWKSAdmins);

Вы можете удалить всех добавленных вручную пользователей и группы из списка локальных администраторов на всех компьютерах. Проверьте «Удалить всех пользователей-участников» и «Удаление всех групп участников«. В большинстве случаев это разумно, поскольку вы гарантируете, что только утвержденные доменные группы будут иметь права администратора на компьютерах домена. Если вы добавите пользователя в группу «Администраторы» вручную с помощью оснастки «Локальные пользователи и группы», он будет автоматически удален при следующем применении политики.

- Сохраните политику и дождитесь ее применения на клиентских рабочих станциях. Чтобы применить параметры групповой политики немедленно, выполните следующую команду

gpupdate /forceна компьютере пользователя; - Откройте

lusrmgr.mscоснастку на любом компьютере домена и проверьте членов группы локальных администраторов. В качестве членов группы администраторов могут быть только munWKSAdmins следует добавить в эту группу, в то время как другие пользователи и группы будут удалены (за исключением встроенной учетной записи администратора Windows).

Добавление отдельного пользователя в группу локальных администраторов на определенном компьютере с помощью GPO

Иногда вам может понадобиться предоставить одному пользователю привилегии администратора на определенном компьютере. Например, у вас есть несколько разработчиков, которым время от времени нужны повышенные привилегии для тестирования драйверов, отладки или установки их на свои компьютеры. Нецелесообразно добавлять их в группу администраторов рабочих станций с привилегиями на всех компьютерах домена.

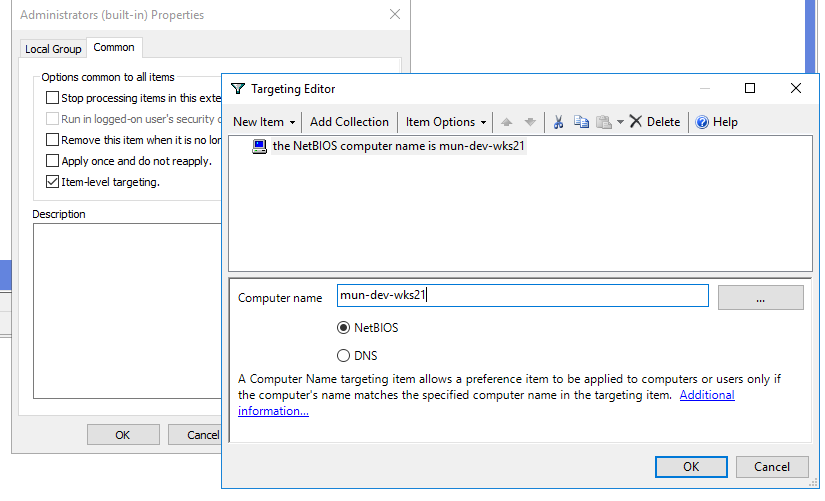

Можно использовать WMI-фильтры GPO или Нацеливание на уровне элементов для предоставления прав локального администратора на определенном компьютере.

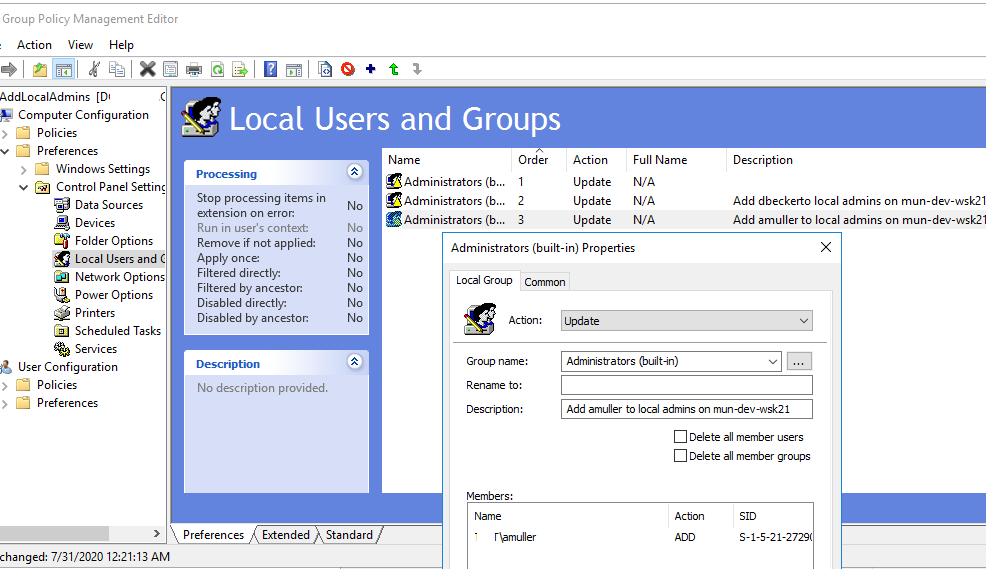

Создайте новую запись в разделе предпочтений GPO (Computer Configuration -> Preferences -> Control Panel Settings -> Local Users and Groups) в разделе AddLocalAdmins политика, созданная ранее:

- Действие:

Update - Название группы:

Administrators (Built-in) - Описание: «

Add amuller to the local administrators on the mun-dev-wsk21 computer« - Члены: Добавить ->

amuller

- В Общие -> Таргетинг вкладке, укажите следующее правило: «

the NETBIOS computer name is mun—dev-wks24.» Это означает, что данный элемент групповой политики будет применяться только к указанному здесь компьютеру.

Также обратите внимание на порядок применения членства в группах на компьютере (порядок Order столбец GPP). Членство в локальной группе применяется сверху вниз (начиная с Order 1 политики).

Первый вариант политики GPP (с настройками «Удалить всех пользователей-членов» и «Удалить все группы-члены», как описано выше) удаляет всех пользователей/группы из группы локальных администраторов и добавляет указанную группу домена. Затем применяются дополнительные политики для конкретного компьютера, которые добавляют указанного пользователя в группу локальных администраторов. Если вы хотите изменить порядок членства в группе «Администраторы», воспользуйтесь кнопками в верхней части консоли редактора GPO.

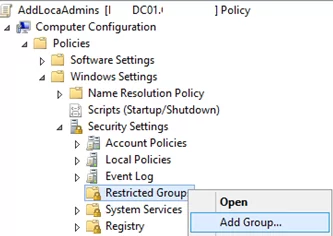

Управление локальными администраторами с помощью GPO Restricted Groups

The Ограниченные группы Политика также позволяет добавлять доменные группы/пользователей в локальную группу безопасности на компьютерах. Это более старый метод предоставления привилегий локального администратора, который сейчас используется реже (он менее гибкий, чем описанный выше метод привилегий групповой политики).

- Откройте свой GPO;

- Разверните раздел Конфигурация компьютера -> Политики -> Параметры безопасности -> Ограниченные группы;

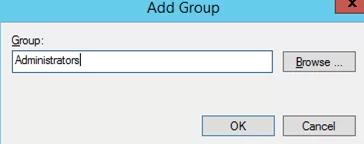

- Выберите Добавить группу в контекстном меню;

- В следующем окне введите Администраторы , а затем нажмите OK;

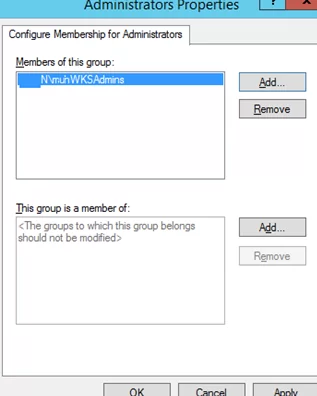

- Нажмите Добавить в Члены этой группы раздел и укажите группу, которую вы хотите добавить к локальным администраторам;

- Сохраните изменения, примените политику к компьютерам пользователей и проверьте локальную Администраторы группа. Она должна содержать только ту группу, которую вы указали в политике.

Эти параметры групповой политики всегда (!) удалите всех существующих членов локальной группы «Администраторы» (которые были добавлены вручную, другими политиками или сценариями).

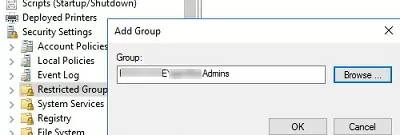

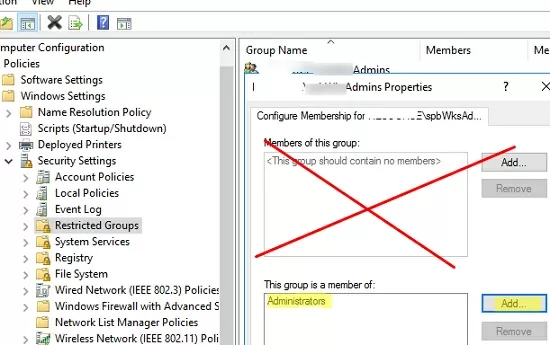

Если вам нужно сохранить текущее членство в группе Administrators и добавить в нее дополнительную группу (пользователя) с помощью Restricted Groups GPO, вам нужно:

- Создать новую запись в Restricted Groups и выбрать группу безопасности AD (!!!), которую вы хотите добавить к локальным администраторам;

- Затем добавьте Администраторы в Эта группа является членом раздел;

- Обновите параметры GPO на клиенте и убедитесь, что ваша доменная группа была добавлена в группу локальных администраторов. В этом случае текущие директора в локальной группе остаются нетронутыми (не удаляются из группы).

В конце статьи я оставлю несколько рекомендаций по управлению правами администратора на компьютерах и серверах Active Directory.

Классические рекомендации Microsoft по безопасности рекомендуют использовать следующие группы для разделения прав администратора в домене AD:

- Администраторы домена используются только на контроллерах домена;

С точки зрения безопасности учетных записей привилегированных администраторов не рекомендуется выполнять повседневные задачи администрирования на рабочих станциях и серверах под учетной записью с привилегиями администратора домена. Эти учетные записи должны использоваться только для задач управления AD (добавление новых контроллеров домена, управление репликацией, изменение схемы Active Directory и т. д.). Большинство задач по управлению пользователями, компьютерами или GPO должны быть переданы обычным учетным записям администраторов (без прав Domain Admin). Не используйте учетные записи администраторов домена для входа на рабочие станции или серверы, отличные от контроллеров домена.

- Администраторы сервера это группа, позволяющая управлять узлами Windows Server в домене AD. Не должен быть членом группы администраторов домена или группы локальных администраторов на рабочих станциях;

- Администраторы рабочих станций группа для выполнения административных задач только на рабочих станциях. Не должен быть членом групп Domain Admins и Server Admins;

- Пользователи домена это обычные учетные записи пользователей для выполнения типичных офисных операций. Они не должны иметь привилегий администратора на серверах или рабочих станциях;

- Не рекомендуется добавлять отдельные учетные записи пользователей в локальную группу «Администраторы». Лучше использовать группы безопасности домена. В данном случае, чтобы предоставить права администратора следующему сотруднику техподдержки, достаточно добавить его в доменную группу (без необходимости редактировать GPO).