В этой статье мы покажем, как отключать устаревшие версии протокола Transport Layer Security в Windows с помощью групповых политик. Версии TLS 1.0 и 1.1 больше не являются безопасными и должны быть отключены по умолчанию для всех служб. Если вы перевели все свои службы на TLS 1.2 или TLS 1.3, вы можете отключить поддержку устаревшего протокола на своих клиентах и серверах Windows с помощью GPO.

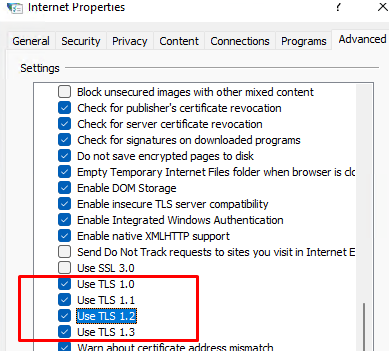

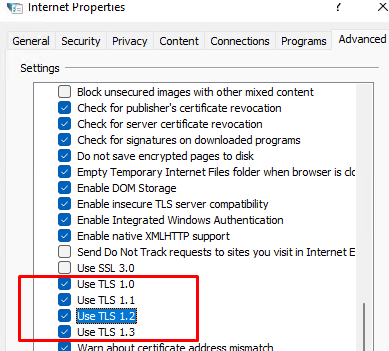

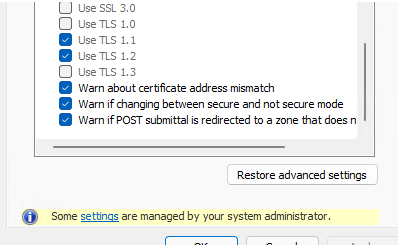

На клиенте Windows вы можете просмотреть список версий протокола TLS для браузера в разделе Параметры Интернета (inetcpl.cpl). На этом снимке экрана показано, что включены TLS 1.0, TLS 1.1, TLS 1.2 и TLS 1.3. При создании соединения с сервером для шифрования выбирается самая высокая версия TLS, поддерживаемая как клиентом, так и сервером.

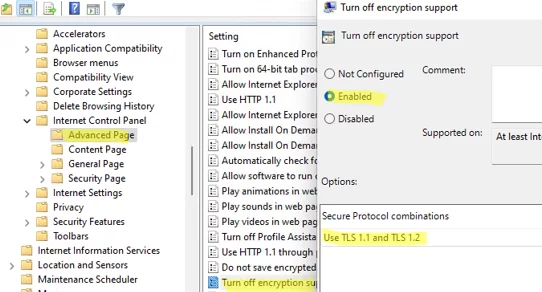

Список протоколов TLS/SSL, включенных на вкладке Параметры Интернета на клиенте, можно задать с помощью команды Отключить поддержку шифрования Опция GPO в разделе Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Internet Explorer -> Панель управления Internet Explorer -> Дополнительная страница.

Включите политику и выберите, какие версии TLS/SSL разрешено использовать вашим пользователям в Комбинации безопасных протоколов выпадающий список.

Вам придется перезагрузить компьютер, чтобы применить новые настройки GPO, снова открыть Internet Options и убедиться, что доступны только те версии TLS, которые вы разрешили в GPO. Пользователь не сможет изменить эти настройки (прим. Некоторые параметры управляются вашим системным администратором).

К сожалению, здесь нельзя оставить включенными только TLS 1.3 и TLS 1.2, поскольку такой опции в GPO нет. Кроме того, это не отключает поддержку TLS 1.0 и TLS 1.1 на стороне вашего Windows Server (например, в IIS или Exchange).

Поэтому лучше отключать устаревшие версии TLS непосредственно через реестр. Вы можете использовать GPO для развертывания нужных вам параметров реестра на компьютерах домена.

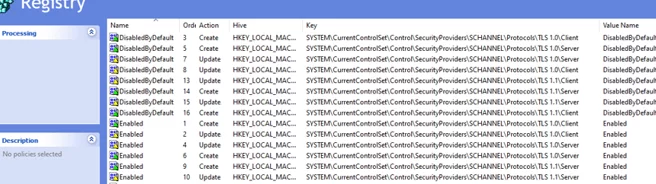

Чтобы отключить TLS 1.0 в Windows как для клиента, так и для сервера, добавьте в реестр следующие параметры:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000

Аналогичным образом можно отключить и другие протоколы. Достаточно заменить выделенный путь в реестре на SSL 2.0, SSL 3.0, TLS 1.1 и т. д.

Чтобы принудительно включить TLS 1.2, добавьте приведенные ниже записи реестра:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001

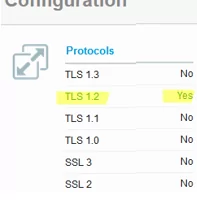

Таким образом, в разделе Конфигурация компьютера -> Предпочтения -> Параметры Windows -> Реестр GPO вы увидите следующее.

Перезапустите Windows, чтобы применить настройки.

Помимо изменения настроек доступных версий TLS в реестре, необходимо разрешить использование TLS 1.2 для приложений NET 3.5 и 4.x, а также для WinHTTP. Например, Outlook использует настройки шифрования для WinHTTP (подробнее в этой статье).

Чтобы включить системные протоколы шифрования для .Net 3.5 и 2.0:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001

Для .Net 4.x:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001

Чтобы включить использование TLS 1.2 для WinHTTP:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000800 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000800

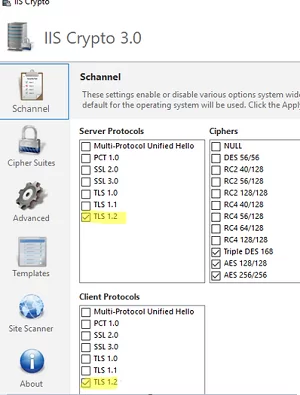

На Windows Server вы также можете использовать ISS Crypto GUI инструмент (https://www.nartac.com/Products/IISCrypto/Download) для просмотра и настройки параметров SCHANNEL.