В этой статье мы рассмотрим сценарии сброса пароля администратора домена Active Directory. Он может понадобиться в случаях, когда привилегии администратора домена были утрачены из-за забывчивости или намеренного саботажа со стороны ушедшего администратора, хакерской атаки и т. д. Чтобы успешно сбросить пароль администратора домена, необходимо иметь физический или удаленный доступ к консоли контроллера домена AD (iLO, iDRAC или консоль VMware vSphere/Hyper-V/Proxmox при использовании виртуального DC).

В этом примере мы будем сбрасывать пароль администратора на контроллере домена, на котором установлена ОС Windows Server 2019. Если в сети есть несколько контроллеров домена, можно сбросить пароль администратора домена на любом из них.

Как сбросить потерянный пароль администратора домена, если вы не знаете пароль DSRM?

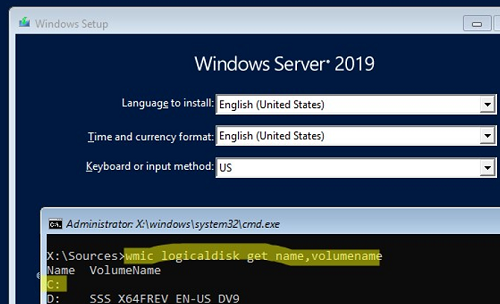

Загрузите сервер с любого установочного носителя Windows (это может быть USB-накопитель для установки Windows или образ ISO):

- Нажмите

Shift+F10чтобы открыть командную строку на экране настройки Windows; - Теперь вам нужно узнать букву, присвоенную разделу, на котором установлен ваш Windows Server. Выполните команду:

wmic logicaldisk get volumename,name

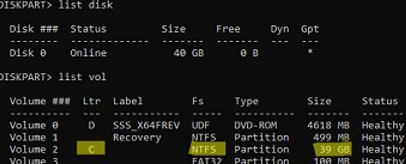

В моем примере видно, что мой автономный образ Windows Server находится на C:. Это буква диска, которую мы будем использовать в следующих командах. Определить диски в Windows можно также с помощью diskpart:

Определить диски в Windows можно также с помощью diskpart:diskpart->list disk->list vol

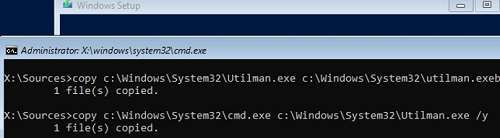

- Создайте резервную копию исходного файла utilman.exe:

copy C:\windows\system32\utilman.exe C:\windows\system32\utilman.exebak - Затем замените файл utilman.exe на cmd.exe:

copy c:\windows\system32\cmd.exe c:\windows\system32\utilman.exe /y

- Извлеките загрузочный образ (USB/ISO) и перезагрузите хост:

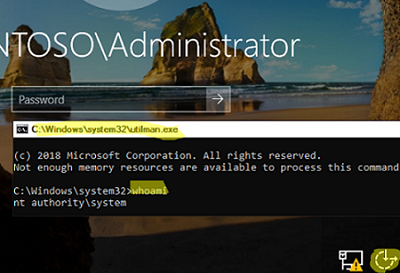

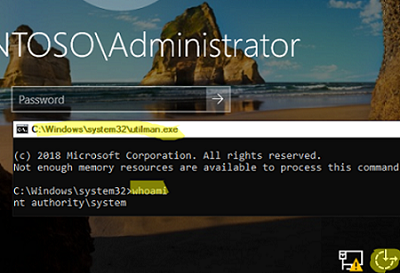

wpeutil reboot - После загрузки контроллера домена нажмите кнопку ‘Easy Access’ на экране входа в систему. Откроется командная строка;

- Запустите команду

whoami, чтобы убедиться, что командная строка запущена от имени NT Authority\SYSTEM;

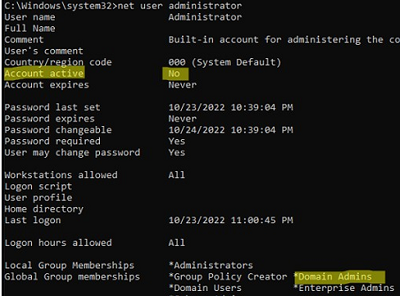

- Список сведений об учетной записи администратора:

net user administrator

- В этом примере видно, что этот пользователь является членом группы администраторов домена и теперь отключен:

Account active: No

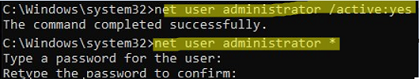

- Включите учетную запись администратора домена:

net user administrator /active:yes - Теперь вы можете сбросить пароль администратора домена:

net user administrator *

Установите новый пароль администратора (новый пароль должен соответствовать политике паролей домена);.

- Снова загрузите сервер с установочного носителя и замените utilman.exe с оригинальным файлом (чтобы не оставлять дыр в безопасности сервера):

copy c:\windows\system32\utilman.exebak c:\windows\system32\utilman.exe /y - Перезапустите контроллер домена в обычном режиме и убедитесь, что теперь вы можете войти в DC, используя новый пароль администратора домена.

Сброс пароля администратора домена на виртуальном контроллере домена

Если у вас есть виртуализированный контроллер домена, работающий на любом гипервизоре (ESXi, Hyper-V, Proxmox), вы можете использовать функцию DSInternals Модуль PowerShell для сброса пароля администратора.

Чтобы сделать это:

- Выключите ВМ, выполняющую роль AD DS (контроллер домена), и подключите ее виртуальный диск (vhdx, vmdk и т. д.) к любой другой ВМ под управлением Windows. Назначьте ему букву диска, например,

E:; - Установите модуль DSInternals из галереи PowerShell:

Install-Module DSInternals –ForceМодули PowerShell можно устанавливать в автономном режиме, когда подключение к Интернету недоступно. - Получение загрузочного ключа, используемого для шифрования хэшей паролей в базе данных AD (ntds.dit):

$bootkey= Get-BootKey -SystemHiveFilePath "E:\Windows\System32\config\SYSTEM" - Теперь вы можете получить информацию о любой учетной записи пользователя в базе данных AD:

Get-ADDBAccount -SamAccountName 'Administrator' -DBPath "E:\Windows\NTDS\ntds.dit" -BootKey $bootkey - Если учетная запись администратора домена отключена, включите ее и установите новый пароль:

Enable-ADDBAccount -SamAccountName 'Administrator' -DBPath "E:\Windows\NTDS\ntds.dit"

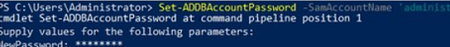

Set-ADDBAccountPassword -SamAccountName 'administrator' -DBPath "E:\Windows\NTDS\ntds.dit" -BootKey $bootkey

- Отключите виртуальный привод, снова подключите его к исходной ВМ и включите контроллер домена;

- После этого новый пароль администратора домена будет реплицирован на все DC.

Сброс пароля администратора домена из DSRM

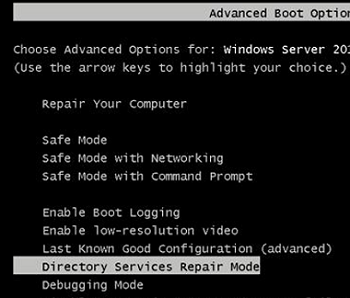

Если вы знаете пароль администратора DSRM, вы можете загрузить DC в DSRM, выбрав соответствующую опцию в меню Advanced Boot Options.

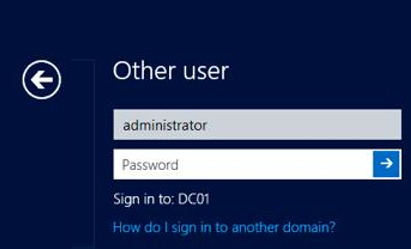

Введите локальное имя пользователя (администратор) и пароль (пароль DSRM) на экране входа в систему.

В этом примере имя контроллера домена — DC01.

Давайте проверим, какой пользователь вошел в систему, выполнив команду:

whoami /user

USER INFORMATION ---------------- User Name SID ================== ============================================ dc01\administrator S-1-5-21-3244332244-312345677-2454632109-500

Как вы можете видеть, мы вошли в систему как локальный пользователь admin.

Следующим шагом будет изменение пароля администратора Active Directory (по умолчанию эта учетная запись также называется Администратор). Чтобы сбросить пароль администратора домена, мы создадим службу, которая будет сбрасывать пароль учетной записи администратора в разделе SYSTEM:

sc create ResetADPass binPath= "%ComSpec% /k net user administrator P1SSsw0rd21!" start= auto

Убедитесь, что служба создана:

sc qc ResetADPass

[SC] QueryServiceConfig SUCCESS SERVICE_NAME: ResetADPass TYPE : 10 WIN32_OWN_PROCESS START_TYPE : 2 AUTO_START ERROR_CONTROL : 1 NORMAL BINARY_PATH_NAME : C:\Windows\system32\cmd.exe /k net user administrator P@ssw0rd1 LOAD_ORDER_GROUP : TAG : 0 DISPLAY_NAME : ResetADPass DEPENDENCIES : SERVICE_START_NAME : LocalSystem

Перезапустите контроллер домена в обычном режиме:

shutdown -r -t 0

При запуске созданная нами служба изменяет пароль администратора домена на P1SSsw0rd21!. Используйте эту учетную запись и пароль для входа в DC.

whoami /user

USER INFORMATION ---------------- User Name SID ===================== ============================================ corp\administrator S-1-5-21-1737425439-23123122-1234318981-500

Затем удалите службу Windows, которую мы только что создали:

sc delete ResetADPass

[SC] DeleteService SUCCESS

В этой статье мы рассмотрим, как можно сбросить пароль администратора домена AD. Мы хотели бы еще раз подчеркнуть важность обеспечения физической безопасности вашей ИТ-инфраструктуры. Если кто-то, кроме уполномоченного персонала, имеет локальный доступ к физическому узлу, на котором работают контроллеры домена, он может легко сбросить пароль любого пользователя или администратора. Если вам нужно развернуть DC в менее надежных местах, рекомендуется использовать функцию контроллера домена только для чтения (RODC).